Aggiornamenti recenti Luglio 15th, 2025 3:23 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

Cyber-spioni iraniani usavano una VPN “fai da te”. Brutto errore…

Nov 15, 2019 Marco Schiaffino Attacchi, Hacking, In evidenza, News, RSS 0

APT33 ha messo in piedi un servizio VPN per nascondere le sue azioni. La loro strategia, però, si è rivelata essere un boomerang.

Per i pirati informatici, l’uso di una VPN (Virtual Private Network) è un fattore fondamentale per nascondere le loro tracce. Di solito i cyber-criminali scelgono di utilizzare servizi che garantiscono l’anonimato ma che risiedono, comunque, nell’area dei servizi commerciali disponibili su Internet.

Un gruppo di cyber-spioni che secondo gli esperti di sicurezza è “vicino” al governo iraniano, però, ha deciso di costruirsene una gestita in proprio.

Si tratta di APT33, gruppo conosciuto per aver sviluppato e diffuso Shamoon, un malware progettato per cancellare il contenuto del disco fisso delle macchine infettate.

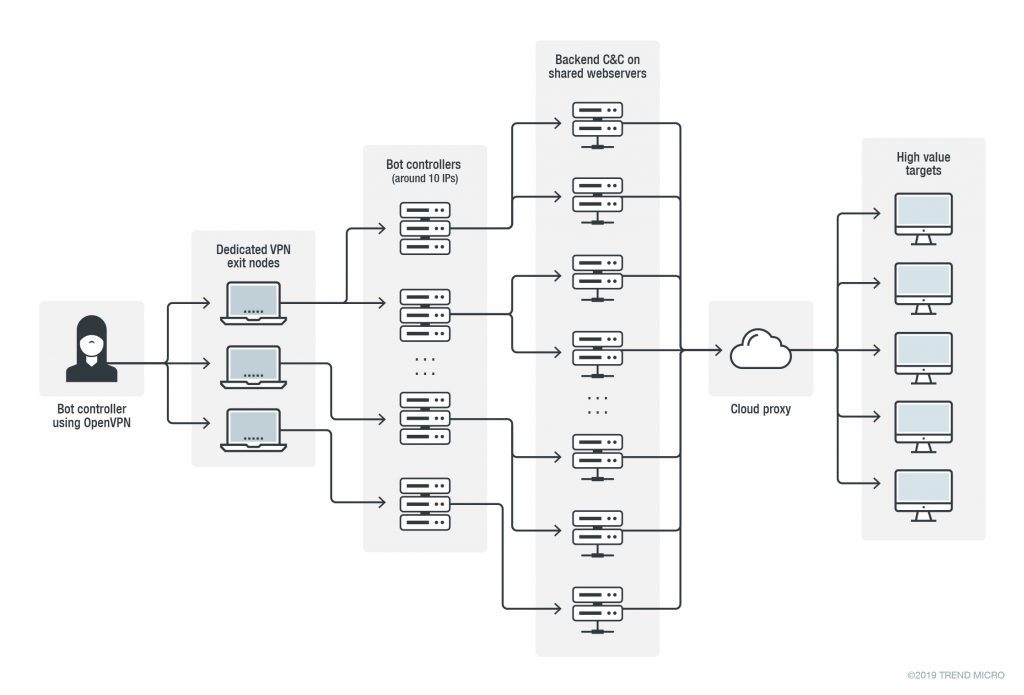

Secondo quanto riporta Trend Micro in un report pubblicato su Internet, il gruppo hacker iraniano avrebbe messo in campo un sistema per offuscare i suoi collegamenti basato su quattro livelli, il primo dei quali sarebbe stato appunto una VPN “fatta in casa”.

Come spiegano i ricercatori di Trend Micro, però, utilizzare una VPN con un uso esclusivo non è una grande idea. Gli analisti della società di sicurezza hanno infatti avuto la possibilità di rilevare gli indirizzi IP dei nodi utilizzati e di mappare tutta la rete usata da APT33.

La logica è semplice: se si usa una VPN commerciale, il traffico che passa dal nodo di uscita viene confuso con quello di altri utenti. Ma se si è gli unici a usare la VPN, questo vantaggio evapora.

In pratica, l’uso di una VPN proprietaria ha portato esattamente al risultato opposto di quello che i pirati si erano prefissi. Al posto di confondere gli esperti di sicurezza, il suo utilizzo ha permesso di isolare il traffico legato alle attività dei pirati.

I ricercatori di Trend Micro hanno quindi potuto mappare tutte le attività di APT33 e scoprire, per esempio, le loro attività rivolte all’analisi delle reti collegate ad alcune infrastrutture petrolifere in Medioriente e negli Stati Uniti, così come i collegamenti per il controllo di caselle email e conti in cripto-valuta, o ancora le visite a forum e siti dedicati all’hacking.

Articoli correlati

-

Anubis, un nuovo ransomware che integra...

Anubis, un nuovo ransomware che integra...Giu 16, 2025 0

-

PlushDaemon: un nuovo gruppo APT cinese...

PlushDaemon: un nuovo gruppo APT cinese...Gen 29, 2025 0

-

Report APT ESET: i gruppi filo-cinesi e...

Report APT ESET: i gruppi filo-cinesi e...Nov 12, 2024 0

-

Nuovi attacchi prendono di mira...

Nuovi attacchi prendono di mira...Set 11, 2024 0

Altro in questa categoria

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato... -

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione...