Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Server di un aeroporto europeo infettati dal crypto-miner Playerz

Ott 21, 2019 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

I pirati informatici hanno aggirato la protezione antivirus modificando alcuni aspetti marginali del malware. Gli esperti: “è rimasto attivo per mesi”.

Sono riusciti a colpire il 50% delle workstation di un grande aeroporto europeo ma non avevano nessuna intenzione di compiere atti terroristici o azioni di sabotaggio. I pirati informatici hanno invece installato sui server una versione “modificata” di Playerz, un miner piuttosto conosciuto derivato da XMRig.

La presenza del codice malevolo sarebbe passata inosservata per mesi, fino a quando non è stata individuata dai ricercatori di Cyberbit, che in un report pubblicato sul loro blog illustrano come sia avvenuta la scoperta dell’attacco.

Gli analisti, nel dettaglio, spiegano che hanno rilevato l’attività “clandestina” grazie all’utilizzo di un sistema di algoritmi che eseguono un’analisi comportamentale a livello di kernel, notando un uso anomalo di PAExec. Lo strumento permette di avviare l’esecuzione di programmi per Windows su sistemi virtuali senza che sia necessaria la loro installazione.

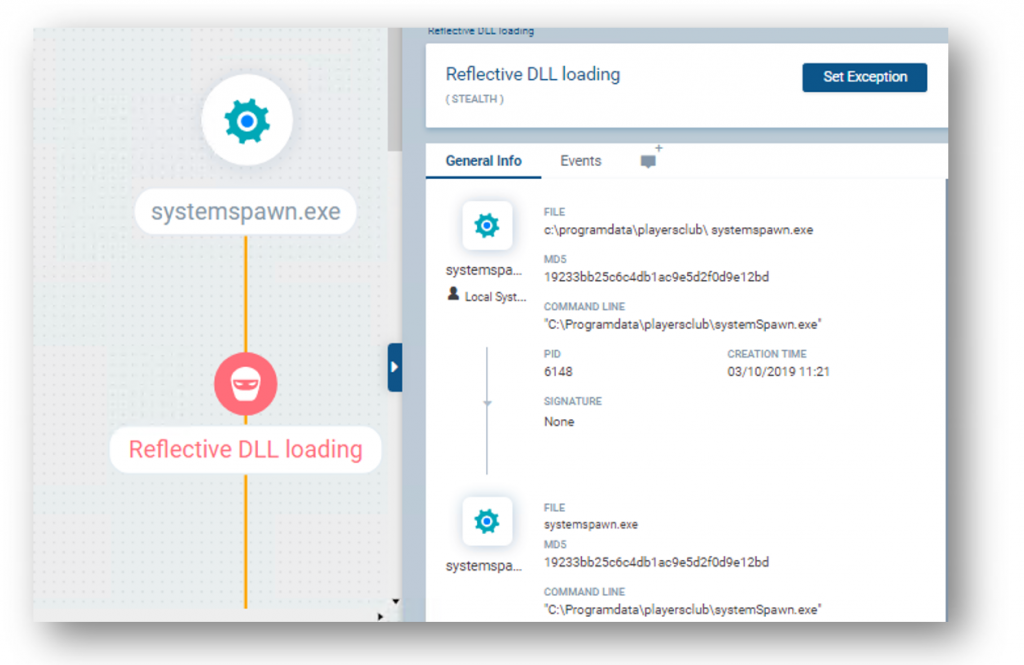

Qualcosa che ai pirati informatici viene molto utile e che, in questo caso, è stato usato in abbinata a Reflective DLL Loading, una tecnica di iniezione di una libreria all’interno di un processo esistente.

Come sottolineano gli stessi ricercatori, l’uso di due tecniche di offuscamento come quelle citate lascia pochi dubbi sul carattere malevolo del programma avviato. Ma la parte surreale di tutta la vicenda è che i cyber-criminali sono riusciti ad aggirare i controlli degli antivirus installati sui server attraverso un trucchetto piuttosto banale: modificare l’hash MD5 del file usato dagli antivirus come signature per identificarlo.

Peggio ancora: i pirati non si sono nemmeno preoccupati di cambiare il nome del file originale (Player.exe) contando evidentemente sul fatto che le modifiche a livello di MD5 sarebbero state sufficienti a ingannare i software di protezione.

Una scommessa vinta, visto che secondo Cyberbit, l’analisi del file stesso attraverso gli strumenti di VirusTotal (la piattaforma che consente di eseguire una scansione dei file utilizzando tutti i motori di ricerca antivirus disponibili) avrebbe dato esito positivo solo in 16 casi su 73. In altre parole: solo il 21% dei programmi di protezione erano in grado di rilevare un malware che aveva subito una modifica tutto sommato marginale.

Fortunatamente l’impatto di Playerz sui sistemi dell’aeroporto (nel report non viene specificato di quale si tratti) sono stati minimi e hanno provocato soltanto una degradazione delle prestazioni a livello di server.

Tutta la vicenda, però, è un sintomo preoccupante di quanto possa impattare l’uso di sistemi di protezione legacy, soprattutto se si considera che stiamo parlando di infrastrutture decisamente “sensibili”.

Articoli correlati

-

Cloud9 prende il controllo di Chrome e...

Cloud9 prende il controllo di Chrome e...Nov 10, 2022 0

-

Campagna malware attiva da anni conta...

Campagna malware attiva da anni conta...Ago 31, 2022 0

-

Malware attacca il servizio AWS Lambda...

Malware attacca il servizio AWS Lambda...Apr 08, 2022 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...