Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Attacchi mirati alle aziende USA con il trojan LookBack

Set 25, 2019 Marco Schiaffino Attacchi, In evidenza, Intrusione, Malware, Minacce, News, RSS 0

I pirati hanno utilizzato tecniche di spear phishing puntando a compromettere i sistemi di 17 società di servizi. Gli esperti: “lavorano per uno stato estero”.

Una campagna orchestrata per ottenere l’accesso ai sistemi informatici di almeno 17 società di servizi attive negli Stati Uniti, condotta utilizzando un trojan che avrebbe permesso ai pirati informatici di sottrarre informazioni sensibili e compiere azioni di sabotaggio.

È questo il quadro tratteggiato da un report di Proofpoint in un report che approfondisce una segnalazione pubblicata dalla stessa società di sicurezza a inizio agosto.

L’attività dei pirati, che secondo i ricercatori farebbero parte di un gruppo collegato a uno stato estero, è iniziata a luglio e si è protratta per pochi giorni. Una seconda ondata di attacchi è invece stata rilevata tra il 21 e il 29 agosto.

La tecnica è sempre la stessa e utilizza come vettore di attacco un’email che contiene una serie di allegati. Il messaggio di posta, realizzato con grande cura, sembra provenire da organizzazioni di certificazione e, nel caso del secondo attacco, i ricercatori sottolineano alcune “finezze” utilizzate dai pirati per rendere più credibile l’email.

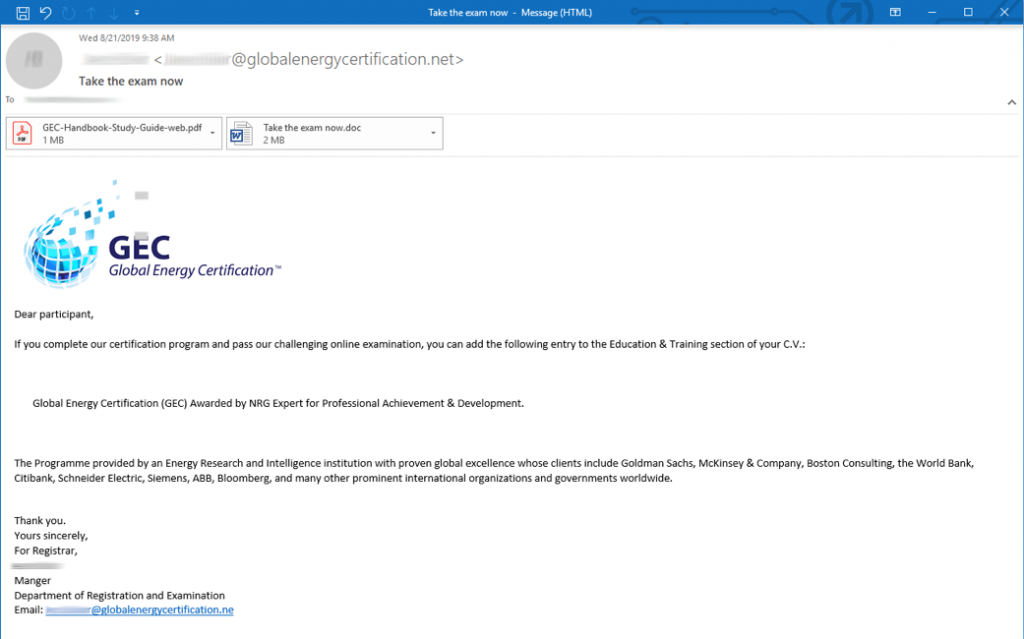

Gli ultimi messaggi, infatti, sono confezionati in modo da apparire provenienti da un ente pubblico chiamato Global Energy Certification (GEC) e, oltre al documento Word che contiene il malware, contengono come allegato un PDF assolutamente innocuo “estratto” dalla documentazione originale del GEC.

Anche la tecnica utilizzata per indurre la vittima ad aprire il file in formato .DOC che contiene il trojan è decisamente brillante. Il documento ha come nome Take the exam now.doc e lascia quindi supporre che si tratti di un test interattivo.

Un trucchetto che, negli obiettivi dei pirati, dovrebbe permettere di superare eventuali sospetti riguardo alla richiesta di attivare le funzionalità Macro del documento. L’attivazione avvia in realtà una serie di comandi VBA concatenati, che portano all’installazione del trojan LookBack.

Per offuscare questo tipo di attività, i cyber-spioni hanno adottato una tecnica piuttosto elaborata. All’apertura del file, infatti, vengono memorizzati sul computer dei file PEM (privacy-enhanced mail) e un file chiamato Temptcm.tmp.

Quest’ultimo viene utilizzato per decodificare i file PEM (memorizzati in formato TXT) per trasformarli nei moduli utilizzati dal malware. Nel dettaglio, Tempgup.txt diventa GUP.exe, un tool proxy utilizzato per mascherare il traffico del trojan, mentre Tempgup2.txt si trasforma in libcurl.dll che agisce come loader.

Tempsodom.txt, infine, viene decodificato come sodom.txt, al cui interno sono memorizzate le impostazioni per il collegamento al server Command and Control.

Una volta installato, LookBack consente di eseguire un gran numero di operazioni in remoto, tra cui la possibilità di esaminare i processi attivi sul PC, terminarli, eseguire comandi, copiare o cancellare file, catturare schermate del computer e simulare l’attività del mouse.

Abbastanza per garantire ai pirati informatici il completo accesso alla macchina e la possibilità di eseguire movimento laterale all’interno dei sistemi delle aziende colpite.

Considerata la tipologia dei bersagli e il livello tecnico degl istrumenti di attacco, dalle parti di Proofpoint non hanno dubbi riguardo il fatto che gli attacchi siano opera di un gruppo legato a un governo straniero. I ricercatori, però, non si spingono oltre. Per un’eventuale attribuzione bisognerà aspettare ancora un po’ di tempo.

Articoli correlati

-

Criminali abusano dei servizi di link...

Criminali abusano dei servizi di link...Ago 01, 2025 0

-

Spionaggio industriale: i gruppi cinesi...

Spionaggio industriale: i gruppi cinesi...Lug 29, 2025 0

-

Server Proofpoint usati per inviare...

Server Proofpoint usati per inviare...Ago 02, 2024 0

-

I CISO temono attacchi imminenti e...

I CISO temono attacchi imminenti e...Mag 24, 2023 0

Altro in questa categoria

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...