Aggiornamenti recenti Febbraio 2nd, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

Quante vulnerabilità per i NAS! Sono 125 per 13 modelli

Set 19, 2019 Marco Schiaffino In evidenza, News, RSS, Scenario, Vulnerabilità 0

Un nuovo report mette in evidenza la presenza di falle di sicurezza spaventose nei modelli più diffusi per utenti privati e piccoli uffici.

Rientrano nella grande famiglia della Internet of Things (IoT) ma hanno caratteristiche tutte loro. I NAS, oltre a condividere la generalizzata vulnerabilità agli attacchi dei dispositivi IoT, pongono infatti anche un altro problema: al loro interno sono custoditi dati di ogni genere, anche quelli che definiremmo “sensibili”.

La notizia (se così la possiamo chiamare) è che stando al report SOHOpelessly Broken 2.0 pubblicato dai ricercatori di ISE (Independent Security Evaluators) questa particolare categoria di dispositivi è esposta ad attacchi di ogni genere.

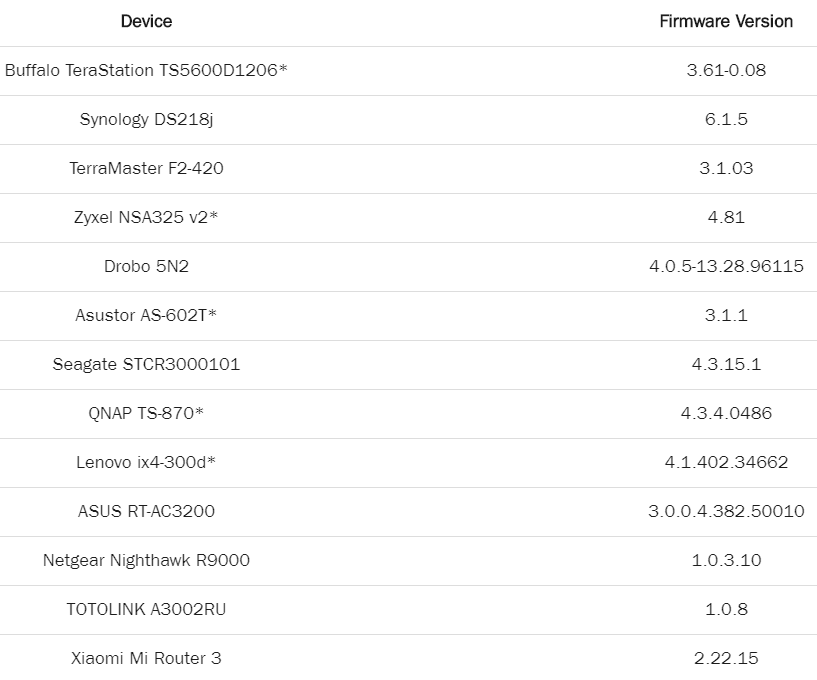

Dal documento pubblicato su Internet, che riassume uno studio che ha preso in considerazione 13 modelli SOHO (Small Office – Home Office) tra i più diffusi, emergono la bellezza di 125 vulnerabilità che mettono a rischio la riservatezza dei dati memorizzati nei dispositivi e la sicurezza stessa delle reti a cui sono collegati.

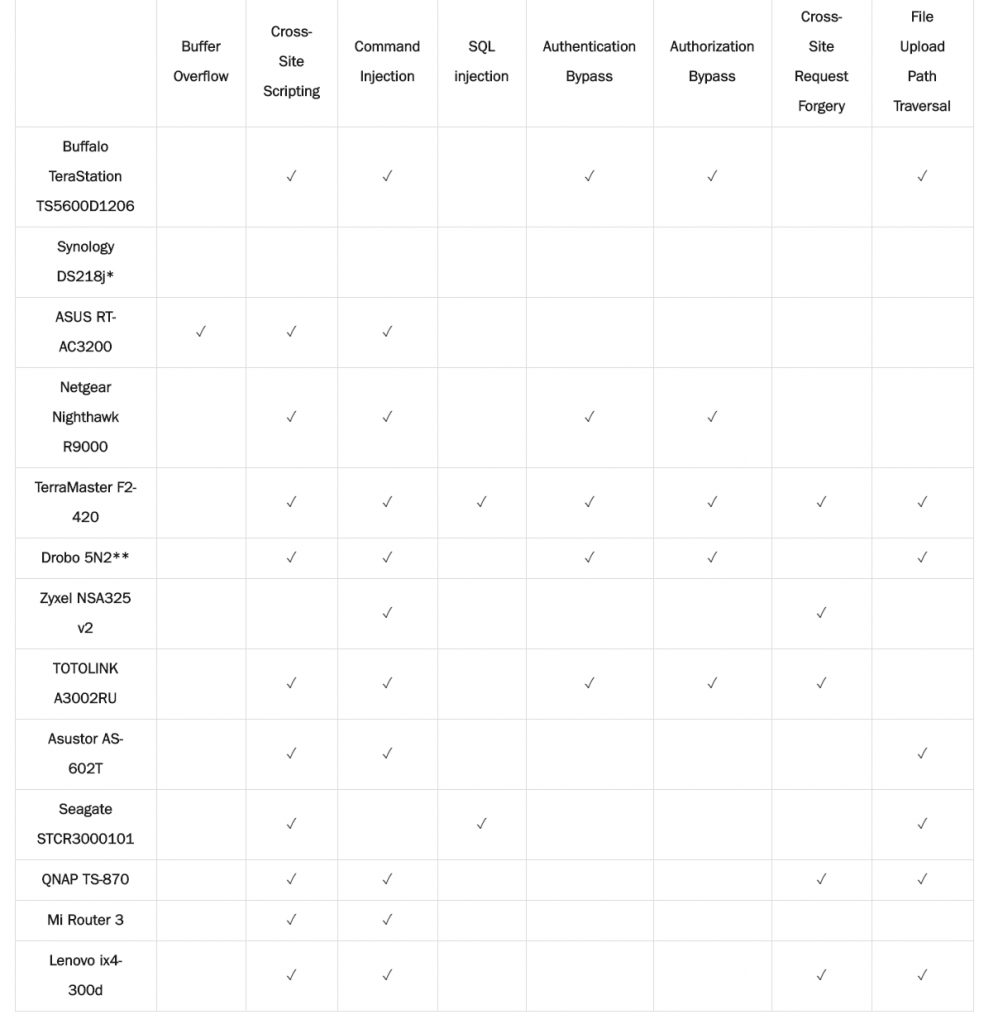

Le falle di sicurezza individuate dai ricercatori comprendono la possibilità di portare “classici” attacchi di Cross-Site Scripting, Cross-Site Request Forgery così come iniezioni di comandi e altre tecniche di attacco, che possono essere portate sia in remoto (purtroppo molto spesso) che dalla rete locale. In sintesi, in seguito ai test i ricercatori sono riusciti a ottenere il controllo completo di 12 dispositivi su 13.

La cosa più preoccupante è che in almeno in 5 modelli è possibile aggirare i sistemi di autenticazione per accedere all’interfaccia di configurazione e che in 7 dispositivi gli esperti sono riusciti a caricare file sfruttando vulnerabilità nel sistema di gestione degli upload. Per la cronaca, l’unico NAS a uscire “pulito” dai test è stato il Synology DS218j.

Buona parte delle vulnerabilità individuate sono già state corrette dai produttori. La procedura di disclosure, spiegano i ricercatori, non è però stata sempre facile. Alcuni dei produttori (Drobo, Buffalo Americas, e Zioncom Holdings) non hanno affatto risposto alle segnalazioni.

Dal report, in definitiva, emerge un elemento piuttosto interessante. Se abbiamo a cuore la sicurezza dei nostri sistemi, prima di verificare le caratteristiche di un dispositivo, dovremmo forse verificare che il produttore abbia un programma di bug bounty o partecipi a un programma collettivo.

In caso contrario potremmo ritrovarci tra le mani un dispositivo che potrebbe essere, sotto il profilo della cyber-security, un vero groviera.

Articoli correlati

-

Più di 92.000 NAS D-Link sono...

Più di 92.000 NAS D-Link sono...Apr 09, 2024 0

-

Vulnerabilità critica minaccia...

Vulnerabilità critica minaccia...Feb 03, 2023 0

-

DeadBolt: la polizia tedesca recupera...

DeadBolt: la polizia tedesca recupera...Ott 20, 2022 0

-

Attacchi ransomware contro i NAS di

Attacchi ransomware contro i NAS diGiu 20, 2022 0

Altro in questa categoria

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di...