Aggiornamenti recenti Marzo 4th, 2026 10:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Attacco massiccio ai dispositivi iOS e macOS

Apr 19, 2019 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Scenario, Vulnerabilità 1

I pirati prendono di mira Mac e iPhone. La favola della “sicurezza intrinseca” di computer e dispositivi mobili di Apple traballa sempre di più.

La speranza è che le notizie di cronaca possano funzionare come un campanello di allarme che spezzi l’incantesimo di cui sono troppo spesso vittima gli utenti Apple, ancora convinti in gran parte che i loro dispositivi non abbiano bisogno di antivirus perché “immuni” a malware e attacchi informatici.

E proprio questa curiosa “allergia” a utilizzare software di protezione potrebbe essere alla base degli attacchi che hanno interessato gli utenti macOS e iOS in questi ultimi mesi.

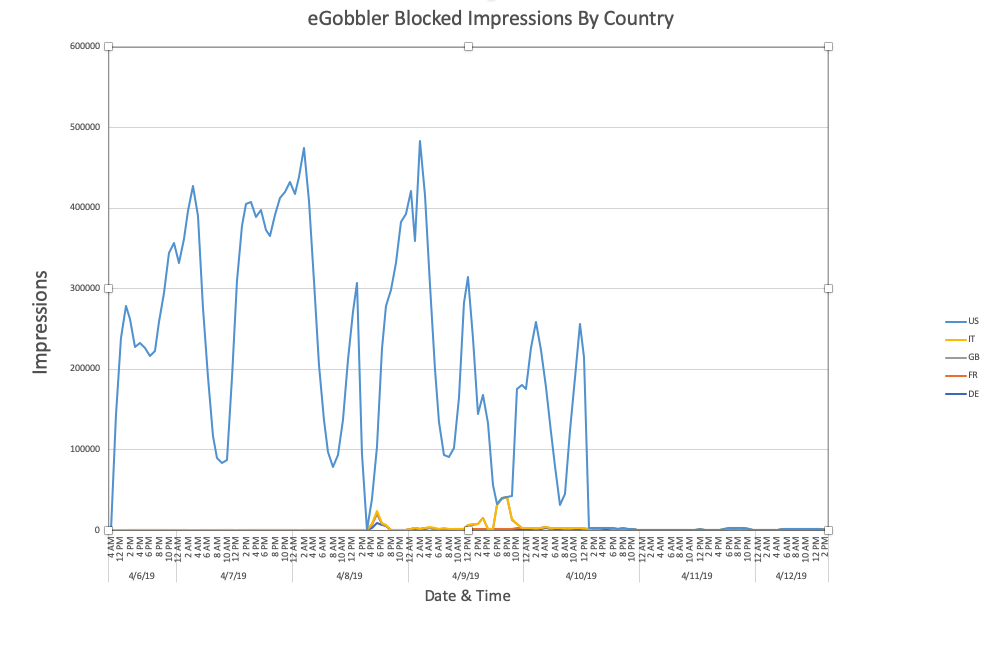

Partiamo dalla campagna che ha preso di mira iPhone e iPad, attraverso una falla di sicurezza all’interno della versione iOS di Chrome. A sfruttarla è stato il gruppo eGobbler, dirottando la navigazione delle vittime su pagine o pop-up che contengono malware.

L’attacco, che secondo Confiant (qui il report completo) avrebbe colpito almeno 500 milioni di utenti, utilizza un JavaScript per sfuggire alla sandbox del browser di Google.

I guai derivanti dal gruppo eGobbler, però, è solo l’ultimo i una lunga serie per gli utenti Apple. In questi giorni il rapporto tra l’azienda di Cupertino e la cyber-security è finito anche sotto la lente d’ingrandimento di Check Point, che ha pubblicato su Internet una sorta di enciclopedia dei malware per macOS.

L’azienda israeliana, in un comunicato stampa, focalizza l’attenzione soprattutto su due episodi. Il primo riguarda CreativeUpdate, un cryptominer individuato nel febbraio 2018 e che è stato diffuso attraverso il sito MacUpdate.

Il vero “pezzo forte”, però, è Flashback, un trojan comparso per la prima volta nel 2011 e che ha colpito più di 500.000 Mac.

Flashback utilizza una serie di tecniche estremamente sofisticate per nascondere la sua presenza e rendere più difficile la rilevazione. Tra queste, un complicatissimo sistema che subordina l’esecuzione del malware stesso all’identificativo della macchina su cui è stato installato.

In questo modo il codice non verrà eseguito correttamente su un’altra macchina eccetto quella su cui è stato iniettato in precedenza. Per ottenere questo risultato, Flashback crittografa la struttura dei suo i dati usando l’UUID della macchina attraverso un sistema di cifratura RC4.

Una nota curiosa: il malware utilizza Twitter come vettore per inviare i comandi tra server Command & Control e computer infettato.

Gli esempi citati, però, sono solo alcuni dei più clamorosi in un casistica molto più ampia che dimostra, ancora una volta, come la piattaforma non possa essere considerata un fattore di riduzione del rischio di attacchi informatici.

Quando riusciremo a spiegarlo ai “talebani del Mac”, forse, avremo fatto un passo avanti nel garantire un maggior livello di protezione per tutti.

Articoli correlati

-

“Truman Show”: la truffa...

“Truman Show”: la truffa...Gen 14, 2026 0

-

Iniezione indiretta di prompt: a...

Iniezione indiretta di prompt: a...Dic 05, 2025 0

-

Apple si oppone alla verifica...

Apple si oppone alla verifica...Ott 14, 2025 0

-

Apple rilascia una fix per una...

Apple rilascia una fix per una...Lug 30, 2025 0

Altro in questa categoria

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

One thought on “Attacco massiccio ai dispositivi iOS e macOS”

Leave a Reply Annulla risposta

Devi essere connesso per inviare un commento.

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza...

https://www.facebook.com/cyber.rigitano/posts/101819507700894

Articolo fuorviante:

“La favola della “sicurezza intrinseca” di computer e dispositivi mobili di Apple traballa sempre di più.”

si dice… salvo poi nell’articolo parlare di:

“Partiamo dalla campagna che ha preso di mira iPhone e iPad, attraverso una falla di sicurezza all’interno della versione iOS di Chrome”

ah, quindi la falla è di chrome… per poi continuare con:

“Il vero “pezzo forte”, però, è Flashback, un trojan comparso per la prima volta nel 2011 e che ha colpito più di 500.000 Mac.”

ed anche qui, il pollo è l’utente che attiva il trojan, non una falla intrinseca in MacOsX.