Aggiornamenti recenti Febbraio 20th, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Finanza nel mirino, incidenti raddoppiati nel 2025

- Davvero si può fare “jailbreak” di un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

Attacchi Magecart: ora la lotta è tra diversi gruppi di hacker

Nov 21, 2018 Marco Schiaffino Attacchi, Hacking, In evidenza, Malware, News, RSS, Scenario 0

I cyber-criminali hanno cominciato una competizione a suon di “sabotaggi” nei confronti dei concorrenti. A rimetterci, come al solito, sono solo le vittime.

Gli attacchi tramite Magecart (lo script che consente di rubare i dati delle carte di credito sui siti e-commerce di cui abbiamo parlato in questo articolo) non accennano a diminuire e, secondo gli esperti di sicurezza, il fenomeno rischia di crescere ulteriormente nel prossimo futuro.

Gli analisti di diverse società di sicurezza hanno infatti identificato diversi gruppi di pirati informatici che usano gli stessi strumenti e che adesso hanno aperto le ostilità tra di loro, avviando azioni di “sabotaggio” nei confronti dei rivali.

Secondo Yonathan Klijnsma, un ricercatore di sicurezza di RiskIQ, Magecart è una sorta di “consorzio” in cui operano almeno 9 gruppi diversi di cyber-criminali che ora stanno cominciando a pestarsi i piedi a vicenda.

Come spiega il ricercatore olandese Willem De Groot in un post su Internet, la dimostrazione arriva dall’azione del “gruppo 9” che in uno dei suoi ultimi attacchi ha inserito una porzione di codice che ha la funzione specifica di bloccare l’attività dello script sviluppato dal “gruppo 3”.

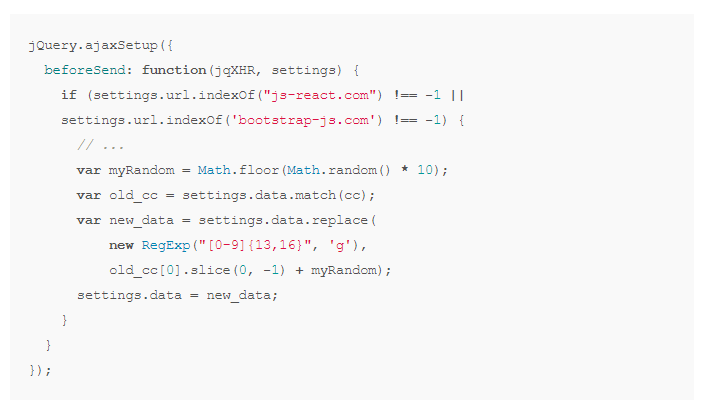

De Groot ha individuato il codice su un sito di e-commerce di cosmetici. Lo script usato al gruppo 9, chiamato onlineclouds.cloud, integra un sistema che controlla se sono presenti altri due script simili (ma meno sofisticati) chiamati js-react.com e bootstrap-js.com.

Curiosamente, lo script non blocca la trasmissione dei dati al gruppo rivale, ma li modifica, cambiando l’ultima cifra del numero di carta di credito con un valore casuale. Il gruppo 9, insomma, sta “avvelenando” i dati rubati dal gruppo 3 rendendoli inutilizzabili.

Nel mezzo dello scontro, che probabilmente avrà un seguito, rimangono schiacciate le vittime, i cui estremi delle carte di credito finiscono comunque nelle mani dei pirati.

Nonostante lo script sia ben conosciuto e molti strumenti di sicurezza siano in grado di rilevarne la presenza, Magecart continua a essere diffusissimo e l’elenco delle vittime conta migliaia di siti Internet, anche di aziende di grandi dimensioni.

I pirati informatici, infatti, sono in grado di creare varianti dello script pesantemente offuscate, che riescono a passare inosservate anche per settimane e spesso finiscono su componenti aggiuntivi come widget e plugin.

Ogni gruppo, poi, utilizza tecniche diverse e prende di mira obiettivi con caratteristiche differenti. I gruppi 1 e 2, per esempio, usano normalmente degli strumenti che cercano automaticamente i siti Internet vulnerabili per installare lo script, mentre il gruppo 5 predilige colpire aziende di terze parti che forniscono widget e componenti ai siti.

Il gruppo 6, al quale viene attribuito l’attacco a British Airways e quello a Newegg, pianifica attentamente gli attacchi e prende di mira solo bersagli di alto profilo.

Articoli correlati

-

Attacchi a tappeto contro i siti di...

Attacchi a tappeto contro i siti di...Set 15, 2020 0

-

Nuova tecnica di attacco: lo skimmer è...

Nuova tecnica di attacco: lo skimmer è...Mag 07, 2020 0

-

Australia: pirati attaccano un sito per...

Australia: pirati attaccano un sito per...Gen 13, 2020 0

-

Brutta falla di sicurezza in Magento....

Brutta falla di sicurezza in Magento....Nov 12, 2019 0

Altro in questa categoria

-

Finanza nel mirino, incidenti...

Finanza nel mirino, incidenti...Feb 20, 2026 0

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito...