Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Il malware DMOSK prende di mira l’Italia

Giu 11, 2018 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS, Trojan 0

Si tratta di un “dropper” che scarica una variante di un trojan conosciuto. La minaccia arriva attraverso file in formato compresso ZIP.

Non sono molto frequenti, ma ogni tanto i ricercatori segnalano campagne di distribuzione di malware che prendono di mira in maniera specifica il nostro paese.

L’ultimo caso di un certo rilievo riguardava il trojan URSNIF (ne abbiamo parlato in questo articolo), che lo scorso aprile era stato distribuito usando uno stratagemma particolarmente insidioso.

URSNIF ha a che fare anche con questo nuovo allarme, ma in abbinata con un “collega” che utilizza una tecnica completamente diversa. Come spiega il ricercatore Marco Ramilli di Yoroi in un post su Internet, infatti, DMOSK sfrutta una catena di vulnerabilità per compromettere i computer delle potenziali vittime e installare al loro interno una nuova versione di URSNIF.

Tutto comincia con un’email al cui interno è inserito un link. Se il destinatario fa clic sul collegamento, questo avvia il download e la decompressione automatica di un file ZIP.

Al suo interno c’è un JavaScript (in formato JSE) che a questo punto viene presentato nella cartella e che, per il suo avvio, richiede un ulteriore clic da parte della vittima. Se aperto, il JavaScript avvia il terzo stadio dell’attacco, attraverso il download di un file in formato SCR che viene automaticamente avviato.

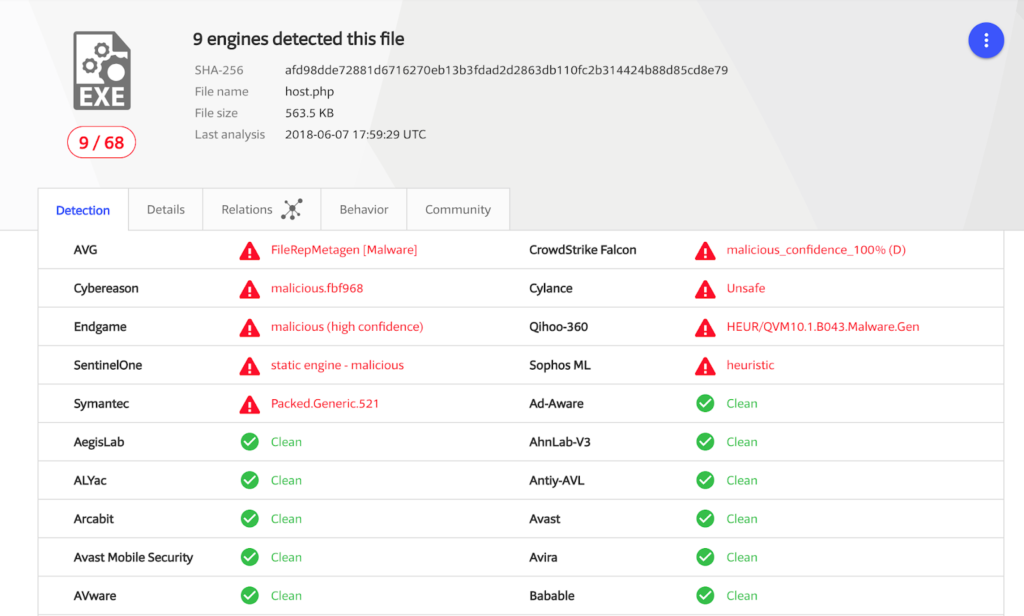

Secondo il report, il file eseguibile ha ancora un basso livello di rilevamento da parte dei motori antivirus. Un controllo su Virus Total (il sito che consente di scansire un file utilizzando diversi motori antivirus – ndr) avrebbe infatti dimostrato che solo 9 software antivirus su 69 lo identificano come pericoloso.

La quarta fase dell’attacco avvia l’esecuzione in memoria di una variante di URSNIF che, una volta installato, avvia immediatamente le comunicazioni con il server Command and Control che consente all’autore di gestirne il funzionamento.

Come sottolinea Ramilli, il trojan utilizza un sistema di black list per selezionare i suoi obiettivi. I parametri utilizzati comprendono la posizione (sembra prenda di mira specificatamente l’Italia) e la tipologia di macchina infetta, evitando di avviare l’installazione sui server.

Un elemento curioso riguarda il fatto che nella black list c’è una voce specifica che blocca l’installazione nel caso in cui il computer colpito si trovi nel dominio del Massachusetts Institute of Technologies.

Il trojan, una volta installato, è in grado di sottrarre informazioni sensibili dal computer compromesso (principalmente credenziali di servizi Internet) ma le sue funzionalità possono essere espanse attraverso l’installazione di ulteriori moduli.

Secondo i dati raccolti da Yoroi, il numero di presunte vittime (basato sulle email corrispondenti ai destinatari che hanno aperto il link infetto) è di qualche migliaio, precisamente 6.617.

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Un attacco supply chain ha compromesso...

Un attacco supply chain ha compromesso...Set 16, 2025 0

-

APT41, il gruppo cinese amplia il...

APT41, il gruppo cinese amplia il...Lug 22, 2025 0

-

Scoperto un nuovo spyware Android che...

Scoperto un nuovo spyware Android che...Apr 24, 2025 0

Altro in questa categoria

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...