Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

L’FBI chiede di riavviare i router colpiti da VPNFilter. Ma non basta…

Mag 30, 2018 Marco Schiaffino Malware, News, RSS, Vulnerabilità 1

Il riavvio del dispositivo non elimina il malware, ma i federali chiedono a tutti di eseguire il reboot per mappare la botnnet.

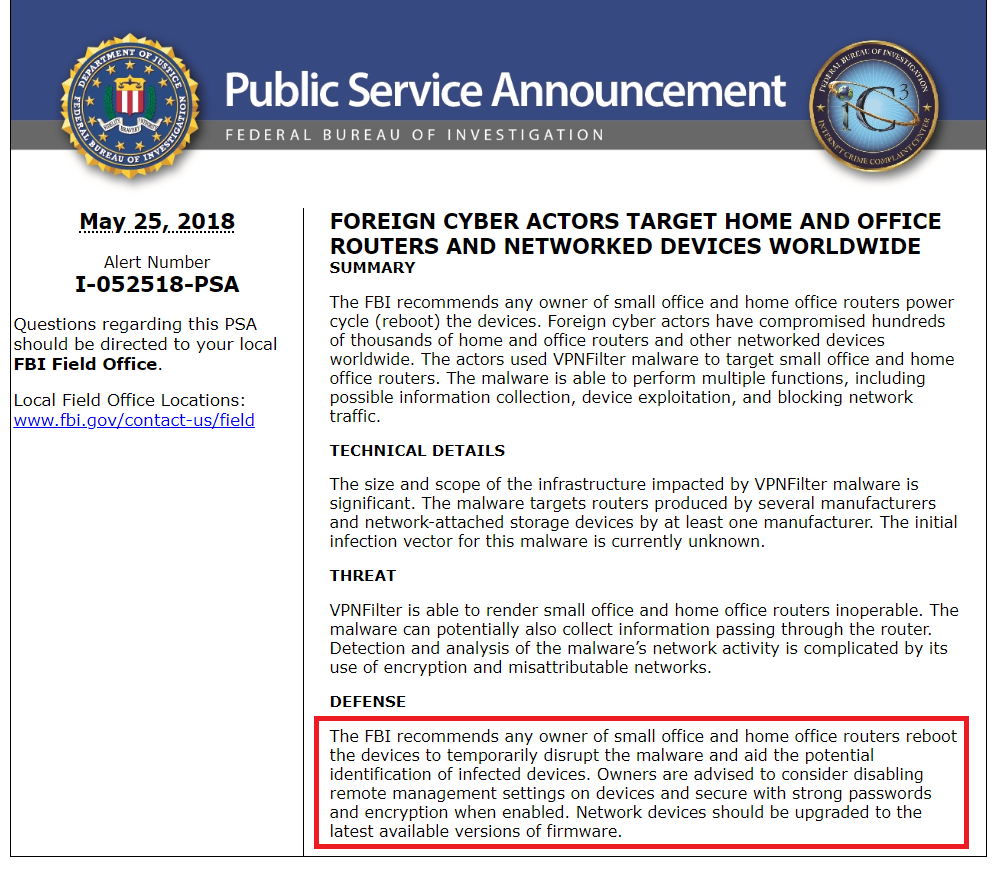

La vicenda legata a VPNFilter, il malware che ha infettato più di 500.000 router e NAS in tutto il mondo, è ancora ben lontana da una conclusione. A creare una certa confusione è stato l’appello emesso dall’FBI che ha chiesto a tutti i proprietari dei dispositivi infetti di riavviare i loro dispositivi.

Molti utenti, infatti, hanno interpretato la richiesta come un vademecum per eliminare il malware. Non è così. Come abbiamo spiegato nel primo articolo dedicato a VPNFilter, infatti, in questo caso abbiamo a che fare con qualcosa di diverso e più complesso rispetto ai soliti worm per dispositivi IoT (come Mirai) e il semplice riavvio non risolve il problema.

VPNFilter è un malware modulare la cui azione è divisa in tre stadi successivi di infezione. Il secondo e il terzo (che consentono il furto di informazioni) vengono effettivamente eliminati dal riavvio. Il primo modulo, però, resiste al reboot mantenendo la sua persistenza sul dispositivo.

Perché dunque l’FBI ha chiesto di riavviare i dispositivi vulnerabili a VPNFilter? Il motivo, in buona sostanza, è che i federali vogliono eseguire una mappatura dei dispositivi infetti.

La parola chiave nell’avviso è “temporaneamente”. Insomma: con il riavvio il malware non scompare ma fa “un passo indietro” nella sua azione.

Riportando VPNFilter allo stadio uno dell’infezione, il malware contatterà i server Command and Control (sequestrati dall’FBI lo scorso 24 maggio) e gli esperti dell’FBI potranno identificare con accuratezza tutti i dispositivi colpiti nell’attacco.

Per rimuovere il malware i ricercatori consigliano invece di eseguire un reset del dispositivo alle condizioni di fabbrica, aggiornare il firmware alla versione più recente, modificare la password di amministratore e, infine, disattivare la funzione di amministrazione in remoto.

I modelli vulnerabili individuati per il momento dai ricercatori di Talos comprendono i seguenti device:

Linksys E1200; Linksys E2500; LinkSys WRVS4400N; Mikrotik RouterOS Versions for Cloud Core Routers 1016, 1036, 1072; Netgear DGN2200; Netgear R6400; Netgear R7000; Netgear R8000; Netgear WNR1000; Netgear WNR2000; QNAP TS251; QNAP TS439 Pro; Altri NAS che usano software QTS e il TP-Link R600VPN.

Attenzione, però, perché non c’è alcuna certezza che questo elenco sia esaustivo. L’operazione del bureau ha proprio l’obiettivo di individuare altri modelli eventualmente colpiti da VPNFilter.

Articoli correlati

-

Un cartello messicano ha spiato...

Un cartello messicano ha spiato...Lug 04, 2025 0

-

Torna l’incubo BADBOX 2.0:...

Torna l’incubo BADBOX 2.0:...Giu 06, 2025 0

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

Una grave data breach ha colpito le...

Una grave data breach ha colpito le...Nov 20, 2024 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...

One thought on “L’FBI chiede di riavviare i router colpiti da VPNFilter. Ma non basta…”