Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Dopo Intel, tocca ad AMD. Allarme per nuovi attacchi alle CPU

Mar 14, 2018 Marco Schiaffino In evidenza, News, RSS, Tecnologia, Vulnerabilità 1

Secondo CTS Labs sono a rischio tutti i processori AMD di ultima generazione, ma gli esperti criticano CTS sia nel merito, sia nel metodo seguito.

Mentre il caso Spectre arranca verso possibili soluzioni tra passi avanti e clamorose retromarce, arriva un nuovo allarme che riguarda, questa volta, i processori AMD.

Il caso è stato aperto da CTS Labs, una società di sicurezza israeliana che ha pubblicato un report nel quale i suoi ricercatori illustrano (con un certo sensazionalismo) 13 bug che riguarderebbero i processori EPYC, Ryzen, Ryzen Pro, e Ryzen Mobile dell’azienda di Sunnyvale.

Una comunicazione che ha spiazzato completamente AMD, visto che dalle parti di CTS Labs hanno pensato bene di rendere pubblica la notizia solo 24 ore dopo avere dato comunicazione all’azienda produttrice di CPU, che per il momento si è limitata a dichiarare “Stiamo indagando su questo report, che abbiamo appena ricevuto, per capire la metodologia e il merito delle scoperte”.

Un comportamento che ha fatto storcere il naso a molti esperti di sicurezza, visto che anche i più rigorosi ricercatori (per esempio i famigerati cacciatori di bug del Project Zero di Google) concedono ai produttori almeno 90 giorni di “vantaggio” per sviluppare le patch che permettono di correggere le vulnerabilità che hanno scoperto.

In questo caso, invece, l’annuncio è arrivato quasi contestualmente alla comunicazione, sollevando il dubbio che CTS Labs abbia ceduto alla tentazione di massimizzare il livello di speculazione mediatica della scoperta e, in buona sostanza, cercare di farsi la massima pubblicità.

Ma di cosa stiamo parlando esattamente? Come si legge in un sito dedicato (https://amdflaws.com) CTS Labs avrebbe individuato 4 macro-vulnerabilità, ognuna delle quali ha delle varianti. Tutte, in qualche modo, prendono di mira il Secure Processor delle CPU (basato su un chip ARM Cortex M5 – ndr) e al chipset Promontory usato dai sistemi AMD.

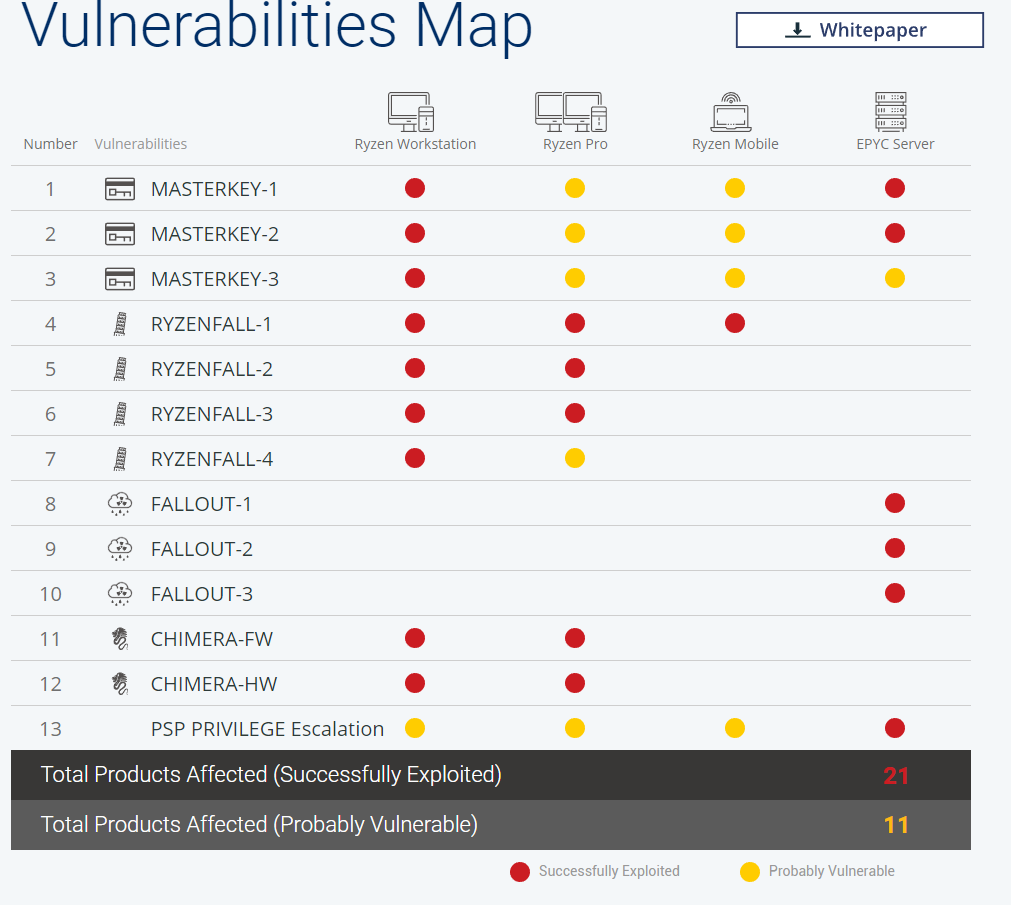

La tabella riassume le vulnerabilità che CTS Labs avrebbe verificato e quelle che vengono considerate efficaci a livello teorico sulle diverse CPU.

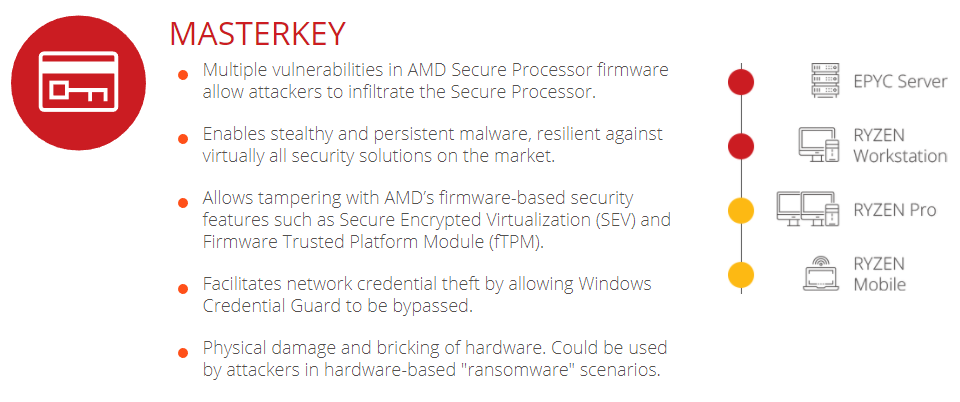

La prima si chiama Masterkey e ha tre varianti. Secondo CTS Labs consentirebbe di eseguire codice all’interno del Secure Processor della CPU, consentendo in pratica di installare un malware in un’area in cui sarebbe difficilissimo individuarlo.

Non solo: Masterkey consentirebbe di disattivare funzioni di sicurezza come Firmware Trusted Platform Module (FTPM) e Secure Encrypted Virtualization (SEV) aprendo la strada ad altri attacchi, nonché di sottrarre credenziali riservate aggirando la protezione di Windows Credential Guard.

La descrizione dell’attacco ha toni catastrofici, ma sfruttare la falla di sicurezza non è facilissimo.

Sfruttare la vulnerabilità, però, non sarebbe facilissimo. Servirebbe infatti eseguire un flash del BIOS. La tecnica di attacco, inoltre, sarebbe stata testata con successo solo sui processori Ryzen ed EPYC, mentre la vulnerabilità delle CPU Ryzen Pro e Ryzen Mobile sarebbe solo “teorica”.

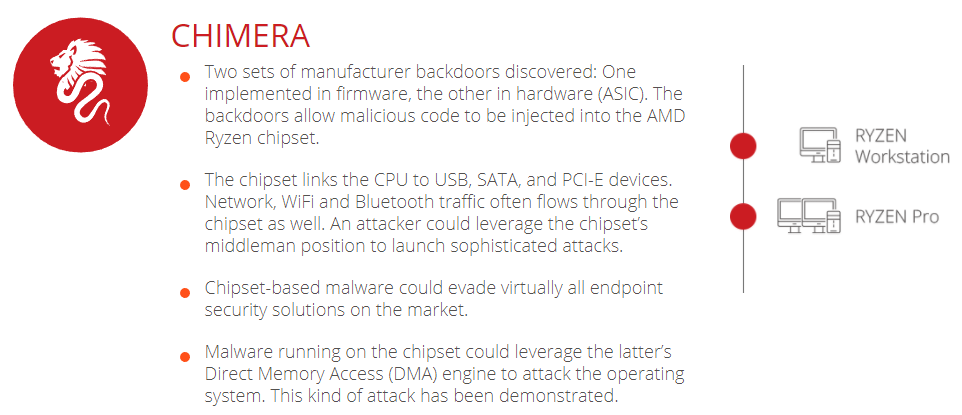

A prendere di mira il chipset Promontory è invece Chimera, una vulnerabilità che secondo i ricercatori consentirebbe di sfruttare alcune backdoor inserite dallo sviluppatore originale e che AMD non ha rimosso. La falla permetterebbe di avviare l’esecuzione di codice attraverso un dispositivo collegato al computer come dischi esterni o chiavi USB, ma anche tramite Bluetooth o Wi-Fi.

Anche in questo caso il rischio riguarda l’installazione di un malware a un livello (quello del chipset) che ne renderebbe virtualmente impossibile l’individuazione. Da qui, inoltre, il codice malevolo potrebbe “aggredire” il sistema operativo sfruttando il motore Direct Memory Access (DMA).

In questo caso si tratterebbe dunque di una vulnerabilità che, per essere sfruttata, richiederebbe l’accesso fisico alla macchina o comunque all’ambiente in cui si trova, arrivando a portata di Wi-Fi.

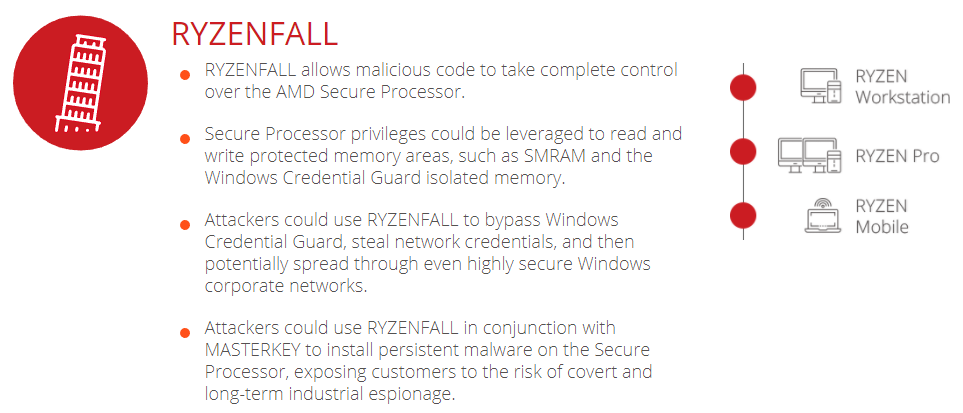

La terza “famiglia” di vulnerabilità è Ryzenfall e prende di mira AMD Secure OS, il sistema operativo del Secure Processor. Secondo CTS Labs, l’attacco consentirebbe di accedere alla memoria protetta e di modificarla in modo da prendere il controllo del Secure Processor.

Stando a quanto si legge nel report, Ryzenfall affliggerebbe solo i processori Ryzen e non gli EPYC.

Per portare a termine l’attacco, però, sarebbero necessari elevati privilegi di amministrazione che, in pratica, possono essere ottenuti solo se la macchina è già stata compromessa.

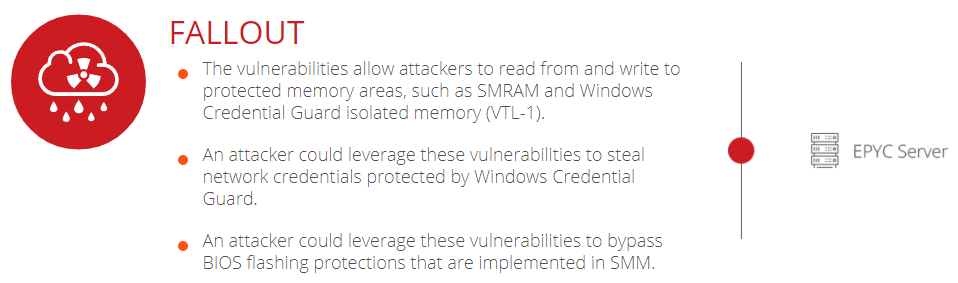

L’ultima falla di sicurezza riguarda i soli processori EPYC ed è stata battezzata con il nome di Fallout. Si tratta di una falla di sicurezza simile a Ryzenfall, che prende di mira il Boot Loader del Secure Processor.

Il risultato sarebbe lo stesso, cioè la possibilità di accedere ad aree protette della memoria e di modificarne il contenuto.

Diverso il bersaglio principale, identico il risultato. Anche il passaggio da Boot Loader porta alla modifica di aree protette di memoria.

In definitiva, tutta la vicenda è ancora da verificare. Le vulnerabilità descritte da CTS Labs hanno caratteristiche (richiesta di privilegi di amministratore, accesso fisico alla macchina, utilizzo di BIOS e driver realizzati ad hoc) tali per cui si può pensare che possano essere sfruttati da pirati informatici molto competenti, che hanno a disposizione mezzi economici e logistici piuttosto particolari.

La stessa natura delle vulnerabilità porta a pensare a un loro utilizzo rivolto più che altro a ottenere un’eccezionale persistenza e a evitare il rilevamento da parte dei software di sicurezza per lunghi periodi di tempo.

Insomma: di primo acchito i più interessati a questo tipo di attacchi sarebbero i vari gruppi collegati a servizi segreti ed enti governativi come Fancy Bear, Lazarus ed Equation Group.

Il fatto che manchi anche una conferma da parte del produttore, ancora impegnato nella verifica delle informazioni rese pubbliche da CTS Labs, aumenta il grado di incertezza. Ne sapremo sicuramente di più in futuro.

Articoli correlati

-

StackWarp: scoperta una nuova...

StackWarp: scoperta una nuova...Gen 20, 2026 0

-

TEE.Fail, l’attacco che accede...

TEE.Fail, l’attacco che accede...Ott 30, 2025 0

-

Cina contro Nvidia: dubbi sulla...

Cina contro Nvidia: dubbi sulla...Ago 13, 2025 0

-

Spectre è ancora presente nei nuovi...

Spectre è ancora presente nei nuovi...Ott 30, 2024 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...

One thought on “Dopo Intel, tocca ad AMD. Allarme per nuovi attacchi alle CPU”