Aggiornamenti recenti Febbraio 2nd, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

Il trojan Coldroot è in pista da un anno. Gli antivirus non lo rilevano

Feb 21, 2018 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS, Trojan 1

Il malware consente di rubare informazioni sensibili e il suo codice è (parzialmente ) pubblico. Ma per i software di sicurezza sembra non esistere.

Un trojan in grado di sottrarre informazioni sensibili dai computer con macOS si aggira per Internet, ma nessun antivirus sembra essere in grado di individuarlo. A spiegare la strana vicenda di Coldroot è il ricercatore Patrick Wardle di Digita Security, che in un post sul blog della società di sicurezza spiega come è arrivato a individuarlo.

Tutto è cominciato quando il ricercatore ha focalizzato la sua attenzione su TCC.db, un database del sistema Apple che molti keylogger “puntano” per sottrarre informazioni dai computer Mac.

Si tratta di un database molto particolare, che contiene le informazioni più sensibili e che è stato recentemente protetto attraverso la funzione System Integrity Protection (SIP), introdotta dall’azienda di Tim Cook con OS X El Capitan. Versioni precedenti di macOS, però, rimangono vulnerabili a certi tipi di attacchi mirati a TCC.db.

Nel corso delle sue ricerche, Wardle è incappato in un file (com.apple.audio.drvier2.app) che fa espressamente riferimento a TCC.db. Si tratta di un (presunto) driver audio per Mac, che il ricercatore ha verificato non avere nessuna firma digitale.

A insospettire Wardle, inoltre, è stato il fatto che sia “impacchettato” con UPX, un metodo che viene spesso usato dai pirati informatici per offuscare il contenuto dei loro malware.

Leggendo la descrizione di come funziona l’applicazione, si capisce però che i suoi sospetti erano decisamente fondati. Coldroot, questo il nome del malware, al momento dell’esecuzione visualizza una finestra in cui chiede l’inserimento delle credenziali dell’utente.

Una volta completato l’accesso, la finestra si chiude e nulla sembra accadere. In realtà, il malware si è già garantito la persistenza sul sistema registrandosi sotto forma di daemon sul Mac a livello di utente root, in modo da essere avviato automaticamente a ogni accensione del computer.

Ma cosa fa Coldroot? Principalmente agisce come un keylogger che è in grado di registrare in remoto tutto ciò che viene digitato sulla macchina.

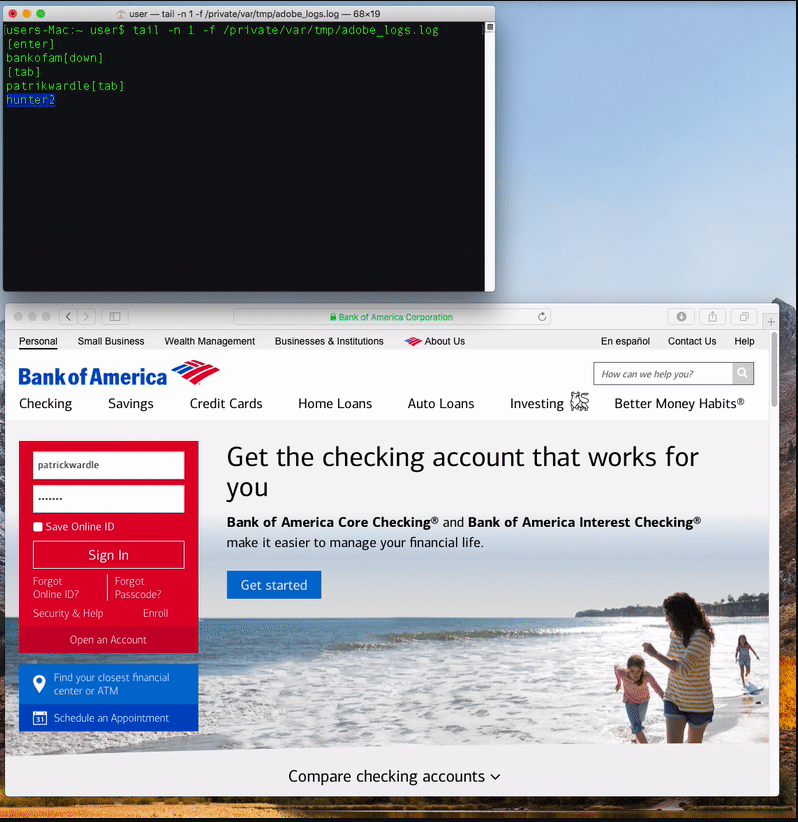

Coldroot in azione: le credenziali digitate nella pagina Web vengono trasmesse in tempo reale a chi controlla il trojan. (Fare clic sull’immagine per visualizzare la versione animata).

In ogni caso, il trojan è in costante contatto con il server Command and Control, attraverso il quale i pirati informatici possono avviare pressoché qualsiasi tipo di azione.

I comandi individuati da Wardle che l’autore del malware può inviare in remoto sono infatti i seguenti:

-file/directory list

-file/directory rename

-file/directory delete

-process list

-process execute

-process kill

-download

-upload

-get active window

-remote desktop

-shutdown

Indagando ulteriormente, il ricercatore di Digita Security è riuscito a trovarne traccia su GitHub, dove è disponibile una parte del suo codice sorgente (con tanto di video illustrativo del suo funzionamento) che sarebbe stata pubblicata a gennaio 2017 da un utente registrato come Coldzer0.

Come spiega chiaramente Wardle, la buona notizia è che le versioni più recenti di macOS sono immuni all’attacco. La domanda, a questo punto, è però come sia possibile che un trojan che sfrutta una vulnerabilità conosciuta e di cui è stato pubblicato anche il codice sorgente non venga riconosciuto come pericoloso dalla totalità degli antivirus in commercio.

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Apple si oppone alla verifica...

Apple si oppone alla verifica...Ott 14, 2025 0

-

Un attacco supply chain ha compromesso...

Un attacco supply chain ha compromesso...Set 16, 2025 0

-

Apple rilascia una fix per una...

Apple rilascia una fix per una...Lug 30, 2025 0

Altro in questa categoria

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di...

One thought on “Il trojan Coldroot è in pista da un anno. Gli antivirus non lo rilevano”