Aggiornamenti recenti Luglio 10th, 2025 2:02 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

- CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Aspiranti pirati vogliono farsi la botnet, ma diventano… bot!

Nov 09, 2017 Marco Schiaffino Attacchi, Hacking, In evidenza, Malware, News, RSS 0

Il tool gratuito avrebbe dovuto permettergli di individuare dispositivi IoT vulnerabili agli attacchi. Ma l’autore dentro ci ha messo una backdoor.

La via per diventare pirati informatici è lunga e costellata di pericoli. Non solo per il rischio di finire in manette, ma anche perché nel periodo di apprendimento è terribilmente facile finire vittima di qualche “collega” più esperto.

Lo hanno sperimentato sulla propria pelle un numero imprecisato di aspiranti hacker, che hanno ceduto alla tentazione di usare una “scorciatoia” per entrare nel magico mondo della pirateria informatica.

A tentarli è stata l’offerta di uno strumento gratuito che prometteva di eseguire scansioni su Internet per individuare dispositivi della Internet of Things (di solito si tratta di videocamere di sorveglianza) equipaggiati con server GoAhead e vulnerabili a una tecnica di attacco che consente di controllarli in remoto.

Il loro sogno di crearsi una botnet come Reaper (ne abbiamo parlato in questo articolo) si è però sgretolato miseramente, trasformandosi nel più classico degli epic fail.

Come riporta Ankit Anubhav di NewSky Security, infatti, il tool che hanno utilizzato conteneva una backdoor in grado di accedere in remoto alla macchina e installarvi un trojan per Linux.

Un tool gratuito per rintracciare e violare dispositivi IoT su Internet? Fantastico! Usiamolo subito!

Il tool, pubblicato su un forum dedicato all’hacking, si chiama NEW IPCAM EXPLOIT ed è uno script in PHP. Il codice (e questo secondo il ricercatore avrebbe già dovuto mettere sul chi va là gli aspiranti hacker) è però offuscato e contiene più moduli.

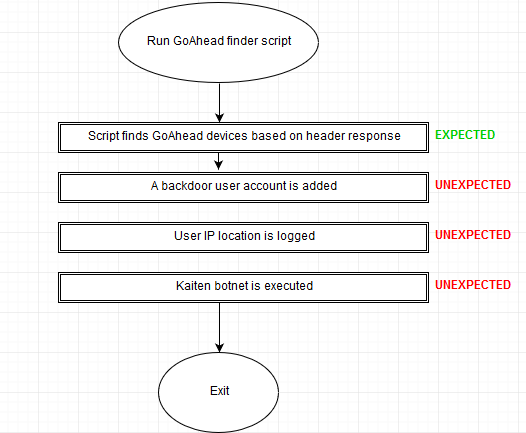

Il primo è quello pubblicizzato dall’autore e consente effettivamente di ricercare e violare i dispositivi IoT vulnerabili all’attacco.

Diverse le funzioni dei moduli successivi. Lo script, infatti, crea un nuovo utente con privilegi di root sul sistema e usa IPLogger per registrare l’indirizzo IP della macchina. Infine scarica e installa Kaiten, un trojan per Linux piuttosto conosciuto.

Lo script agisce in una maniera piuttosto differente da come il suo utilizzatore si aspetterebbe.

A questo punto, quindi, il computer dell’aspirante hacker è sotto il controllo dell’autore del tool, che non solo può sfruttarlo come bot ma dal quale può anche rubare tutte le informazioni presenti sul suo computer.

Come fa notare lo stesso Anubhav, hackerare un hacker è estremamente vantaggioso. “Se la vittima controlla una botnet di 10.000 dispositivi IoT, l’intera botnet passa sotto il controllo dell’autore della backdoor. Violando un singolo computer ne può controllare migliaia”.

Articoli correlati

-

Torna l’incubo BADBOX 2.0:...

Torna l’incubo BADBOX 2.0:...Giu 06, 2025 0

-

Malware dentro il malware: trovate...

Malware dentro il malware: trovate...Giu 04, 2025 0

-

Sophos Annual Threat Report: i malware...

Sophos Annual Threat Report: i malware...Mag 30, 2025 0

-

XorDDoS, il DDoS contro Linux evolve e...

XorDDoS, il DDoS contro Linux evolve e...Apr 18, 2025 0

Altro in questa categoria

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

-

Ingram Micro, dietro l’alt dei...

Ingram Micro, dietro l’alt dei...Lug 07, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di... -

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...Lug 07, 2025 0

Nella settimana appena trascorsa, il CERT-AGID ha...