Aggiornamenti recenti Marzo 3rd, 2026 10:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

Allarme Bad Rabbit: ondata di attacchi ransomware in Russia.

Ott 25, 2017 Marco Schiaffino In evidenza, Malware, Minacce, News, Ransomware 0

Il malware viene diffuso attraverso siti Internet compromessi, ma conterrebbe strumenti per il “movimento laterale” all’interno delle reti locali.

Si chiama Bad Rabbit e secondo alcuni ricercatori sarebbe una nuova versione di NotPetya. Il nuovo ransomware si sta diffondendo da ieri con una certa velocità e sembra prendere di mira in particolare aziende ed enti pubblici come l’azienda di trasporti della metropolitana di Kiev e l’aeroporto di Odessa.

Il modus operandi, in effetti, sembra molto simile a quello di NotPetya, in particolare per quanto riguarda il fatto che è programmato per colpire tutti i computer a cui riesce ad accedere attraverso la rete locale. Sotto un profilo squisitamente tecnico, in realtà, ha ben poco in comune con il suo illustre predecessore.

NotPetya, infatti, per diffondersi all’interno della rete locale sfruttava EternalBlue, una vulnerabilità individuata dall’NSA e utilizzata anche dal celebre WannaCry, il ransomware che aveva falcidiato migliaia di computer lo scorso maggio.

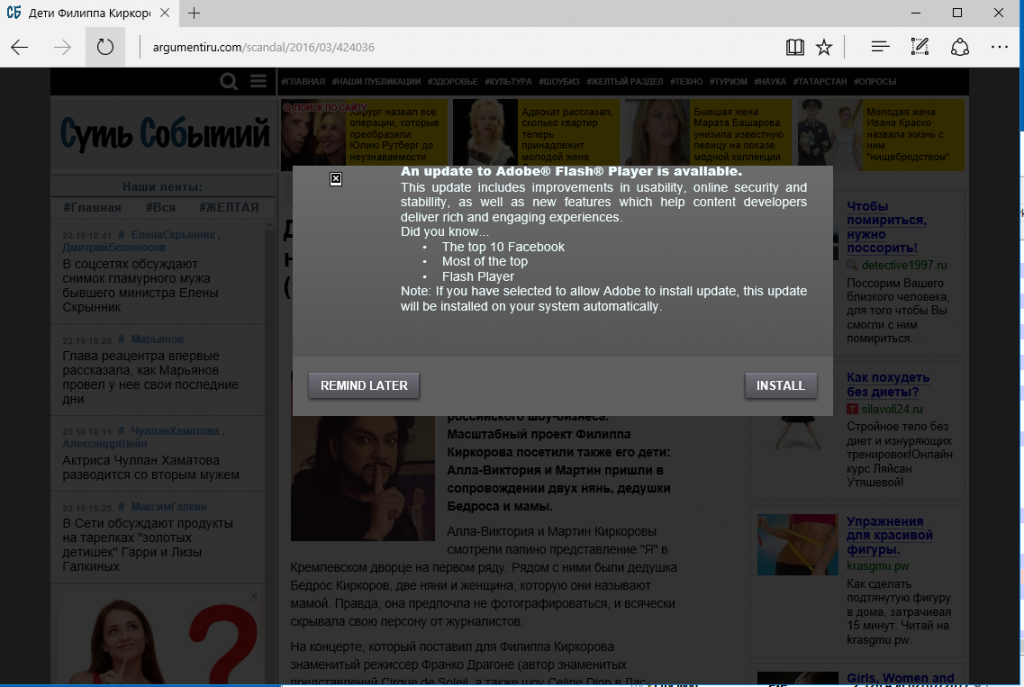

Nel caso di Bad Rabbit, invece, le cose vanno molto diversamente. Secondo i ricercatori di Kaspersky Lab il ransomware non sfrutta alcun exploit, ma viene diffuso attraverso un attacco di drive-by, cioè utilizzando come vettore d’attacco alcuni siti Internet compromessi (e in particolare siti di news in lingua russa) in cui i pirati hanno inserito una porzione di codice PHP che propone ai visitatori l’installazione di un aggiornamento di Flash Player (sigh) e che deve essere avviato manualmente.

La classica richiesta di aggiornamento di Flash Player che nessuno dovrebbe mai approvare. Per la cronaca: in tutti i browser viene aggiornato automaticamente.

Si tratta di una tecnica di diffusione piuttosto antiquata e utilizzata centinaia di volte in passato dai pirati informatici, al punto che suscita un certo stupore il fatto che qualcuno possa ancora cascarci.

Purtroppo, però, per mettere in crisi un’intera rete basta un singolo utente che caschi nel tranello. Una volta colpito il primo PC, il ransomware è infatti in grado di diffondersi su tutti gli altri. Per farlo, Bad Rabbit utilizza una tecnica decisamente più artigianale rispetto a NotPetya, anche se indubbiamente efficace.

Come spiegano i ricercatori di ESET, è vero che il ransomware sfrutta il servizio SMB (Server Message Block), cioè lo stesso utilizzato da NotPetya. Al posto di sfruttare la vulnerabilità EternalBlue, però, Bad Rabbit utilizza un noto strumento di hacking (Mimikatz) per raccogliere le credenziali che consentono la comunicazione nella LAN.

Il malware utilizza anche una serie di credenziali “deboli” (per esempio username “admin” e password “123456”) per tentare di accedere ai PC raggiungibili. Vista la velocità con cui si sta diffondendo, possiamo dire che il trucco funziona.

A questo punto, Bad Rabbit avvia l’attacco vero e proprio. E qui c’è un’altra differenza rispetto a NotPetya. Il malware diffuso la scorsa estate era un “finto ransomware”, che chiedeva un riscatto ma in realtà si limitava a rendere inaccessibili i file senza alcuna possibilità di recuperarli.

Nel caso di Bad Rabbit, invece, il sistema di crittografia è funzionante e sfrutta un modulo derivato da DiskCryptor, uno strumento crittografico open source accessibile liberamente sul Web.

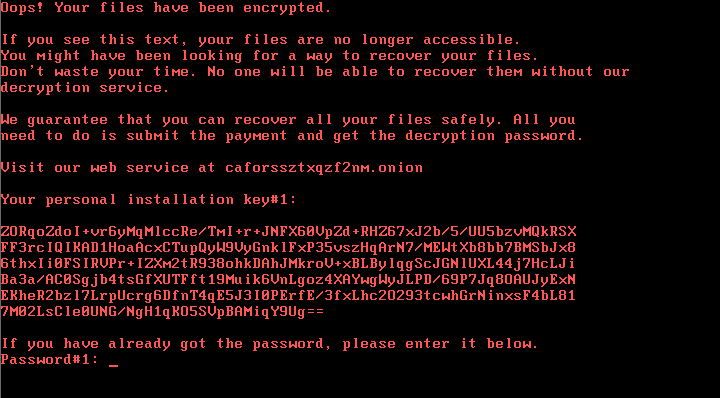

La richiesta di riscatto compare sullo schermo del computer ricorda da vicino quella di NotPetya.

Una volta completata la cifratura dei file della vittima, il ransomware visualizza la richiesta di riscatto, in cui alla vittima viene assegnato un codice identificativo e il link per effettuare il pagamento.

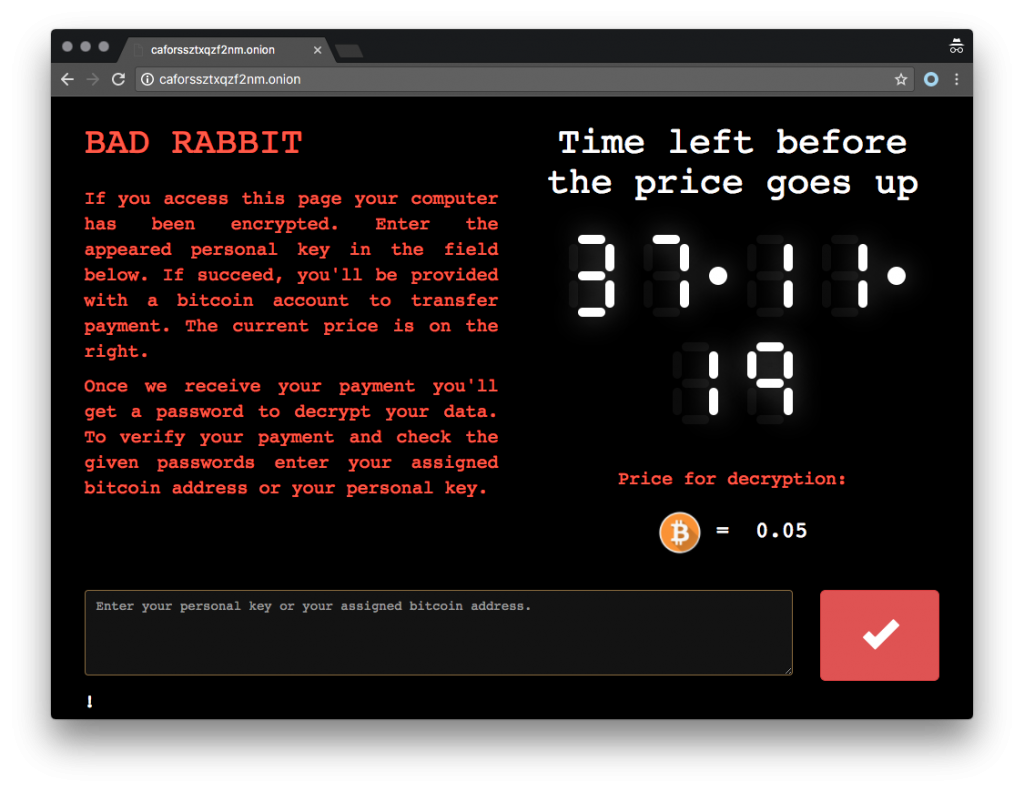

La pagina Web (su circuito Tor) per il pagamento contiene un contatore che, con il passare del tempo, aumenta l’importo chiesto per ottenere la chiave di decodifica dei dati.

Più passa il tempo, più il prezzo da pagare per ottenere la chiave aumenta. O almeno così vogliono farci credere i pirati…

Stando a quanto riportano le società di sicurezza che stanno seguendo la vicenda, Bad Rabbit sembra aver colpito principalmente la Russia (quasi nel 65% dei casi) e marginalmente altri paesi come Ucraina, Bulgaria, Giappone, Germania e Turchia.

L’unico indizio riguardo gli autori del malware, almeno per il momento, è che sembrano essere grandi fan de Il Trono di Spade. Nel codice del ransomware, infatti, sono inseriti i noi di alcuni personaggi della popolare serie TV.

- Bad Rabbit, ESET, EternalBlue, Kaspersky, Marco Schiaffino, NotPetya, russia, Server Message Block, SMB, wannacry

Articoli correlati

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

Misterioso guasto satellitare:...

Misterioso guasto satellitare:...Dic 12, 2025 0

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

In aumento gli attacchi russi e lo...

In aumento gli attacchi russi e lo...Nov 07, 2025 0

Altro in questa categoria

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code...