Aggiornamenti recenti Febbraio 20th, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Finanza nel mirino, incidenti raddoppiati nel 2025

- Davvero si può fare “jailbreak” di un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

Microsoft hackerata nel 2013. “Violato database con segnalazioni dei bug”

Ott 17, 2017 Marco Schiaffino Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, News, RSS, Vulnerabilità 0

Un gruppo di hacker avrebbe messo le mani sulle informazioni riguardanti vulnerabilità e falle di sicurezza. Ma lo si scopre solo adesso…

Nel 2013 si sarebbe verificata un’intrusione nei sistemi di Microsoft che l’azienda avrebbe tenuto segreta. A rivelarlo è Reuters, che in un articolo riporta la testimonianza di cinque ex-dipendenti di Satya Nadella che hanno raccontato i dettagli della vicenda.

A rendere particolarmente inquietante la notizia è il fatto che gli hacker sarebbero riusciti ad accedere a un database piuttosto delicato: quello che contiene le segnalazioni di bug e falle di sicurezza e viene usato per tenere traccia dei progressi nella loro correzione.

Perché si tratterebbe di materiale particolarmente sensibile? Per capirlo è necessario entrare per un attimo nell’ottica di un cyber-criminale o di un agente segreto specializzato in guerriglia informatica.

Ci sono due tipi di vulnerabilità che i pirati informatici sfruttano per i loro attacchi: quelle conosciute e le cosiddette zero-day, le falle di sicurezza che nessuno aveva ancora individuato.

Com’è naturale, le seconde rappresentano una minaccia maggiore delle prime, dal momento che i produttori non hanno ancora predisposto gli aggiornamenti per correggerle e gli utenti, di conseguenza, sono indifesi nei confronti di eventuali attacchi.

Trovare una vulnerabilità zero-day però non è così facile e solo gruppi di cyber-criminali molto abili o legati alle agenzie di intelligence riescono di solito a procurarsele, spesso pagandole fior di euro.

Per quanto riguarda le vulnerabilità conosciute, il discorso è diverso. Per un pirata informatico è molto più facile mettere a punto un attacco quando sa esattamente quale sia il punto debole sul quale fare leva e, in alcuni casi, è possibile trovare anche il codice già pronto per farlo.

Qui però entra in gioco un altro aspetto: il fattore tempo. Dal momento che le falle di sicurezza vengono (normalmente) rese pubbliche solo quando è già disponibile una patch che le corregge, per sfruttare questo tipo di falle i pirati possono contare su una finestra temporale piuttosto ridotta: quella tra il momento in cui viene pubblicata la vulnerabilità e il momento in cui le potenziali vittime installano l’aggiornamento.

Mettendo le mani su un database come quello di cui stiamo parlando, che contiene cioè le segnalazioni riguardanti bug e possibili falle di sicurezze, i cyber-criminali hanno a disposizione una vera miniera d’oro: potenziali vulnerabilità che non sono ancora state studiate a fondo e per le quali non è disponibile un rimedio.

Immaginate cosa possa significare per un pirata informatico mettere le mani su queste informazioni prima che siano rese pubbliche e prima ancora che sia disponibile una patch…

Insomma: l’utilizzo di quelle informazioni permette di mettere ea punto strumenti di attacco con la stessa facilità di quando si lavora con vulnerabilità conosciute, ma ottenendo la stessa efficacia di uno zero-day.

Per giunta, l’attacco è stato portato da Wild Neutron, uno dei gruppi di pirati informatici più pericolosi in circolazione. Stando a quanto riporta Reuters, gli hacker avrebbero fatto breccia nei sistemi Microsoft sfruttando una falla di Java, attraverso la quale avrebbero ottenuto l’accesso (pronti a ridere?) ai computer Mac presenti in azienda, passando poi al resto della rete.

Dalle parti di Redmond, quindi, si devono essere resi conto immediatamente di avere tra le mani una bella gatta da pelare. Come reagire all’attacco? Rendere pubbliche le vulnerabilità consentendo ai propri utenti di adottare misure di mitigazione del rischio (ma fornendo ai cyber-criminali indizi su dove andare a colpire) o mantenere il segreto e correre il rischio che i pirati sfruttino le informazioni e trovino le potenziali vittime totalmente impreparate?

Secondo quanto riporta Reuters, l’azienda di Nadella avrebbe optato per la seconda via, scegliendo di risolvere il problema senza fare troppo rumore.

Il primo passo fatto dall’azienda sarebbe stato quello di rafforzare le misure di sicurezza del database, posizionandolo al di fuori della rete aziendale e introducendo un sistema di accesso con una doppia autenticazione.

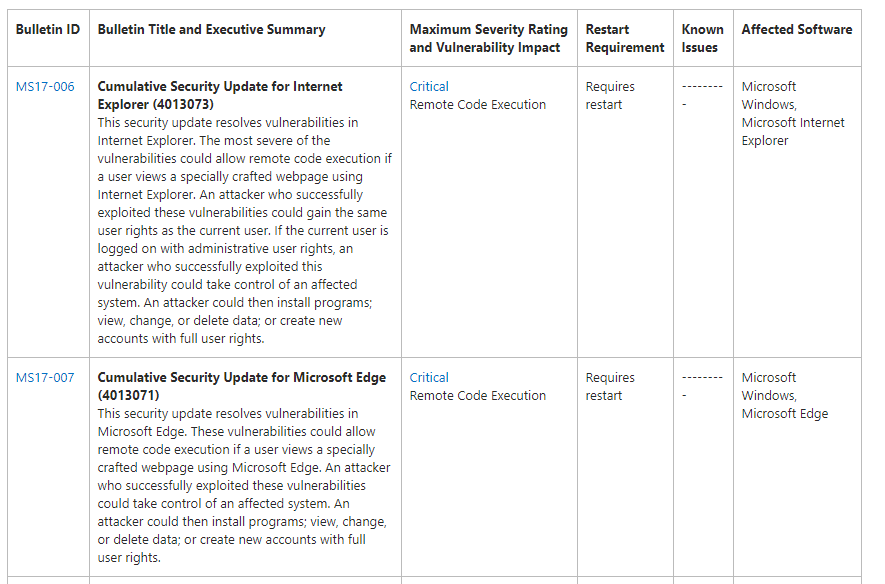

Nel frattempo, si sarebbero dati da fare per smaltire il lavoro arretrato, approfondendo le segnalazioni e sviluppando in tempi record le patch per correggere le vulnerabilità individuate.

In contemporanea, Microsoft avrebbe monitorato la situazione per capire se qualcuno stesse sfruttando le informazioni per portare attacchi nei confronti dei sistemi Windows e, stando a quanto si legge nell’articolo, lo avrebbe escluso.

Tutto bene, dunque? Quasi. Perché secondo alcune delle fonti di Reuters, l’indagine di Microsoft sarebbe stata insufficiente per escludere davvero che la vicenda abbia avuto conseguenze. Saperlo con certezza, però, a questo punto è impossibile.

Articoli correlati

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

Altro in questa categoria

-

Finanza nel mirino, incidenti...

Finanza nel mirino, incidenti...Feb 20, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito...