Aggiornamenti recenti Gennaio 27th, 2026 5:27 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

- Sfruttate 37 vulnerabilità zero-day nel primo giorno di Pwn2Own Automotive

- StackWarp: scoperta una nuova vulnerabilità nei processori AMD

Rowhammer: il nuovo attacco hardware sfrutta le CPU Intel per nascondersi

Ott 05, 2017 Marco Schiaffino Attacchi, News, RSS, Vulnerabilità 2

La tecnica messa a punto da un gruppo di ricercatori. Servono decine di ore, ma l’attacco è efficace e difficile da individuare.

Aggirare il sistema operativo e i software di sicurezza puntando direttamente alle vulnerabilità dell’hardware per ottenere il controllo di un dispositivo. È questa, in sintesi, la filosofia degli attacchi basati su Rowhammer, una tecnica che sfrutta la possibilità di alterare la memoria RAM.

Una nuova ricerca mette in luce la possibilità di sfruttare la tecnica aggirando gli strumenti di mitigazione implementati fino a oggi.

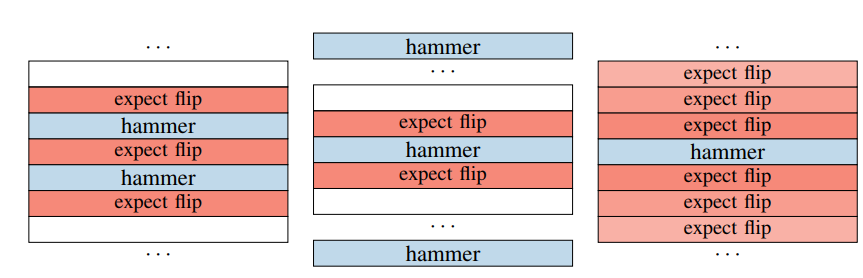

Il concetto alla base degli attacchi Rowhammer è tutto sommato semplice: l’idea è quella di alterare i dati sulla macchina attraverso la lettura ripetuta di una specifica porzione di memoria, che porta al “flip” di un bit (uno 0 diventa 1 o viceversa) all’interno dei dati conservati nella memoria stessa.

Ad aggiornare la tecnica di attacco ci ha pensato un gruppo di ricercatori della Graz University of Technology, Università della Pennsylvania, Università del Maryland, Università di Adelaide e di Data61, che in un report pubblicato online e consultabile a questo link spiega i punti cardine della loro strategia.

Concentrando l’attacco su una singola posizione i ricercatori sono riusciti a renderlo più efficace.

L’idea di base è quella di concentrare l’attacco su uno specifico elemento. La tecnica di attacco, battezzata con il nome di opcode flipping, avrebbe una maggiore efficacia e permetterebbe di aggirare i sistemi di contenimento messi a punto per proteggere i dispositivi dagli attacchi Rowhammer.

Non solo: per fare in modo che l’attacco (e in particolare l’ottenimento dei privilegi di amministratore) non siano rilevati, i ricercatori hanno “abusato” del sistema di sicurezza integrato nei processori Intel (Intel SGX o Software Guard Extensions) che renderebbe l’attacco “invisibile” al sistema operativo.

Stando ai test effettuati dai ricercatori, l’attacco richiede però parecchio tempo: da un minimo di 44 ore a un massimo di 137. Certo: se il bersaglio è un server impostato per essere attivo 24/7, il fattore tempo non è un grosso problema.

In passato, lo spauracchio degli attacchi Rowhammer hanno indotto i produttori hardware (Intel in particolare) a introdurre sistemi di controllo in grado di mitigare l’alterazione dei dati nella memoria. Ora, con le nuove scoperte legate alla tecnica di opcode flipping, rischiano di dover cominciare tutto da capo.

Articoli correlati

-

TEE.Fail, l’attacco che accede...

TEE.Fail, l’attacco che accede...Ott 30, 2025 0

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

-

Ransomware che infettano la CPU: una...

Ransomware che infettano la CPU: una...Mag 13, 2025 0

-

Spectre è ancora presente nei nuovi...

Spectre è ancora presente nei nuovi...Ott 30, 2024 0

Altro in questa categoria

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

-

Zendesk, sfruttato il sistema di...

Zendesk, sfruttato il sistema di...Gen 23, 2026 0

-

Sfruttate 37 vulnerabilità zero-day...

Sfruttate 37 vulnerabilità zero-day...Gen 21, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Il 64% delle app di terze parti accede a dati sensibili senza un motivo valido. La ricerca di Reflectiz

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo... -

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...Gen 21, 2026 0

Dopo l’ultima edizione tenutasi in Irlanda lo scorso... -

StackWarp: scoperta una nuova vulnerabilità nei processori...

StackWarp: scoperta una nuova vulnerabilità nei processori...Gen 20, 2026 0

I ricercatori del CISPA Helmholtz Center for Information...

2 thoughts on “Rowhammer: il nuovo attacco hardware sfrutta le CPU Intel per nascondersi”