Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Il tallone d’Achille delle CPU Intel può essere corretto. Merito dell’NSA

Ago 29, 2017 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Il famigerato Management Engine può essere disattivato modificando il firmware. L’opzione imposta a Intel dal governo USA.

Dopo mesi di preoccupazione, la vicenda legata alle vulnerabilità dell’Intel Management Engine (ME), il co-processore che l’azienda implementa nelle macchine destinate all’uso in ambito enterprise, sembra essere arrivato al capitolo finale.

ME è diventato una sorta di spauracchio per tutti i responsabili di sicurezza dopo che alcune settimane fa erano emerse informazioni riguardo a delle falle di sicurezza legate al processore e, in particolare, alle funzioni di gestione in remoto implementate da Intel.

In seguito le cose erano peggiorate con la notizia che un gruppo di cyber-criminali stava sfruttando attivamente alcune funzioni di ME per aggirare il controllo dei sistemi antivirus.

Ora, un gruppo di ricercatori di Positive Technologies hanno reso pubblico un report in cui spiegano come sia possibile disattivare ME in modo che le sue funzionalità non rappresentino più un rischio per chi utilizza macchine che montano le CPU Intel di nuova generazione.

Nel dettaglio, quello che i ricercatori hanno scoperto è che basta modificare un bit (un bit!) nel firmware del processore per fare in modo che ME si disattivi una volta gestito l’avvio del computer.

Una notizia sorprendente, anche perché il firmware di questo componente hardware, almeno fino a oggi, rappresentava un mistero per tutti. Il codice (crittografato e compresso) è infatti pressoché inaccessibile e i tentativi di analizzarlo da parte degli esperti di sicurezza erano finora andati a vuoto.

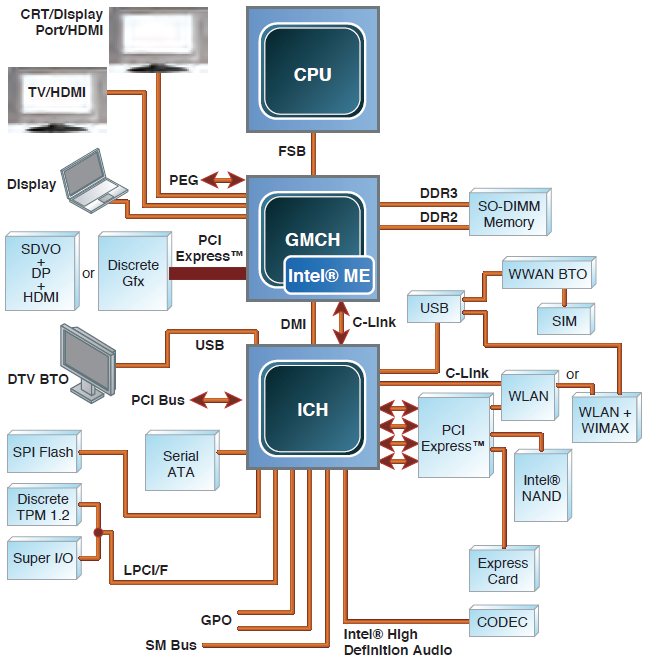

Cosa fa ME? Stando ai grafici pubblicati da Intel, un po’ di tutto. E di conseguenza metterci le mani non è di certo la cosa più semplice del mondo…

Ma com’è possibile che una piccola modifica (basta modificare un particolare valore inserendo “1”) sia sufficiente a disattivare ME? Stando a quanto riportano gli stessi ricercatori, non è un caso.

Gli sviluppatori di Intel, infatti, sono stati obbligati a inserire questa opzione sulla base di un programma governativo statunitense (in pratica su richiesta dell’NSA) che non gradiva la presenza di funzioni così vulnerabili ad attacchi.

Si chiama High Assurance Platform e, semplificando, contiene le linee guida per garantire la sicurezza dei sistemi informatici negli Stati Uniti.

Secondo i ricercatori di Positive Techonologies, in ogni caso, la modifica del firmware dei processori Intel che usano ME non è un’operazione da prendere alla leggera.

Stando a quanto scrivono, infatti, la procedura non è ancora stata controllata e potrebbe avere conseguenze imprevedibili, tra cui il danneggiamento della CPU stessa. Il loro suggerimento è di eseguire la modifica solo con la supervisione di un esperto di firmware (certo, se ne trova uno a ogni angolo di strada) che possa garantire l’esito positivo della modifica.

Articoli correlati

-

Spectre è ancora presente nei nuovi...

Spectre è ancora presente nei nuovi...Ott 30, 2024 0

-

Vulnerabilità di Microsoft Exchange...

Vulnerabilità di Microsoft Exchange...Mag 22, 2024 0

-

SLAM segue le orme di Spectre per...

SLAM segue le orme di Spectre per...Dic 07, 2023 0

-

Gli hacktivisti iraniani continuano a...

Gli hacktivisti iraniani continuano a...Dic 06, 2023 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...