Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Il leak del Trono di Spade usato come esca per diffondere un trojan

Ago 28, 2017 Marco Schiaffino Attacchi, Intrusione, Leaks, Malware, News 0

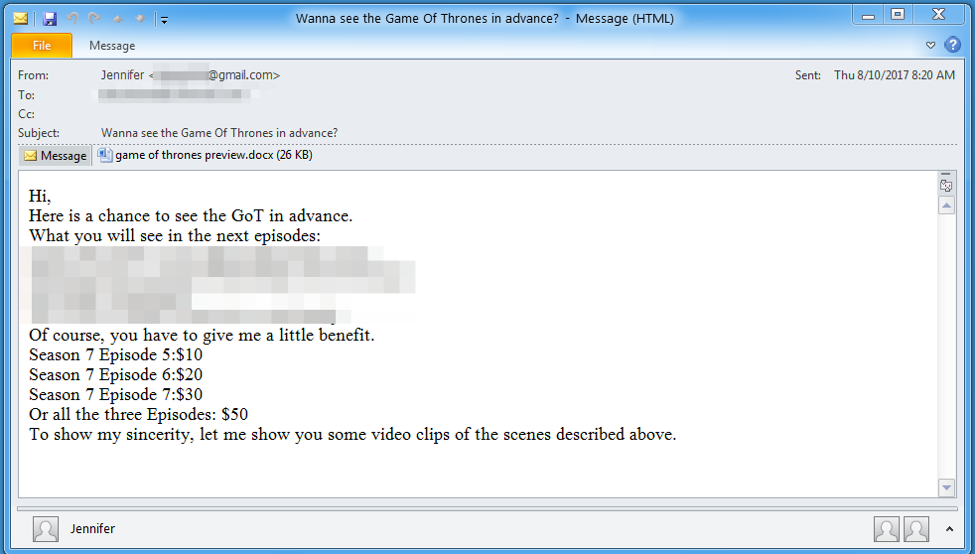

L’email propone di acquistare gli episodi non ancora andati in onda della serie TV. Ma nell’allegato che dovrebbe offrire un’anteprima c’è il malware.

La notizia dell’intrusione nei sistemi informatici di HBO e il conseguente leak su Internet di informazioni e materiali video ha avuto eco in tutto il mondo. Ai danni subiti dalla casa di produzione statunitense, però, adesso potrebbero aggiungersene altri.

Stando a quanto riporta Proofpoint, infatti, la notizia del furto di alcuni episodi del Trono di Spade viene sfruttata da un noto gruppo di cyber-spionaggio come esca per far cadere in trappola le loro vittime.

Si tratta di ATP17 (conosciuto anche con il nome di Deputy Dog e Group 27) che molti ricercatori ritengono sia collegato al governo cinese.

La tecnica di attacco è piuttosto semplice, ma rischia di essere terribilmente efficace. Il bersaglio riceve un’email in cui viene proposto l’acquisto di alcuni episodi del Trono di Spade (nell’email individuata da Proofpoint si faceva riferimento agli episodi 4, 5 e 6) per poche decine di dollari.

Magari non siamo disposti a pagare 50 dollari per vedere in anticipo tre puntate della serie. Ma un’occhiata all’anteprima non la vogliamo dare?

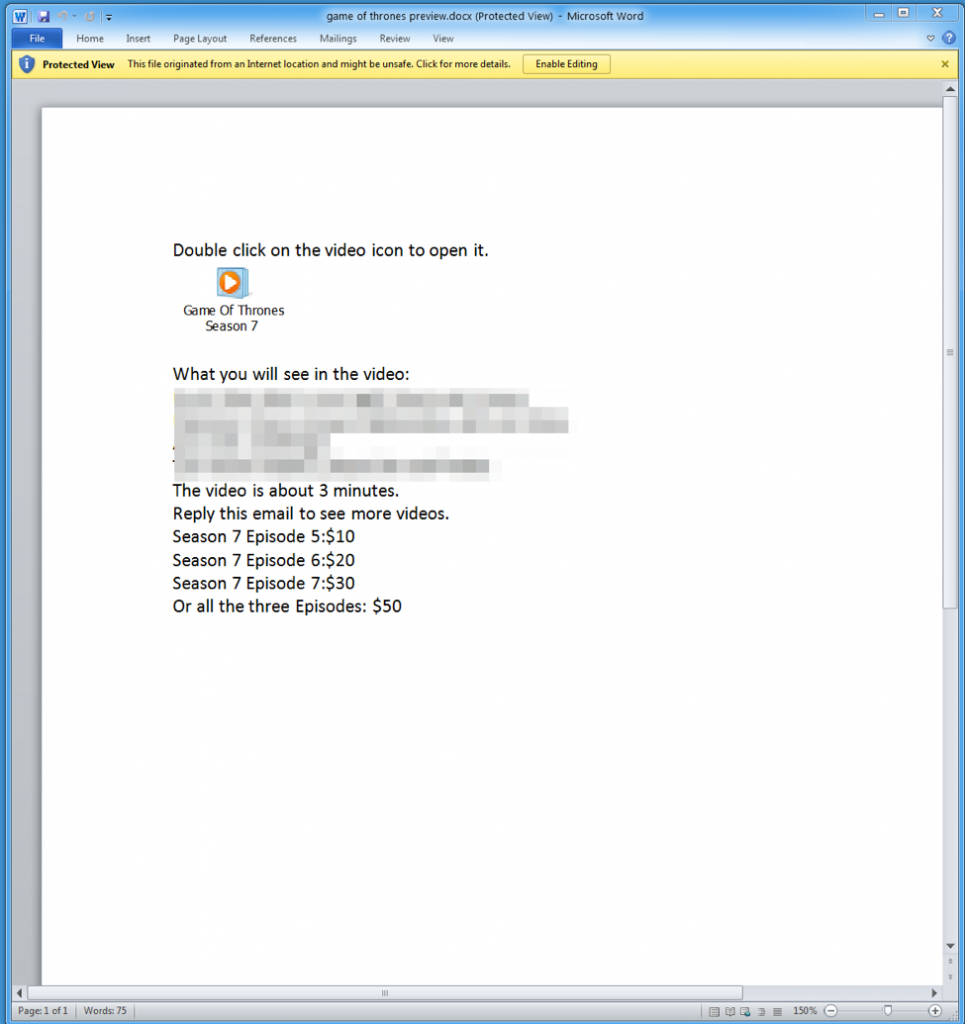

Al messaggio, inoltre, è allegato un file di Word che, stando a quanto scritto nell’email, dovrebbe consentire di visualizzare un’anteprima degli episodi in questione.

In realtà il collegamento all’interno del documento avvia uno script PowerShell che scarica due file offuscati attraverso XOR e codificati in Base64. Il primo è un trojan chiamato 9002, che il gruppo usa spesso nelle sue operazioni.

Il collegamento dovrebbe avviare il video, ma in realtà attiva uno script che scarica e installa il trojan.

Il malware viene iniettato all’interno di un file eseguibile legittimo di Windows (wabmig.exe) mentre il secondo file, in formato .LNK, viene memorizzato nella cartella Startup di Windows. La sua funzione è quella di aprire, decodificare e iniettare il trojan in un nuovo processo wabmig.exe.

Il trojan a questo punto si collega al server Command and Control (C&C) utilizzando una serie di sistemi di codifica e offuscamento che rendono estremamente difficile l’individuazione dell’attività del malware.

Secondo i ricercatori Proofpoint, una tecnica di attacco molto simile sarebbe stato usato dallo stesso gruppo nel 2014. Anche in quel caso, infatti, gli hacker di ATP17 hanno utilizzato il sistema di codifica XOR e un vettore di infezione realizzato utilizzando un file in formato LNK con una struttura pressoché identica.

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Un attacco supply chain ha compromesso...

Un attacco supply chain ha compromesso...Set 16, 2025 0

-

APT41, il gruppo cinese amplia il...

APT41, il gruppo cinese amplia il...Lug 22, 2025 0

-

Scoperto un nuovo spyware Android che...

Scoperto un nuovo spyware Android che...Apr 24, 2025 0

Altro in questa categoria

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

-

Zendesk, sfruttato il sistema di...

Zendesk, sfruttato il sistema di...Gen 23, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...