Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Ransomware: IKARUSdilapidated sfugge agli antivirus e attacca le aziende

Ago 17, 2017 Giancarlo Calzetta Attacchi, In evidenza, Malware, Minacce, Minacce, News, Ransomware, RSS 0

Un nuovo attacco ransomware noto come IKARUSdilapidated, probabilmente derivato da Locky ,sfugge all’identificazione di alcuni antivirus grazie a una collaborazione con Dridex.

All’inizio di agosto è partita una nuova campagna di ransomware che ha visto protagonista una variante del temuto ransomware Locky, nota come IKARUSdilapidated, condotta con il metodo che è ormai un classico.

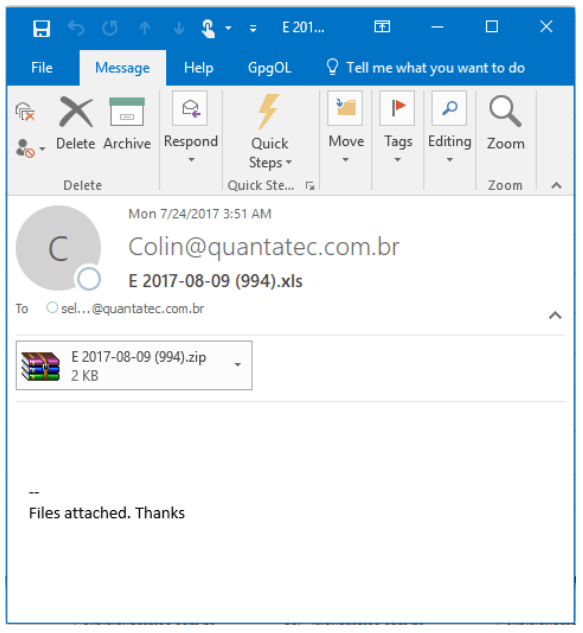

Secondo quanto riportato da Tom Spring su uno dei blog di Kaspersky Lab, uno studio effettuato dai ricercatori di Comodo Threat Intelligence Lab ha rivelato che dal 9 di agosto, fino al 12 dello stesso mese, una botnet si è occupata di inviare a oltre 60.000 indirizzi una mail con un testo molto stringato e un allegato.

Quest’ultimo ha un’estensione variabile (può essere un .doc, un .vbs, un .tiff o altro) e un nome abbastanza criptico che riporta una E seguita dalla data in notazione inversa anglosassone e un numero a tre cifre (che cambia anche lui da una mail all’altra) tra parentesi.

Se il destinatario lancia il file, si troverà davanti a un file di word pieno di caratteri incomprensibili e un avviso che sprona l’utente ad attivare le macro se la decodifica del file dovesse essere errata.

Chi cade nella trappola, forse evidente per un esperto ma sicuramente ben congegnata per colpire utenti medi, permette a uno script di scaricare il ransomware vero e proprio, che ha la particolarità di essere particolarmente sfuggente ed efficace. A quanto pare, infatti, il file del ransomware viene classificato come file sconosciuto dalla maggior parte degli antivirus e se il programma di protezione non è impostato per bloccare tutti i file non classificati, viene scaricato senza problemi.

Fin qui, non c’è niente di nuovo, ma la vera particolarità consiste nel fatto che grazie a una sorta di collaborazione con gli autori di Dridex, trojan famigerato per la sua capacità di nascondere le proprie spoglie agli strumenti di analisi in sandbox, IKARUSdilapidated riesce a passare indenne tra le maglie di alcuni motori (non ancora meglio specificati) di analisi comportamentale e codice.

In altre parole, abbiamo un ransomware ninja che usa gli algoritmi RSA-2048 e AES-128 per codificare i nostri file con un nome particolarmente trendy scelto perché i ricercatori che hanno analizzato il malware sono rimasti incuriositi da questa stringa (IKARUSdilapidated) contenuta nei binari della nuova versione di Locky.

Con il già tristemente noto ransomware, questo nuovo malware condivide molte similitudini già a partire dal nome che dà ai file criptati, modificandolo in una sequenza univoca di 16 caratteri composta da lettere e numeri seguiti dall’estensione .locky.

Si spera che questa variante non riesca a replicare le prestazioni del suo progenitore che vanta, secondo una ricerca di Google, ben 7,8 milioni di dollari di profitti dal momento del debutto.

Di sicuro, le richieste economiche sono tutt’altro che abbordabili. Dopo aver criptato i file, infatti, IKARUSdilapidated visualizza un messaggio nel quale richiede un ammontare compreso tra il mezzo il bitcoin intero (la cui quotazione sta oggi sfiorando i 4000 dollari).

Analizzando un campione delle 62.000 email collegate a questa campagna, si è visto come molti indirizzi IP appartengano a provider di connettività Internet, corroborando la tesi che per la diffusione sia stata usata una botnet di ignari utenti infetti diffusi praticamente in tutto il mondo.

Articoli correlati

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Ingram Micro, dietro l’alt dei...

Ingram Micro, dietro l’alt dei...Lug 07, 2025 0

-

Un cartello messicano ha spiato...

Un cartello messicano ha spiato...Lug 04, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

Altro in questa categoria

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...