Aggiornamenti recenti Febbraio 11th, 2026 4:07 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Come ti rubo la password dell’email con una finta registrazione

Giu 26, 2017 Marco Schiaffino Attacchi, Hacking, News, Phishing, Privacy, RSS 0

La tecnica è stata battezzata PRMitM e permetterebbe ai cyber-criminali di indurre la vittima a fornire i dati per il cambio della password.

Più che una tecnica di attacco, è una truffa “vecchio stile” che permetterebbe ai pirati informatici di estorcere alle loro vittime le informazioni che gli permetterebbero di cambiare la password di un servizio su Internet.

Un attacco PRMitM (Password Reset Man in the Middle) non richiede infatti l’uso di alcun malware, la violazione di un sito Internet o la creazione di una pagina Web di phishing. Come spiegano in un report un gruppo di ricercatori del College of Management Academic Studies in Israele, l’unico strumento che i pirati devono usare è un sito Internet di cui hanno il controllo e che preveda una procedura di registrazione. Il resto è affidato a tecniche di pura ingegneria sociale.

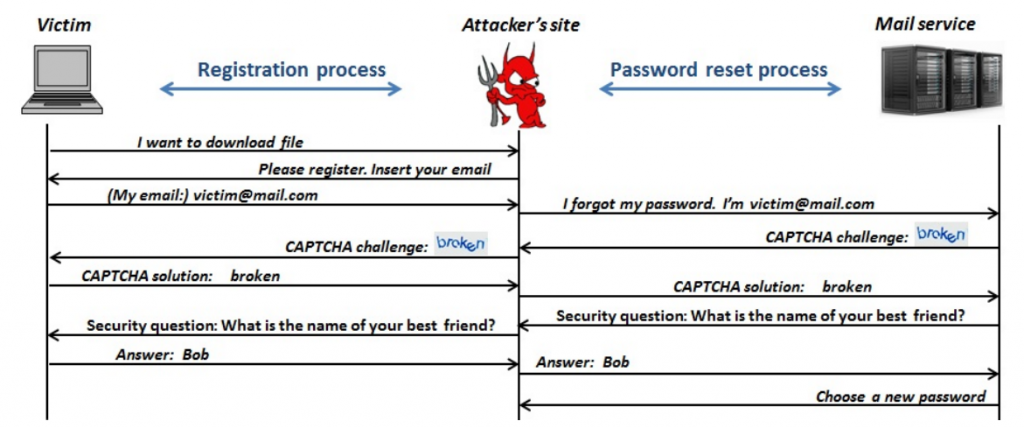

L’idea, in sintesi, è quella di indurre la vittima a registrarsi sul sito e chiedergli delle informazioni che, in contemporanea, permettano di portare a termine la procedura di reset della password del suo servizio di posta elettronica. L’attacco, quindi, deve potersi adattare passo per passo alla procedura di reset della password del servizio di posta elettronica della vittima.

Tutto inizia con la richiesta del nome e dell’indirizzo di posta. Una volta che la vittima li ha inseriti, il pirata conosce sia il servizio di posta, sia il nome utente e può di conseguenza avviare la procedura di reset della password.

Per il criminale, adesso, il problema è quello di fingere di essere il legittimo utilizzatore dell’account. Secondo i ricercatori, l’unico sistema che impedisce di raggiungere l’obiettivo è l’uso di un messaggio di posta con il link per il reset della password, usato per la verità da molti servizi Internet. Nel caso degli account email, però, il “rischio” non sussiste. Come potrebbe infatti l’utente ricevere l’email se ha dimenticato la password?

Lo schema che riassume la tecnica di attacco spiega benissimo la sua semplicità. Il punto chiave è che l’utente sia un po’ distratto o agisca in maniera frettolosa.

I sistemi utilizzati per verificare l’identità dell’utente, quindi, di solito sono due: la risposta a domande personali (per esempio il classico “qual è il cognome da nubile di tua madre?”) o l’invio di un codice tramite SMS.

Che PRMitM sia efficace nei confronti del primo metodo è piuttosto evidente. Il pirata non deve fare altro che chiedere alla vittima come requisito per l’iscrizione la risposta alla stessa domanda e, con un po’ di fortuna, otterrà la risposta che gli serve.

Anche nel caso dell’invio di codici via SMS, secondo gli autori della ricerca, ci sono buone possibilità che tutto fili liscio. Basta chiedere alla vittima di fornire il numero di cellulare sostenendo che sia necessario per verificare la sua identità e, quando riceverà l’SMS, c’è la possibilità che non legga tutto il messaggio e pensi che provenga dal sito a cui si sta registrando. Gli esperimenti sul campo fatti dai ricercatori dimostrano che il trucchetto funziona più spesso di quanto non si creda.

Tutto questo funziona per attacchi portati manualmente, ma gli autori della ricerca sostengono che si possa automatizzare il processo senza troppi problemi. L’unico ostacolo che ci si trova di fronte è infatti la possibile richiesta di un CAPTCHA che i siti sottopongono per tenere alla larga i bot. Ma visualizzando la stessa immagine con una tecnica simile a quella del Cross-Site Scripting, anche questo ostacolo è superabile.

L’unico strumento che gli utenti hanno a disposizione per evitare di cadere nel tranello, si deduce dalla ricerca, sono una buona dose di buon senso e l’abitudine a prestare la dovuta attenzione quando si esegue una procedura di registrazione. Distratti e frettolosi sono invece le vittime ideali.

Articoli correlati

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

I cybercriminali prendono di mira...

I cybercriminali prendono di mira...Set 20, 2024 0

-

Su GitHub ci sono più di 100.000...

Su GitHub ci sono più di 100.000...Mar 01, 2024 0

-

Okta, altro che 1%: il breach ha...

Okta, altro che 1%: il breach ha...Dic 01, 2023 0

Altro in questa categoria

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

-

L’arma dell’autenticità:...

L’arma dell’autenticità:...Feb 09, 2026 0

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo... -

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio...