Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

La vulnerabilità delle CPU Intel ora diventa un problema

Mag 08, 2017 Marco Schiaffino News, RSS, Vulnerabilità 0

Le tecniche per sfruttare la falla sono diventate di dominio pubblico e i produttori di PC non hanno ancora implementato la patch. Migliaia di macchine a rischio.

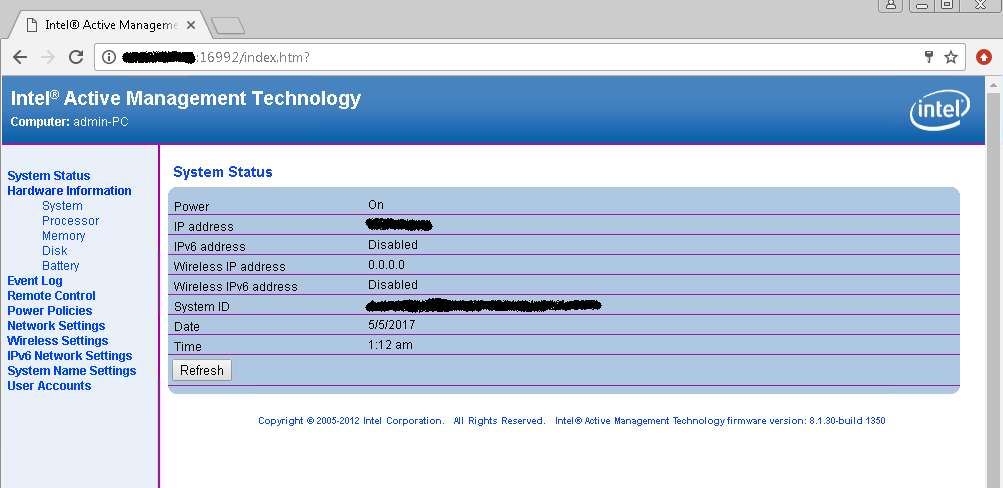

La vicenda della falla di sicurezza nel sistema Active Management Technology (AMT) dei processori Intel vPro torna prepotentemente di attualità.

In un primo momento, infatti, sembrava dovesse essere archiviata come un “problema risolto” con la patch sviluppata dall’azienda statunitense che i produttori avrebbero implementato in tempi brevi.

Il presupposto, però, era che i tempi non offrissero margini perché qualcuno potesse sfruttarla, anche perché Intel non aveva pubblicato i dettagli riguardanti il bug.

Tutto sbagliato: nella giornata di venerdì, poco dopo la notizia dell’esistenza della vulnerabilità, i ricercatori di Tenable hanno scoperto che la falla consente di prendere il controllo in remoto dei PC affetti dalla vulnerabilità con modalità terribilmente semplici.

Come spiegato nel blog di Tenable, la vulnerabilità riguarda il sistema di autenticazione di AMT, che a quanto pare consente l’accesso al controllo remoto con qualsiasi tipo di credenziali, anche quando sono… vuote!

I ricercatori di Tenable sono stati in grado di individuare e accedere in pochi minuti a una macchina vulnerabile, anche senza conoscere i dettagli del bug.

In pratica, quindi, chiunque può potenzialmente prendere il controllo di un computer in remoto senza nemmeno dover fare la fatica di eseguire un brute forcing.

La scoperta è stata condivisa con Intel, che ha confermato ai ricercatori di Tenable che si trattava esattamente della stessa vulnerabilità annunciata nei giorni precedenti.

Il consiglio, per chi utilizzasse macchine vulnerabili, è quello di contattare il produttore del PC per ottenere l’aggiornamento del firmware che risolve il bug.

Se (come è probabile) il fix non dovesse essere ancora disponibile, è meglio disabilitare o rimuovere il Local Manageability Service (LMS) che consente di prendere il controllo in remoto della macchina.

Gli stessi ricercatori di Tenable sottolineano (come già aveva fatto Intel) che le funzioni AMT non sono attivate di default e, di conseguenza, il numero delle macchine vulnerabili è piuttosto ridotto.

Ora che la tecnica per sfruttare il bug è pubblica, però, il fatto che su Internet ci siano circa 8.500 PC vulnerabili all’attacco rischia di diventare una brutta gatta da pelare per gli amministratori IT che devono gestire la situazione.

Articoli correlati

-

Scoperte nuove vulnerabilità di...

Scoperte nuove vulnerabilità di...Nov 05, 2025 0

-

TEE.Fail, l’attacco che accede...

TEE.Fail, l’attacco che accede...Ott 30, 2025 0

-

Spectre è ancora presente nei nuovi...

Spectre è ancora presente nei nuovi...Ott 30, 2024 0

-

I service tags di Azure sono un rischio...

I service tags di Azure sono un rischio...Giu 06, 2024 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...