Aggiornamenti recenti Marzo 4th, 2026 10:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

BrickerBot, il worm anti-Mirai che mette K.O. i device IoT

Apr 07, 2017 Marco Schiaffino Attacchi, In evidenza, News, RSS 0

Il malware attacca i device vulnerabili e li rende inutilizzabili. Gli esperti: “forse un metodo poco ortodosso per bloccare Mirai”.

Il nuovo worm che prende di mira i dispositivi della “Internet of Things” potrebbe essere stato progettato per mettere fine alla diffusione di Mirai, il malware che permette ai pirati informatici di compromettere i dispositivi IoT e utilizzarli come bot per portare attacchi DDoS.

Stando a quanto riportano i ricercatori di Radware, BrickerBot prende di mira esattamente il tipo di dispositivi che sono vulnerabili agli attacchi di Mirai, ma al posto di prenderne il controllo, ne modifica le impostazioni rendendoli inutilizzabili.

L’idea di utilizzare un malware per questo scopo non è nuova ed era già circolata in passato. Ora qualcuno sembra averla presa sul serio, ma con modalità che non sono esattamente quelle che aveva prospettato il ricercatore di sicurezza Jerry Gabin all’indomani della comparsa delle prime botnet Mirai.

Gabin, infatti, aveva ipotizzato la diffusione di un worm che fosse in grado di rendere più sicuri i dispositivi vulnerabili, BrickerBot invece li toglie dalla circolazione con metodi decisamente più spicci.

Il worm prende di mira i device su piattaforma Linux, che sono accessibili via Internet e hanno una sessione Telnet disponibile. Esattamente lo stesso identikit della classica vittima di Mirai.

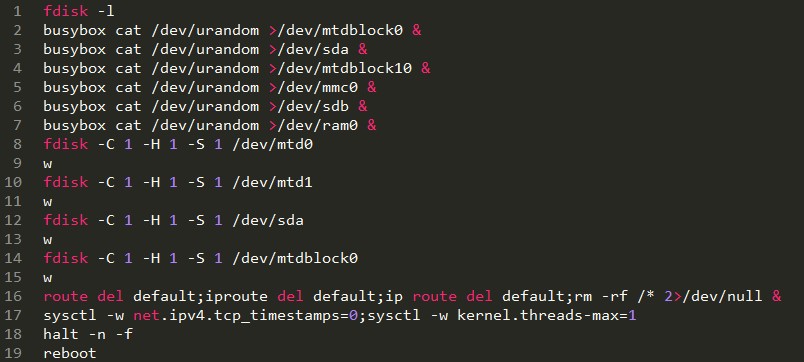

Una volta ottenuto l’accesso al dispositivo utilizzando lo stesso exploit usato da Mirai, avvia una serie di comandi che interrompono le comunicazioni Internet, blocca le capacità di elaborazione e impedisce la memorizzazione di nuovi dati.

Una breve serie di comandi e il gioco è fatto: il dispositivo IoT in questione è fuori gioco.

Le tecniche utilizzate sono piuttosto semplici. Per quanto riguarda la connettività, BrickerBot modifica le impostazioni disabilitando la marca temporale (timestamp) TCP. In questo modo la connessione è integra, ma non funzionante.

A livello di sistema, invece, il worm modifica le impostazioni del Kernel limitando il numero di thread a 1 (l’impostazione predefinita per i sistemi ARM è di 10.000) mentre sul fronte storage si limita a riempire l’unità di memoria scrivendo dati casuali e rendendola, di fatto, inutilizzabile. Infine, riavvia il sistema.

Risultato: in una manciata di secondi il dispositivo non è più in grado di elaborare processi, memorizzare dati o comunicare via Internet. Per renderlo nuovamente operativo, il proprietario del dispositivo dovrà aggiornare il firmware.

Stando a quanto riportato da Radware, gli attacchi verrebbero portati con due versioni diverse di BrickerBot, una diffusa attraverso una serie di server sparsi in tutto il mondo, l’altra attraverso una tecnica di offuscamento che sfrutta la rete Tor per nascondere l’origine degli attacchi.

- BrickerBot, IoT, Linux, Mirai

Articoli correlati

-

IoT, i dispositivi connessi sono ancora...

IoT, i dispositivi connessi sono ancora...Ago 26, 2025 0

-

File Linux usati per furto di dati e...

File Linux usati per furto di dati e...Ago 25, 2025 0

-

Due bug LPE consentono di ottenere i...

Due bug LPE consentono di ottenere i...Giu 18, 2025 0

-

XorDDoS, il DDoS contro Linux evolve e...

XorDDoS, il DDoS contro Linux evolve e...Apr 18, 2025 0

Altro in questa categoria

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza...