Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CIA Leaks: ecco come gli 007 depistano gli esperti

Apr 03, 2017 Marco Schiaffino Attacchi, Hacking, Leaks, News, RSS 0

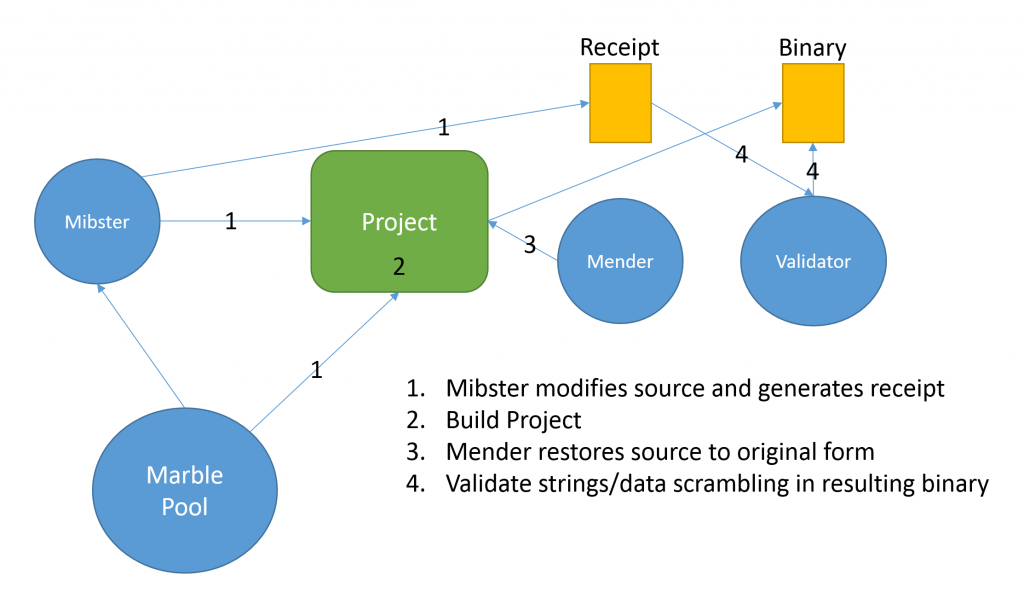

WikiLeaks pubblica il codice sorgente di Marble, lo strumento della CIA per offuscare il codice dei suoi malware e confondere gli esperti.

Il terzo capitolo nella pubblicazione dei CIA Leaks accende i riflettori sugli strumenti che gli agenti segreti usano per nascondere l’attività degli 007 americani e fare in modo che le loro azioni vengano attribuite ad altri governi.

Si tratta di Marble, un pacchetto di strumenti che è stato sviluppato in seno al Center for Cyber Intelligence (CCI) di Langley e che serve a rendere “irrintracciabili” gli strumenti di hacking della CIA.

Stando a quanto si legge nei documenti pubblicati da WikiLeaks, Marble consente in primo luogo di offuscare il codice sorgente dei malware utilizzati dagli 007 nelle loro azioni. Un tipo di strategia comune a molti gruppi di hacker (anche non legati a servizi segreti e governi) e che mira a rendere più difficile l’attività degli esperti in informatica forense.

L’obiettivo è quello di rendere più difficile il compito degli esperti di sicurezza nel trarre informazioni utili dal codice sorgente per risalire agli autori dell’attacco.

Tra gli strumenti utilizzati a questo scopo ci sono per esempio quelli che eseguono controlli sull’ambiente di esecuzione per individuare eventuali sandbox o sistemi virtuali. Un trucchetto usato spesso anche dai comuni cyber-criminali, che sperano in questo modo di aggirare i controlli dei software antivirus e di impedire alle società di sicurezza di individuare i loro malware.

Marble, però, va un passo più avanti: integra infatti un sistema che consente agli sviluppatori della CIA di inserire falsi indizi per depistare le indagini, facendo credere agli analisti che gli autori del malware abbiano una provenienza diversa da quella reale.

***foto***I documenti pubblicati da WikiLeaks sono dei veri “manuali di istruzioni” dedicati agli agenti della CIA che lavorano alla creazione degli strumenti di hacking.

***foto***I documenti pubblicati da WikiLeaks sono dei veri “manuali di istruzioni” dedicati agli agenti della CIA che lavorano alla creazione degli strumenti di hacking.

A questo scopo, il software consente di inserire elementi in lingua straniera (cinese, russo, nord coreano e anche iraniano) all’interno del codice degli strumenti di hacking in dotazione alla CIA. In questo modo, chi analizza il codice dei malware sarà portato a seguire piste estere escludendo il coinvolgimento dei servizi USA:

Per evitare che i ricercatori sentano puzza di bruciato e si rendano conto di essere di fronte a un tentativo di depistaggio, gli indizi sono opportunamente nascosti (ma non troppo) tra le pieghe del codice. Insomma: l’esca viene gettata ma in modo che non sia troppo facile da trovare.

Stando a quanto ricostruito dai giornalisti di WikiLeaks, Marble è stato sviluppato nel corso del 2015 e utilizzato per tutto il 2016.

Dato curioso, Marble integra anche uno strumento di “traduzione” che permette di (ri)convertire in inglese il testo in lingua straniera. La sua funzione, probabilmente, è quella di consentire delle modifiche in un secondo momento senza dover ripartire da zero.

Articoli correlati

-

Un piccolo glitch di X ha messo in...

Un piccolo glitch di X ha messo in...Ott 19, 2023 0

-

Qihoo 360 accusa gli USA di cyber...

Qihoo 360 accusa gli USA di cyber...Mar 28, 2022 0

-

Finti agenti della CIA ricattano le...

Finti agenti della CIA ricattano le...Giu 14, 2020 0

-

Operation Rubicon: come USA e Germania...

Operation Rubicon: come USA e Germania...Feb 12, 2020 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...