Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

FireEye: nella security conta il fattore umano

Mar 30, 2017 Marco Schiaffino Mercato, News, Prodotto, RSS, Scenario, Tecnologia 0

Dall’Intelligence alla gestione delle controffensive: ecco dove serve l’intervento delle persone nella protezione dei sistemi informatici aziendali.

Dal Machine Learning all’automazione dei processi di identificazione e contrasto delle minacce: il fattore umano è davvero stato eliminato nell’equazione della sicurezza informatica?

Secondo Marco Rottigni di FireEye le cose non funzionano così. “Oggi la gestione della sicurezza informatica è qualcosa di estremamente complesso, che richiede impegno su più fronti. Quello che FireEye ritiene indispensabile è l’intelligence, cioè qualcosa che va ben oltre il semplice concetto di rilevazione della minaccia come veniva inteso qualche tempo fa”.

Un’impostazione che fa leva su un fattore che di solito viene associato naturalmente all’automazione: il fattore tempo.

“Oggi noi abbiamo bisogno di riuscire a reagire a un attacco nel giro di minuti e non di giorni” prosegue Rottigni. “Per farlo dobbiamo essere in grado di inquadrare la minaccia con la maggior precisione possibile”.

Un processo che, secondo FireEye, è possibile solo se si sa esattamente con che cosa si ha a che fare. “A questo scopo FireEye sfrutta un sistema di condivisione delle informazioni che fa leva su alcuni dati non sensibili, cioè quegli indicatori di compromissione che ci permettono di classificare ogni attacco in modo che si possa inquadrarlo nella giusta prospettiva” spiega Rottigni.

L’attività di FireEye è strutturata in tre sezioni ideali: una più tecnica, una di “incident response” e una dedicata all’intelligence.

Proprio questa ha una funzione fondamentale. “Quando otteniamo informazioni riguardanti gli indicatori di compromissione, affidiamo la loro analisi a persone in carne e ossa, che possano valutare il rischio anche sotto un profilo strategico”.

Si tratta, in pratica, di un’analisi che valuta il livello dell’impatto di un attacco anche sulla base del concreto livello di rischio, che consente per esempio di individuare un modus operandi che è comune a una campagna di distribuzione di malware che ha come obiettivo soggetti omogenei.

“Nel momento in cui rileviamo un attacco valutiamo anche fattori non squisitamente tecnici, per esempio quelli relativi al settore delle aziende che possono rientrare tra i bersagli”.

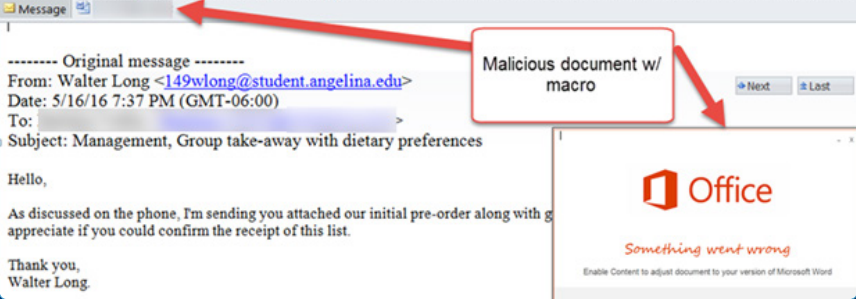

Nel corso del 2016 FireEye ha individuato una crescita esponenziale di attacchi che sfruttano tecniche di ingegneria sociale estremamente avanzate, in cui i cyber-criminali contattano telefonicamente le vittime per “persuaderle” ad aprire gli allegati email. L’attività di intelligence permette di intercettare campagne di questo tipo e di predisporre le contromisure necessarie.

In pratica: se l’attacco prende di mira siti Web di un settore specifico (come quello sanitario) l’utilizzo di queste informazioni permette di orientare le difese sulla specifica strategia di attacco e predisporre le necessarie contromisure.

“Il nostro approccio ci permette di sapere quali sono i segnali a cui dobbiamo guardare per individuare gli attacchi che più probabilmente andranno a colpire in nostri clienti” conclude Rottigni.

Tutte le informazioni sono registrate e indicizzate in modo da consentire agli analisti di condurre investigazioni che gli permettano di gestire in maniera più efficace le minacce attive.

Ma qual è l’efficacia di questo approccio? “Il nostro ultimo report ci dice che il tempo necessario per individuare la presenza di una minaccia a livello aziendale è passata da 465 giorni nel 2015 a 106 giorni nel 2016”.

Il motivo di questo drastico abbattimento delle statistiche? Marco Rottigni non ha dubbi: “Un cambiamento del genere si spiega in un solo modo: con la maggiore attenzione al tema dell’intelligence che molte aziende hanno dimostrato negli ultimi anni”.

Articoli correlati

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

L’APT SideWinder ha attaccato...

L’APT SideWinder ha attaccato...Ago 02, 2024 0

-

Un piccolo glitch di X ha messo in...

Un piccolo glitch di X ha messo in...Ott 19, 2023 0

-

Gli Stati Uniti mettono in blacklist 6...

Gli Stati Uniti mettono in blacklist 6...Lug 23, 2021 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...