Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Attacchi alle aziende: boom di malware residenti in memoria

Feb 09, 2017 Marco Schiaffino Attacchi, Intrusione, Malware, News, RSS 0

I pirati informatici utilizzano strumenti comuni che non lasciano tracce sugli hard disk. I ricercatori Kaspersky: “oltre 140 aziende prese di mira”.

La costante crescita di attacchi mirati nei confronti di grandi aziende ed enti finanziari si sta accompagnando, a quanto riferiscono i ricercatori di Kaspersky, a un’evoluzione delle tecniche utilizzate.

Come spiega il Global Research and Analysis Team (GReAT) dell’azienda russa sul blog ufficiale, il salto di qualità sembra prendere ispirazione dalle strategie utilizzate nel passato recente da malware come Stuxnet o Duqu 2.0, che sfruttavano componenti residenti in memoria allo scopo di lasciare pochissime tracce sui supporti fisici e renderne più difficile l’individuazione.

I casi citati, però, riguardano trojan sviluppati da professionisti dello spionaggio legati ai servizi segreti. Ora sembra che le stesse tecniche siano diventate patrimonio anche di più comuni cyber-criminali.

Il primo caso è stato rilevato in un attacco a una banca, ne confronti della quale i pirati informatici hanno utilizzato tecniche di offuscamento che gli hanno permesso di evitare il rilevamento delle loro attività, fino a quando i responsabili IT non hanno individuato un componente sospetto (Meterpreter) residente nella memoria di un domain control Windows.

Le indagini seguenti hanno permesso ai ricercatori Kaspersky di ricostruire il modus operandi dei pirati che hanno portato l’attacco, individuandone le caratteristiche fondamentali: i cyber-criminali, in particolare, sembrano utilizzare comandi PowerShell per avviare il download e l’esecuzione in memoria degli strumenti di hacking.

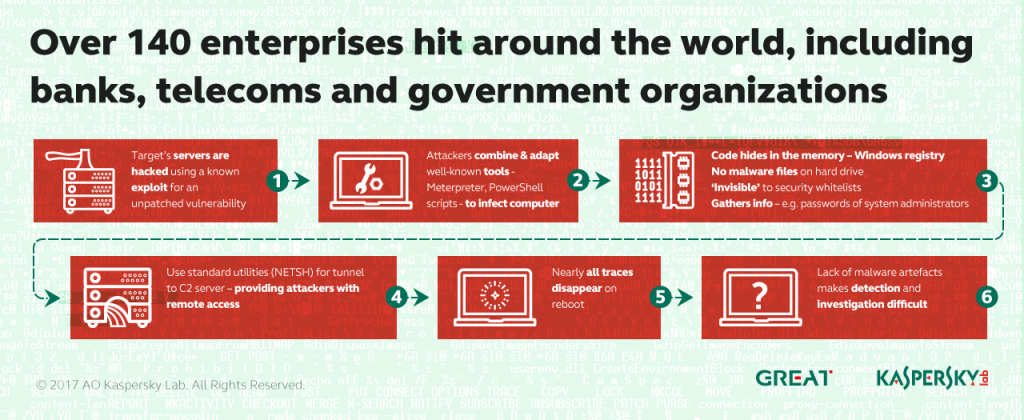

Lo schema di attacco come viene ricostruito dai ricercatori del GReAT. Gli strumenti utilizzati lasciano tracce solo nella RAM e sul registro di sistema delle macchine colpite.

In questo modo le loro attività possono essere rilevate solo eseguendo un controllo della RAM o, in alternativa, individuandole all’interno del network.

Cosa non facile, visto che anche sotto il profilo delle comunicazioni in rete, il gruppo responsabile dell’attacco ha messo in campo tecniche di offuscamento particolarmente efficaci e, in particolare, un sistema di tunneling delle comunicazioni verso i server Command and Control.

Anche in questo caso, però, i pirati sono stati ben attenti a utilizzare strumenti comuni e che non dessero troppo nell’occhio come la Windows network shell (NETSH) che gli ha consentito di mascherare le comunicazioni in maniera estremamente efficace.

Tanto più che per ospitare i loro server, i pirati hanno utilizzato domini di terzo livello che non permettono di ottenere informazioni riguardanti i loro gestori una volta che è scaduta la registrazione.

In sintesi, sembra che la preoccupazione maggiore in questo tipo di attacchi sia quello di rendere difficile l’attività di forensica e l’attribuzione degli attacchi.

Anche l’arsenale di script utilizzato per l’attacco, per esempio, è stato generato utilizzando il Metasploit framework, uno strumento ben conosciuto per lo sviluppo e l’esecuzione di exploit che fornisce ben pochi indizi sugli autori dell’attacco, mentre la sottrazione delle password hanno utilizzato Mimikatz, un altro strumento disponibile su GitHub.

Secondo i ricercatori Kaspersky questo tipo di attacchi starebbero diventando sempre più frequenti e avrebbero interessato più di 140 aziende in 40 paesi diversi. Curiosamente, le statistiche riportate dall’azienda non riportano alcun caso in Italia.

Articoli correlati

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

Il 25% dei leader aziendali italiani...

Il 25% dei leader aziendali italiani...Nov 03, 2025 0

-

Notification Protection, da Kaspersky...

Notification Protection, da Kaspersky...Ott 09, 2025 0

-

Sul dark web ci sono oltre 2 milioni di...

Sul dark web ci sono oltre 2 milioni di...Mar 04, 2025 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...