Aggiornamenti recenti Luglio 4th, 2025 3:43 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

- IconAds: quando le app fantasma diventano portali pubblicitari

- Ransomware e conflitti d’interesse: ex negoziatore sotto inchiesta per presunti legami con i cybercriminali

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

Attacchi mirati e realtà aumentata: cosa ci aspetta nel 2017

Feb 02, 2017 Marco Schiaffino News, RSS, Scenario 0

Dal bilancio del 2016 alle previsioni per il nuovo anno: ecco cosa si aspettano gli esperti di Trend Micro nel settore sicurezza.

Il settore della sicurezza informatica è in continuo divenire e l’anno che si è appena concluso è la dimostrazione che le minacce online sono in continua evoluzione. In un panorama così mutevole fare previsioni è sempre un azzardo, ma i pareri degli esperti in questo settore possono aiutare a capire quali sono le possibili direzioni in cui può muoversi il settore.

L’occasione è l’incontro con Rik Ferguson, Vice President Security Research di Trend Micro e Gastone Nencini, Country Manager dell’azienda, che in una chiacchierata con la stampa hanno provato a tratteggiare un bilancio del 2016 e illustrato le previsioni di Trend Micro per l’anno che è appena iniziato.

Lo sguardo ai 12 mesi passati, dominati dalla crescita esponenziale dei ransomware, offre qualche elemento da cui è possibile partire.

“Quello che abbiamo visto nel 2016 conferma il fatto che per capire in quale direzione si muoveranno i cyber-criminali è sufficiente capire quali attacchi portano loro il maggior guadagno” spiega Rik Ferguson.

A supporto della sua teoria, Ferguson cita proprio il fenomeno ransomware. “I ransomware permettono ai pirati informatici di fare soldi in maniera facile e veloce” spiega Rik.

“Mentre altre attività dei criminali informatici li obbligano a usare complicati sistemi di riciclaggio, coinvolgendo altre persone e perdendo quindi una fetta dei guadagni, con i ransomware possono incassare il riscatto dalle loro vittime velocemente, senza doverlo spartire con nessuno”.

Nel 2016 abbiamo assistito a una crescita incredibile delle famiglie di ransomware, ma secondo Ferguson è una tendenza che starebbe già cambiando.

“Pensiamo che i pirati informatici si concentreranno su nuove tecniche di diffusione, come l’uso di worm, e su strategie basate su attacchi mirati. Negli ultimi mesi sono aumentati, per esempio, gli attacchi alle aziende. Anche in questo caso la logica di fondo è quella di cercare il massimo guadagno con il minimo sforzo: le aziende sono disposte a pagare di più per i loro dati rispetto a un privato”.

Rik Ferguson è Vice President Security Research di Trend Micro.

Secondo Gastone Nencini, poi, l’evoluzione potrebbe andare a incrociare altre tendenze registrate lo scorso anno. “Gli attacchi ai dispositivi della Internet of Things a cui abbiamo assistito fino a questo momento hanno puntato più che altro sull’utilizzo dei dispositivi compromessi come strumenti per portare attacchi DDoS” spiega Nencini. “In futuro, però, potrebbero diventare essi stessi i bersagli di ricatti. Basti pensare alla possibilità di bloccare la produzione di un’industria attaccando i sistemi SCADA”.

Da non sottovalutare anche le classiche truffe che sfruttano attacchi informatici, ma fanno leva su tecniche di ingegneria sociale e sull’ingenuità delle persone in carne e ossa.

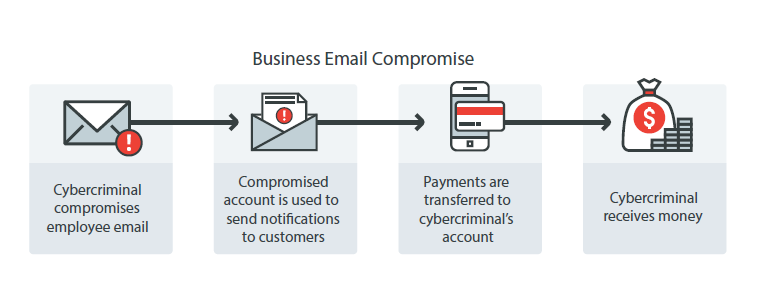

“Il fenomeno delle truffe portate a termine attraverso la compromissione di email aziendali è un altro fenomeno in crescita”. La tecnica è semplice: una volta ottenuto l’accesso all’email di un dirigente, i pirati la utilizzano per inviare un messaggio agli uffici amministrativi ordinando di eseguire con la massima urgenza un (sostanzioso) pagamento che, ovviamente, finisce sui loro conti.

“In questo caso i cyber-criminali non usano strumenti tecnici particolarmente complessi” sottolinea Ferguson, “ma fanno leva sull’ingenuità delle vittime, che eseguono l’ordine senza effettuare verifiche sull’autenticità del messaggio. Può sembrare strano, ma gli attacchi di questo tipo hanno dimostrato di avere una notevole efficacia”.

La strategia usata dai criminali informatici per truffare le aziende è semplice e terribilmente efficace.

Se gli scenari rappresentati sono più che altro la previsione delle possibili evoluzioni di strategie già conosciute, in altri settori potremmo assistere a fenomeni del tutto nuovi.

“Quello che mi aspetto è un aumento della pirateria rivolta verso i dispositivi mobile” conferma Rik Ferguson. “In particolare in ambiti che per il momento non sono ancora stati oggetto di attacchi, come la realtà aumentata”.

L’idea è suggestiva, soprattutto per le sue implicazioni. “L’evoluzione della realtà aumentata potrebbe consentire ai pirati di modificare la stessa percezione del mondo che abbiamo, facendoci credere di trovarci davanti a qualcosa che è diverso da ciò che è in realtà”.

Ancora più intriganti sono le possibili evoluzioni in chiave di sicurezza dei dispositivi che si avvalgono di tecnologie di machine learning.

“L’adozione di questo tipo di tecnologie, anche se si colloca un gradino sotto l’intelligenza artificiale, apre comunque alla possibilità che le stesse macchine vengano ingannate, fornendogli dei dati che le portano a trarre conclusioni sbagliate”. Specifica Ferguson.

“Potremmo quindi trovarci a fronteggiare fenomeni di social engineering che non prendono di mira le persone, ma gli stessi computer”.

Se alcuni scenari possono sembrare fantascientifici, Ferguson ci ammonisce a non considerarli così lontani dal materializzarsi.

“L’anno scorso abbiamo ipotizzato che l’esplosione dei social media e degli strumenti di comunicazione online avrebbe portato allo sviluppo di tecniche di cyber-propaganda utilizzate per scopi politici. Il caso delle elezioni negli USA ha confermato la previsione e nel 2017, con le elezioni in Germania e Francia, le cose probabilmente peggioreranno” conclude.

Articoli correlati

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Anubis, un nuovo ransomware che integra...

Anubis, un nuovo ransomware che integra...Giu 16, 2025 0

-

Sophos Annual Threat Report: i malware...

Sophos Annual Threat Report: i malware...Mag 30, 2025 0

-

La gang di DragonForce ha sfruttato...

La gang di DragonForce ha sfruttato...Mag 30, 2025 0

Altro in questa categoria

-

Un cartello messicano ha spiato...

Un cartello messicano ha spiato...Lug 04, 2025 0

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Ransomware e conflitti d’interesse:...

Ransomware e conflitti d’interesse:...Lug 02, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Un cartello messicano ha spiato l’FBI hackerando i...

Un cartello messicano ha spiato l’FBI hackerando i...Lug 04, 2025 0

Il Sinaloa, un cartello messicano, è riuscito ad... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Ransomware e conflitti d’interesse: ex negoziatore sotto...

Ransomware e conflitti d’interesse: ex negoziatore sotto...Lug 02, 2025 0

Secondo quanto riportato da un articolo di Bloomberg, un... -

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una...