Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Il software degli hacker di Cellebrite rilasciato sul Web

Ott 26, 2016 Marco Schiaffino Leaks, News, Privacy 0

Un rivenditore ha reso disponibile sul Web il firmware dei suoi dispositivi venduti a a polizia e servizi segreti per accedere ai telefoni bloccati.

Un clamoroso leak potrebbe costare caro a Cellebrite, una società israeliana specializzata nella vendita di strumenti per l’informatica forense che consentono di accedere ai contenuti di dispositivi mobili bloccati.

Come si legge sul sito ufficiale dell’azienda, Cellebrite vende i suoi prodotti a forze di polizia e agenzie governative in tutto il mondo.

L’azienda, nei mesi scorsi, è assurta all’onore delle cronache nel corso della vicenda legata al crack dell’iPhone dell’attentatore di San Bernardino, quando alcuni rumors avrebbero identificato la società israeliana come il partner scelto dall’FBI per sbloccare il telefono dopo il rifiuto di Apple a collaborare con il bureau.

I prodotti di punta di Cellebrite si chiamano UFED (Universal Forensic Extraction Device) e sono dispositivi in grado di eseguire l’hacking di dispositivi bloccati e l’analisi dei contenuti, le cui caratteristiche sono ovviamente “top secret”.

Da qualche tempo, però, sembra che i firmware dei dispositivi e altro software sia stato messo liberamente a disposizione di tutti attraverso il Web.

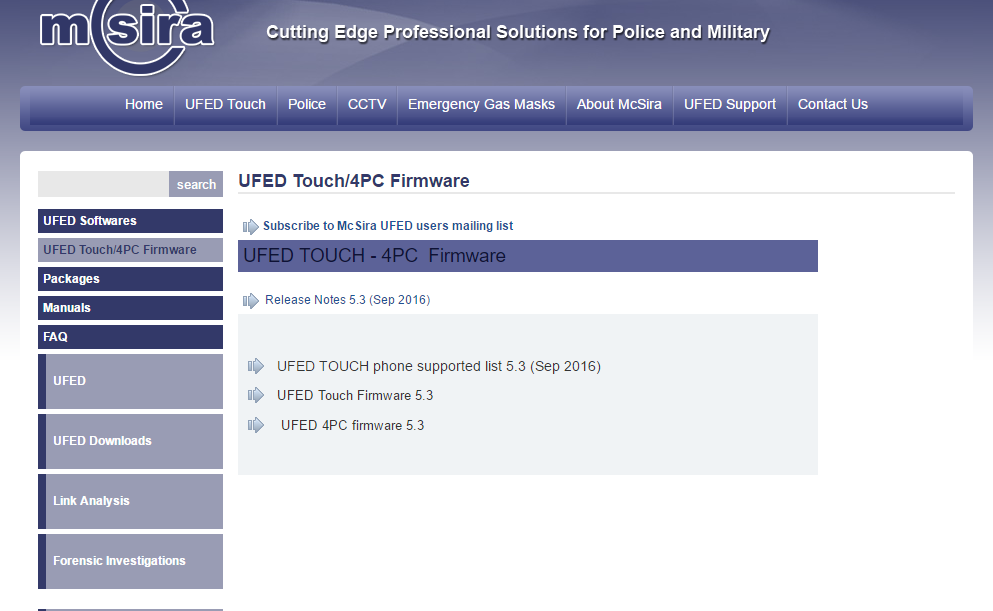

La responsabile di questo anomalo leak sarebbe un’azienda chiamata McSira Professional Solutions, un’azienda con sede a Bruxelles che, stando a quanto si legge sul suo sito, collabora con polizia, esercito e servizi di intelligence in Europa e “in altre parti del mondo”.

Tra le pagine del sito McSira c’è una pagina intera dedicata al download dei firmware per i dispositivi UDEF.

È proprio sulle pagine di McSira che sono comparsi i firmware dei dispositivi UFED di Cellebrite, oltre a una versione per PC chiamata UFED 4PC. I link potrebbero essere stati messi a disposizione dei clienti per aggiornare i loro prodotti, ma hanno consentito il download a chiunque.

Secondo quanto riportato da Motherboard, che ha potuto contattare una società di pubbliche relazioni collegata a Cellebrite, l’uso del software sarebbe comunque subordinato al possesso di una licenza.

Avere tra le mani il codice non permetterebbe quindi di usare gli strumenti di hacking utilizzati dalla società israeliana.

Nonostante ciò, il fatto che i firmware siano stati disponibili per il download potrebbe permettere ai ricercatori di risalire alle tecniche utilizzate dagli hacker di Cellebrite per superare i sistemi di protezione degli smartphone.

I dispositivi UFED prodotti da Cellebrite non sarebbero in grado di superare i sistemi di protezione dei più recenti iPhone (5C, 6 e 7), ma sarebbero comunque efficaci su molti altri dispositivi compresi i terminali Blackberry e numerosi modelli Android.

Articoli correlati

-

Rust riduce sensibilmente le...

Rust riduce sensibilmente le...Nov 18, 2025 0

-

Fantasy Hub: scoperto un nuovo RAT...

Fantasy Hub: scoperto un nuovo RAT...Nov 12, 2025 0

-

Notification Protection, da Kaspersky...

Notification Protection, da Kaspersky...Ott 09, 2025 0

-

Android, più sicurezza con la verifica...

Android, più sicurezza con la verifica...Ago 27, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...