Aggiornamenti recenti Marzo 2nd, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

TrickBot è opera degli autori di Dyre. Ma non erano in galera?

Ott 20, 2016 Marco Schiaffino Malware, Minacce, News, Trojan 0

I ricercatori hanno trovato analogie tra il nuovo TrickBot e Dyre, un trojan comparso nel 2014. Gli autori, però, sono stati arrestati l’anno scorso.

Certi malware sono duri a morire. Anche quando si pensa di essersene liberati una volta per sempre, tornano in una nuova versione. Potrebbe essere il caso di Dyre, un malware che secondo i ricercatori di Fidelis Cybersecurity somiglia terribilmente a un nuovo trojan chiamato TrickBot.

L’ipotesi che TrickBot sia opera degli stessi autori di Dyre, però, dovrebbe essere esclusa da un semplice fatto: i cyber-criminali che lo hanno diffuso si trovano nelle patrie galere russe fin dal novembre 2015.

Fino a quel momento, Dyre si era affermato come uno dei più pericolosi trojan bancari mai rilevati prima, al punto che il CERT degli Stati Uniti, nell’ottobre 2014, aveva lanciato un allarme sul livello di diffusione raggiunto dal malware.

Quello che è successo dopo è piuttosto insolito. Nel mese di novembre 2015, infatti, il trojan ha cessato improvvisamente qualsiasi attività e dopo qualche giorno è arrivata la comunicazione da parte delle autorità russe che la gang legata a Dyre era finita in manette.

Un evento piuttosto raro, visto che le forze di polizia della Repubblica Federale Russa non sono famose per avere un grande impegno nel contrastare i gruppi di cyber-criminali che operano dal loro territorio.

In quasi un anno di attività, i pirati sono stati in grado di rubare milioni di dollari. Poi l’arresto…

Ora, però, lo spettro di Dyre sembra essere tornato. Come fanno notare i ricercatori di Fidelis, la struttura di TrickBot è troppo simile a quella del suo “collega” per non far pensare a un collegamento tra i due malware.

L’ipotesi, a loro giudizio, è che si tratti di una riscrittura dello stesso malware, con qualche correzione e l’aggiunta di nuove tecniche che gli permetterebbero di avere una maggiore efficacia. I veri autori di Dyre, quindi, sarebbero ancora a piede libero.

Ma quali elementi in comune hanno i due malware? Dyre, in buona sostanza, è un classico trojan per Windows la cui funzione principale è quella di installarsi sul computer della vittima e sottrarre le credenziali di accesso ai servizi bancari.

A renderlo unico, però, sono i metodi che utilizza per portare a termine il suo compito. Si tratta di due differenti attacchi “Man In The Browser” che funzionano con i tre browser più diffusi: Chrome, IE e Firefox.

Il primo è piuttosto intuitivo: il trojan controlla le pagine che vengono visitate e, quando ne individua una “interessante” dirotta la navigazione verso un falso sito pressoché identico a quello originale.

Di solito si tratta di pagine Web dedicate all’Home Banking, confezionate però in modo da registrare i dati di accesso del visitatore.

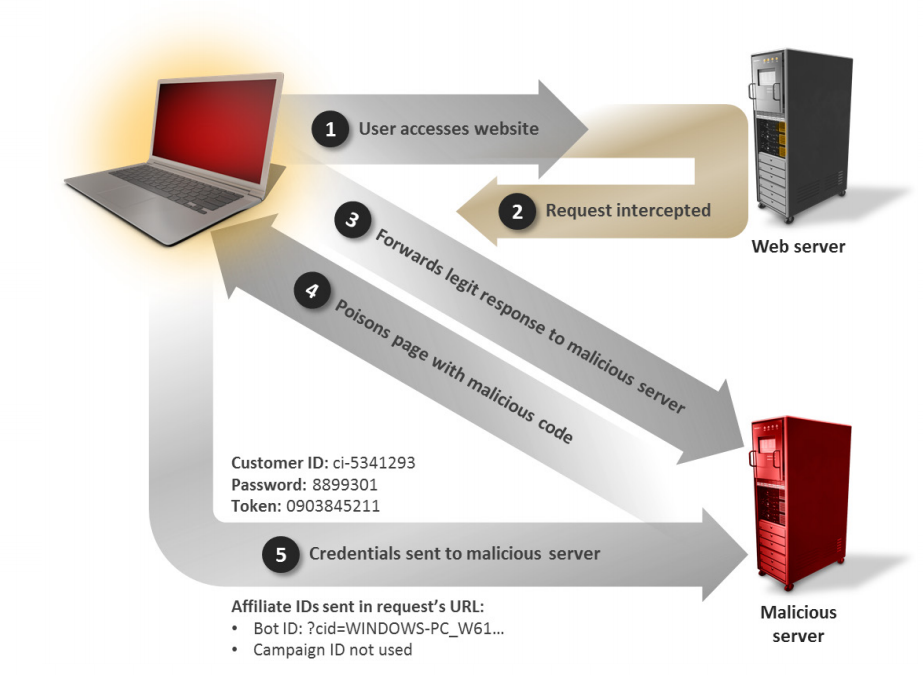

La seconda tecnica è decisamente più originale: il trojan infatti è in grado di iniettare una porzione di codice malevolo direttamente nella pagina che la vittima sta visitando. In questo caso, in pratica, la richiesta al Web server legittimo viene intercettata e la pagina viene modificata in modo da permettere ai pirati di rubare le credenziali di accesso.

La pagina Web richiesta viene intercettata e modificata prima di essere visualizzata sul browser.

Ed è proprio l’uso di questa tecnica nel nuovo trojan TrickBot che, secondo i ricercatori di Fidelis, farebbe pensare al fatto che nella creazione del malware ci sia la stessa mano degli autori di Dyre.

TrickBot, per il momento, sembra rivolgere le sue attenzioni solo ad alcuni istituti di credito che operano in Australia, ma la struttura modulare del trojan consente ai suoi autori di ampliarne il raggio di azione senza problemi.

Pur essendo molto simile a Dyre per quanto riguarda le funzionalità, TrickBot sembra una sua evoluzione, che adotta alcune nuove tecniche.

Per prima cosa, usa l’utilità di pianificazione per garantire l’avvio della sua attività a ogni accensione del sistema. Inoltre, il sistema di crittografia usato dal trojan per nascondere i suoi componenti non usa un sistema autonomo di cifratura AES o SHA256 come faceva Dyre, ma utilizza direttamente l’interfaccia Microsoft CryptoAPI.

Analizzando il codice, infine, i ricercatori si sono accorti che buona parte del malware è scritto in C++, mentre il suo predecessore era prevalentemente scritto in C. Insomma: nel corso di questi mesi, gli autori di Dyre e TrickBot si sarebbero dati parecchio da fare.

Il timore, adesso, è che la campagna di distribuzione di TrickBot possa raggiungere gli stessi livelli di quella di Dyre. Nel corso di 12 mesi, infatti, il trojan aveva colpito migliaia di computer e aveva permesso ai cyber-criminali di sottrarre milioni di dollari.

A mettere in allarme i ricercatori, però, è soprattutto il fatto che il troan viene di solito distribuito attraverso un loader molto versatile, che è in grado di scaricare e installare ulteriore malware sui computer compromessi.

Articoli correlati

-

GoldPickaxe, il malware iOS che ti ruba...

GoldPickaxe, il malware iOS che ti ruba...Feb 15, 2024 0

-

Il 2022 è stato un anno record per i...

Il 2022 è stato un anno record per i...Feb 28, 2023 0

-

Trojan bancario per Android SharkBot di...

Trojan bancario per Android SharkBot di...Set 05, 2022 0

-

Trojan per Android BRATA diventa...

Trojan per Android BRATA diventa...Giu 21, 2022 0

Altro in questa categoria

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta...