Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Il ransomware Exotic cripta anche i file EXE

Ott 17, 2016 Marco Schiaffino Malware, Minacce, News, Ransomware, RSS 0

Il malware colpisce tutti i file contenuti nelle cartelle colpite, senza risparmiare i file eseguibili. Individuate tre varianti nel giro di pochi giorni.

Se ci fosse una classifica per i ransomware più aggressivi, Exotic si piazzerebbe di sicuro ai primi posti. Il malware, individuato per la prima volta il 12 ottobre, utilizza una serie di tecniche che lo rendono particolarmente distruttivo.

Lo schema è sempre il solito: una volta avviato, il ransomware individua tutti i file memorizzati sul disco selezionandoli in base all’estensione e ne avvia la cifratura.

Proprio la scelta delle estensioni è ciò che rende particolarmente fastidioso Exotic: a differenza di molti “colleghi”, però, il malware non risparmia i file eseguibili (di solito esclusi) che si trovano nelle cartelle colpite, che di conseguenza vengono crittografati e resi inutilizzabili.

Per fortuna Exotic limita la sua azione ad alcune cartelle specifiche, tutte contenute all’interno della cartella utente, e non colpisce altri percorsi come la cartella Programmi. Tra le cartelle colpite, però, c’è anche il Desktop. Eventuali eseguibili conservati al suo interno, quindi, verrebbero crittografati.

Exotic visualizza una richiesta di riscatto piuttosto modesta (50 dollari in bitcoin) per riottenere i file. Come sempre, però, è bene tenere presente che non c’è nessuna garanzia che i pirati rispettino la parola data.

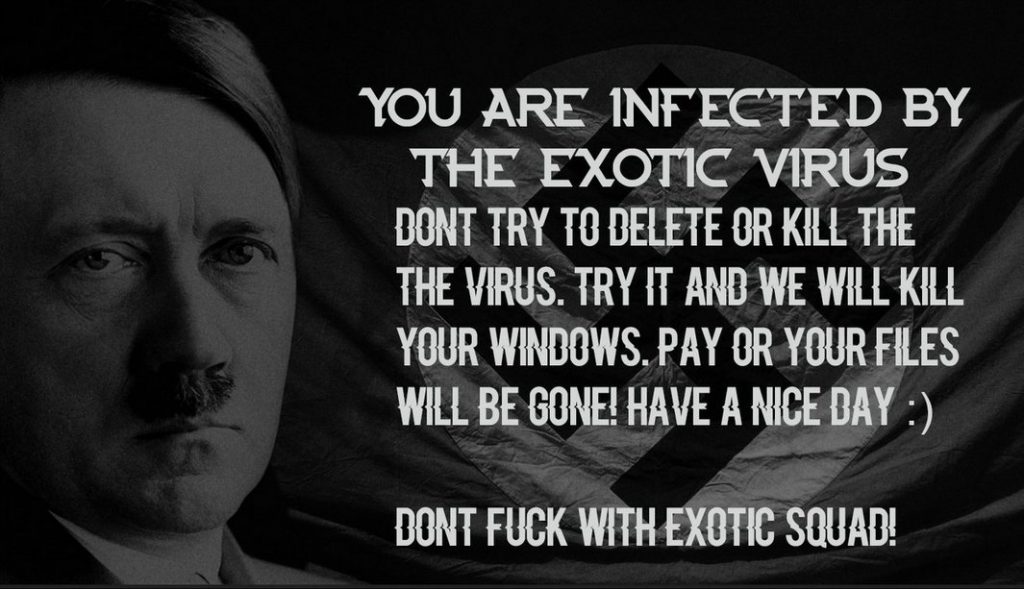

La richiesta, nelle prime versioni, veniva visualizzata con uno sfondo che ritraeva Hitler in diverse pose. La terza variante del ransomware rilevata, invece, usa uno strumento di pressione copiato da un altro malware simile: Jigsaw.

Il ransomware, infatti, avvisa la vittima che, in caso di mancato pagamento del riscatto entro 72 ore, tutti i file crittografati verranno eliminati. Nel frattempo, però, il malware cancellerà dei file a caso ogni 5 ore.

Le prime versioni di Exotic visualizzavano la richiesta di riscatto con uno sfondo che ritraeva Adolf Hitler.

Oltre a cifrarne il contenuto, Exotic modifica il nome dei file al momento della cifratura, modificandone anche l’estensione. Un file test.jpg, per esempio, diventerebbe qualcosa tipo 87as.exotic.

Uno stratagemma che rende più difficile (se non impossibile) individuare i file originali e ostacola così le eventuali operazioni di decodifica.

Mentre esegue le operazioni di cifratura, il ransomware controlla i processi in esecuzione sul computer confrontandoli con una lista di “indesiderati”. L’elenco comprende taskmgr; cmd; procexp; procexp64; regedit; CCleaner64 e msconfig. Se ne individua uno, lo termina senza troppi complimenti.

Una copia del malware viene anche copiata in %Utente%\AppData\Roaming\Microsoft\Windows\Menu Start\Programmi\Esecuzione Automatica\svchost.exe. Trovandosi nella cartella utente, però, il file viene crittografato a sua volta, ed è quindi innocuo.

Stando a quanto riportato dai ricercatori che hanno analizzato il malware, Exotic sarebbe ancora in una fase di “sviluppo” ed è improbabile che sia già in circolazione. Magra consolazione…

Articoli correlati

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

-

In aumento gli attacchi alle...

In aumento gli attacchi alle...Nov 04, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...