Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Doppia chiave crittografica: ecco il ransomware Odin

Ott 11, 2016 Marco Schiaffino Malware, Minacce, News, Ransomware 0

Derivato da Locky, il malware utilizza un doppio sistema di crittografia dei file e tecniche di offuscamento per aggirare l’antivirus.

Sempre più diffusi, sempre più complessi. I ransomware sono esplosi come fenomeno nel 2016 e continuano a evolversi per aggirare antivirus e contromisure.

L’ultimo arrivato si chiama Odin ed è una variante derivata dal famigerato Locky che utilizza una serie di tecniche piuttosto peculiari, a partire dal metodo di distribuzione.

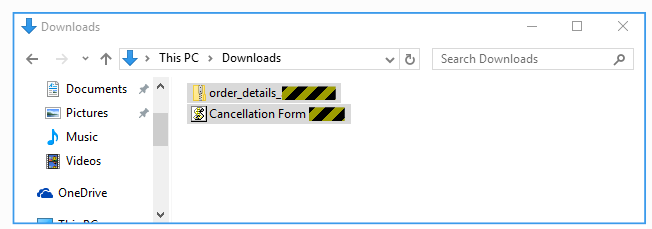

Il ransomware, fino a oggi, è stato individuato dai ricercatori di Sophos solo come allegato a messaggi di posta elettronica che sembrano fare riferimento a un qualche tipo di ordine. AI messaggi è allegato un file ZIP il cui nome contiene la dicitura “order_details” seguito da un riferimento all’email del destinatario.

All’interno dell’archivio ci sono due file: uno è posticcio e composto da codice casuale al solo scopo di confondere la potenziale vittima. Il secondo è invece un JavaScript, il cui nome contiene il termine “cancellation_form” (modulo di cancellazione) anche in questo caso seguito da un riferimento all’email del destinatario.

Lo schema della trappola è piuttosto chiaro: la vittima si vede recapitare la conferma di un ordine che non ha mai fatto e di cui non sa nulla. Prova ad aprire l’ordine ma il file posticcio non funziona. Di fronte si trova però un altro file che sembra poter risolvere i suoi problemi.

Con le impostazioni predefinite di Windows l’estensione non viene visualizzata e l’icona associata ai file JS, può far pensare a un utente inesperto che si tratti di un file di testo. Ed ecco che la sventurata vittima è portata a fare il fatidico doppio clic.

*

L’icona collegata ai file JS è poco conosciuta e può anche far pensare a un file di testo.

A questo punto il JavaScript, il cui contenuto è offuscato, si avvia e genera un secondo JavaScript che scarica da Internet una DLL, a sua volta protetta da un sistema di offuscamento. Questa viene poi decodificata e caricata utilizzando l’elemento di Windows rundll32.exe.

La DLL avvia l’attività del ransomware, che comincia immediatamente a crittografare i file presenti sul computer. Anche il sistema usato per la crittografia, però, è piuttosto particolare.

Odin, infatti, utilizza per i file un sistema AES a chiave simmetrica, generando una chiave crittografica diversa per ogni singolo file. Ogni chiave, poi, viene a sua volta crittografata con un sistema a doppia chiave RSA.

RSA utilizza il sistema di crittografia asimmetrica, che usa una chiave pubblica per cifrare i file e richiede una chiave privata per decodificarli. Ai file criptati viene cambiata l’estensione in “.odin”. In definitiva, quindi, i file possono essere recuperati solo con la chiave privata in possesso dei pirati.

Il motivo per cui i cyber-criminali usano questo sistema, spiegano i ricercatori, è legato alla velocità con cui il ransomware può agire. Il sistema di crittografia simmetrica AES, infatti, è molto più veloce di quello a doppia chiave.

Usare il secondo solo per crittografare le chiavi simmetriche permette a Odin di agire fulmineamente e impedire alla vittima di bloccarne l’azione.

Una volta completate le operazioni, il malware presenta la richiesta di riscatto, sostituendo lo sfondo del desktop con un messaggio da parte dei cyber-criminali e aprendo una finestra che permette di visualizzare le istruzioni per il pagamento in diverse lingue. Il riscatto, che dovrebbe essere pagato in bitcoin, equivale a circa 300 dollari.

Articoli correlati

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

-

In aumento gli attacchi alle...

In aumento gli attacchi alle...Nov 04, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...