Aggiornamenti recenti Febbraio 2nd, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

Semplice ed efficace: il ransomware Bart sfrutta il formato ZIP

Lug 04, 2016 Marco Schiaffino Malware, Minacce, News, Ransomware 0

La partita a scacchi tra autori di ransomware ed esperti di sicurezza continua. L’ultima mossa dei cyber-criminali è un fulgido esempio di ottimizzazione degli sforzi.

In un colpo solo, infatti, i pirati hanno trovato il modo di rendere più semplice la tecnica di attacco e ostacolare l’azione degli antivirus nella rilevazione dell’attacco.

Il malware che preoccupa gli analisti si chiama Bart e adotta una tecnica innovativa per prendere in ostaggio i file della vittima: utilizza il sistema di compressione per “impacchettarli” in archivi ZIP protetti da password. Quest’ultima, naturalmente, può essere ottenuta solo pagando un riscatto.

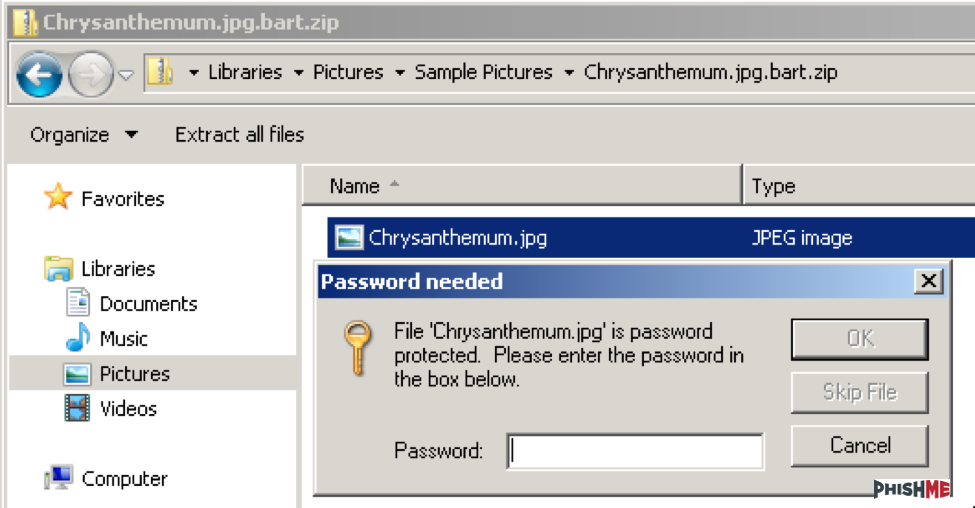

Niente doppia chiave: Bart usa il sistema di compressione ZIP con protezione della password. Tanto i file sono cifrati con AES…

L’uso di questa tecnica rende Bart estremamente difficile da rilevare perché a differenza dei suoi colleghi, il malware non ha alcuna necessità di collegarsi a un server Command and Control per scambiare la chiave privata necessaria per la decodifica dei file.

Il malware è stato distribuito via email, sotto forma di un Javascript inserito in un archivio compresso. Una volta aperto, il Javascript scarica e avvia un loader, che a sua volta installa il ransomware.

A questo punto Bart avvia la crittografia dei file, che vengono convertiti in file ZIP protetti da password utilizzando la sintassi nome_file.estensione_file.bart.zip.

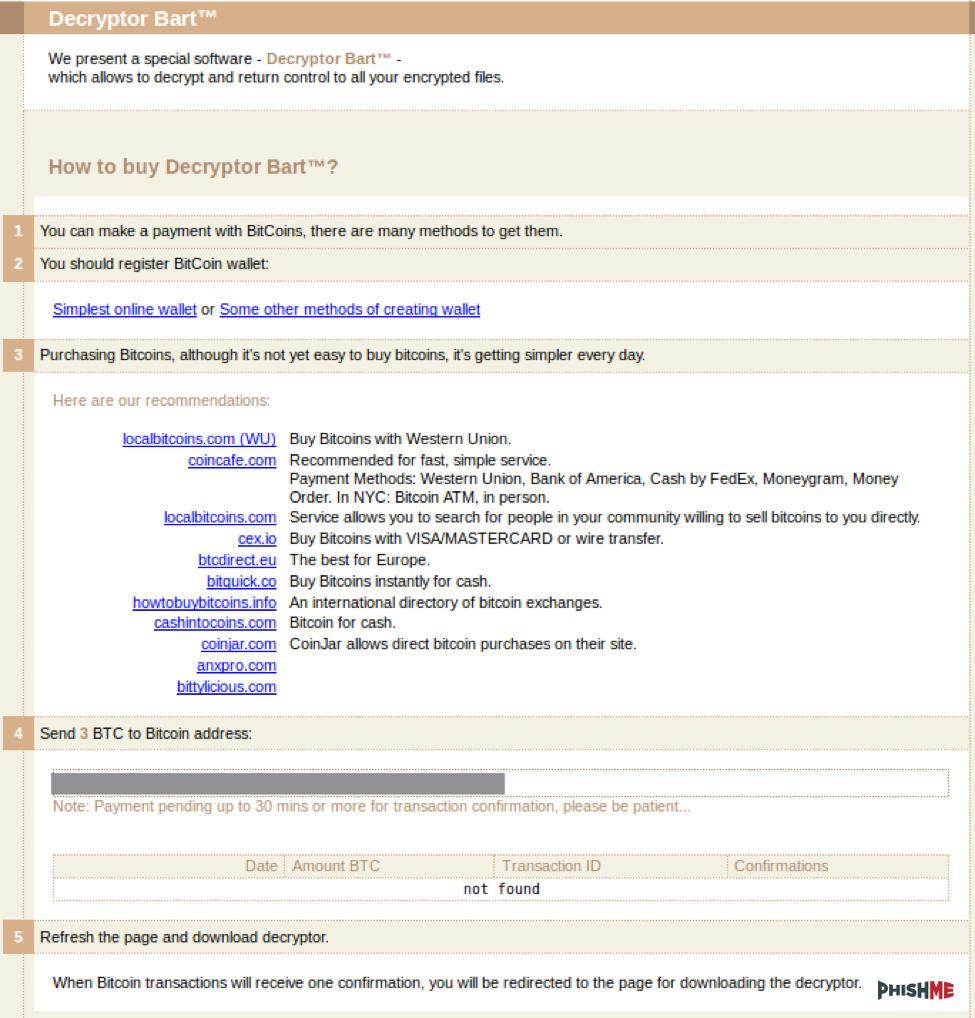

Il malware, come da copione, visualizza poi la richiesta di riscatto, piuttosto esosa: gli autori di Bart chiedono infatti 3 Bitcoin (al cambio attuale sono quasi 2.000 dollari) per ottenere la password che permette di estrarre i file.

Secondo gli esperti di sicurezza di PhishMe, dietro la comparsa di Bart potrebbero esserci gli stessi creatori di Locky. Un indizio in questo senso è rappresentato dalla straordinaria somiglianza delle pagine Web a cui vengono indirizzate le vittime per effettuare i pagamenti.

La pagina Web per il pagamento del riscatto è identica a quella di Locky. Stessa mano o stesso servizio dedicato?

Un fatto che, però, potrebbe spiegarsi anche in un altro modo, cioè con la possibilità che il sistema di riscossione del riscatto sia “appaltato” a un gruppo specializzato che offre ai criminali questo tipo di servizio.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

Altro in questa categoria

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di...