Aggiornamenti recenti Luglio 11th, 2025 4:49 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

Vecchio exploit per XP e l’antivirus non lo blocca

Giu 28, 2016 Marco Schiaffino Apt, Attacchi, Minacce, News, Trojan, Vulnerabilità 0

La passione per il vintage non si limita al settore della moda. Un bell’esempio di applicazione nel campo della sicurezza informatica è quello descritto da TrapX, un’azienda californiana che ha recentemente pubblicato l’analisi di un malware specializzato nell’infiltrazione di reti all’interno di istituti ospedalieri.

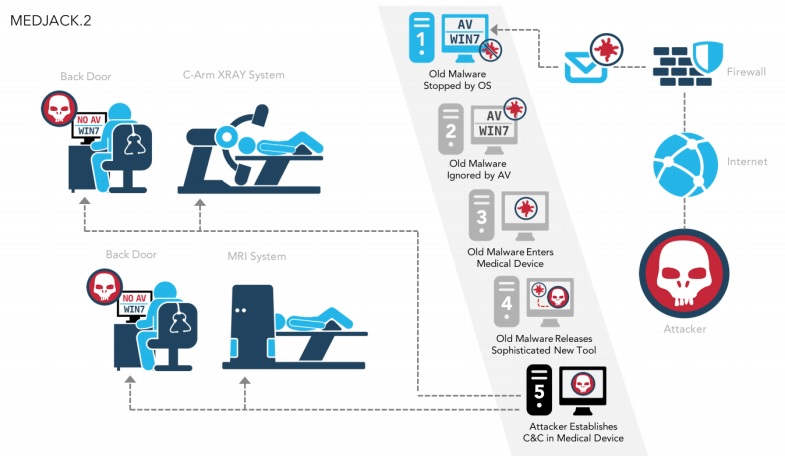

MEDJACK.2, com’è stato battezzato dai ricercatori, è estremamente sofisticato, ma “impacchettato” all’interno di un vecchio malware che sfrutta una vulnerabilità del 2008. Talmente “retrò” che nelle versioni più recenti dei sistemi Microsoft è inefficace.

L’obiettivo dei cyber-criminali, d’altra parte, sembra fossero proprio le macchine con Windows XP, utilizzate all’interno degli ospedali per gestire alcuni macchinari specifici.

Per la gestione di alcuni macchinari gli ospedali usano ancora computer con Windows XP.

In uno dei casi studio riportati, MEDJACK.2 era riuscito a infettare tre dispositivi medici del reparto di oncologia, ottenendo potenzialmente l’accesso (oltre che alle informazioni sui pazienti) alle funzioni che gestiscono il funzionamento dei macchinari.

Stando a quanto riportato dagli analisti di TrapX, i sistemi informatici dell’ospedale erano protetti da software antivirus aggiornati e firewall attivi su più livelli. Il malware, però, è sfuggito ai controlli.

La ragione? Era troppo vecchio e, in buona sostanza, non rappresentava una minaccia per i sistemi operativi più recenti. Il sistema di controllo antivirus, quindi, non ha reagito in alcun modo.

Lo schema di attacco di MEDJACK.2 schematizzato dagli analisti di TrapX.

Le workstation dedicate con Windows XP, invece, erano prive di protezione endpoint e il malware ha potuto colpire senza incontrare alcuna resistenza, aprendo una backdoor collegata a un server Command and Control.

Secondo gli analisti, nelle fasi successive dell’attacco MEDJACK.2 ha dato dimostrazione di un notevole livello di complessità. Il malware è infatti in grado di diffondersi all’interno della rete aggirando i sistemi di controllo, cercando di raggiungere tutte le macchine vulnerabili all’interno dell’infrastruttura.

Per individuarlo e studiarne il comportamento, i ricercatori di TrapX hanno disposto delle “trappole” emulando lo stesso ambiente delle workstation vulnerabili. E MEDJACK, per quanto sofisticato, ci è cascato.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

Altro in questa categoria

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Un gruppo APT statunitense ha attaccato industrie cinesi

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di...