Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Banda di cyber-criminali sgominata in Russia

Giu 05, 2016 Marco Schiaffino Attacchi, Hacking, Intrusione, News 0

Una delle regole d’oro dei cyber-criminali, soprattutto nell’est Europa, è quella di non agire sul territorio in cui risiedono. Chi la vìola, di solito, rischia grosso.

La conferma arriva dalla notizia di un maxi-arresto operato dalla FSB (l’equivalente russo dell’FBI) in 15 regioni, che ha portato in manette 50 membri di un’organizzazione criminale attiva dal 2011.

Nei primi anni di attività, i truffatori avrebbero agito per lo più prendendo di mira utenti privati, utilizza

ndo una tecnica piuttosto tradizionale: una volta infettati i PC delle vittime con un trojan, sottraevano i dati delle carte di credito e le utilizzavano per prelievi e trasferimenti di denaro.

Il metodo di distribuzione del malware adottato dai criminali faceva leva sulla compromissione di pagine Web considerate “affidabili”.

Il trojan utilizzato, invece, era il famigerato Lurk, un malware identificato da Kaspersky nel 2012 che non ha file di installazione, ma è residente nella memoria RAM. Una caratteristica, questa, che ne rende particolarmente difficile l’individuazione da parte degli antivirus.

A inizio 2016, però, la banda ha cambiato strumenti e modus operandi, puntando a compromettere direttamente i sistemi degli istituti di credito e prendendo di mira, in particolare, i conti correnti dell’istituto di credito Sberbank, uno dei più importanti della Federazione Russa.

Il gruppo ha preso di mira uno dei maggiori istituti di credito operanti sul territorio russo.

Stando alle ricostruzioni degli analisti, nei primi mesi di quest’anno l’operazione avrebbe fruttato la bellezza di 1,7 miliardi di rubli (circa 25 milioni di dollari).

Per mettere le mani sul malloppo i criminali hanno usato Buhtrap, un trojan il cui codice è stato reso pubblico a febbraio. L’obiettivo, in questo caso, erano i computer degli impiegati delle banche.

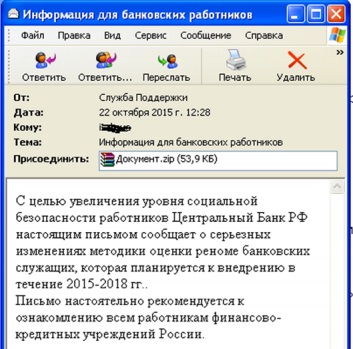

Le tecniche usate erano numerose, partendo dallo spear phishing, attuato confezionando delle email “su misura” che apparivano provenire da istituzioni legate al sistema creditizio e bancario, per arrivare all’uso di exploit kit e all’attacco di un sito di un produttore software usato per diffondere una versione infetta del suo programma.

Buhrtrap è un software estremamente specializzato, sviluppato per scardinare i sistemi di sicurezza di infrastrutture complesse come quelle delle banche, analizzato nei dettagli in questo report redatto da Group IB.

Una volta infettati i computer, il malware scarica e diffonde un worm che colpisce tutte le macchine collegate alla rete locale e garantisce la permanenza di Buhtrap nel sistema.

Per portare gli attacchi venivano usate email di phishing che sembravano provenire dagli uffici della Banca Centrale.

L’obiettivo dei criminali, però, era molto specifico: raggiungere i server dedicati alla gestione dell’AWS-CBC (Automated Working Station of the Central Bank Client), un sistema automatizzato che gestisce gli ordini di pagamento per conto della Banca Centrale.

Una volta ottenuto il controllo del sistema, i truffatori hanno potuto dirottare i pagamenti verso conti correnti da loro controllati.

Una strategia decisamente complessa e che è stata scoperta solo lo scorso marzo, quando sono partite le indagini per individuare gli autori della truffa. Ora sono arrivati gli arresti.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...