Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n sotto pressione: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

L’exploit preferito dai pirati sfrutta i file di Office

Mag 26, 2016 Marco Schiaffino Attacchi, Malware, Minacce, News, Vulnerabilità 0

Nell’ottica di un pirata informatico, spendere tempo e denaro per procurarsi un exploit zero davvero fatica sprecata. Per fare strage di computer, infatti, basta utilizzare una vulnerabilità vecchia di sei mesi.

A confermarlo è un rapporto di Kaspersky Lab, che si concentra su un’ondata di attacchi che sfrutta CEV 2015-2545, una vulnerabilità individuata nel 2015 e corretta da Microsoft nel settembre dello stesso anno.

L’exploit permette di avviare l’esecuzione di codice utilizzando un file in formato EPS all’interno di un documento Office. L’ideale per una campagna di distribuzione via email.

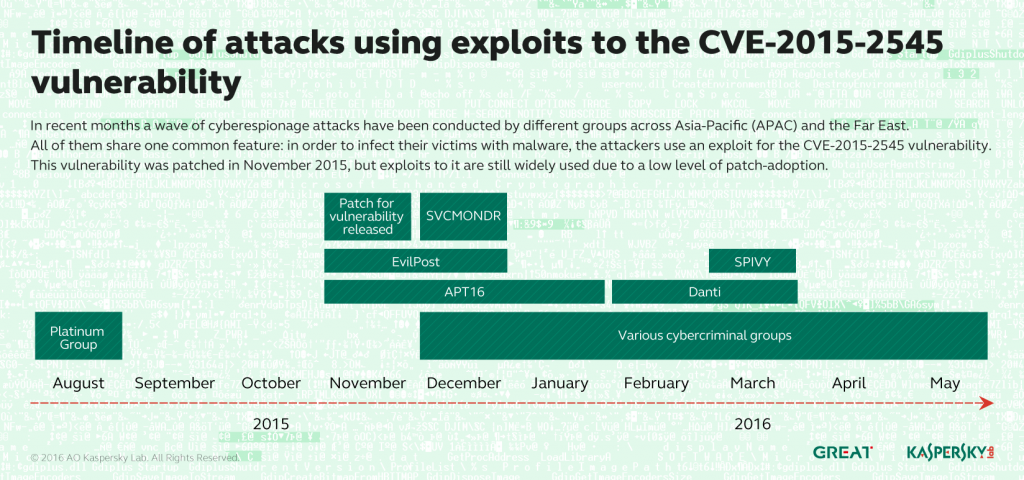

Il meccanismo è sempre lo stesso e getta una (triste) luce sulle dinamiche del cyber-crimine. L’exploit, in prima battuta, è stato utilizzato dal Platinum Group, un’organizzazione criminale attiva dal 2009 e che ha come obiettivi aziende e organizzazioni governative asiatiche.

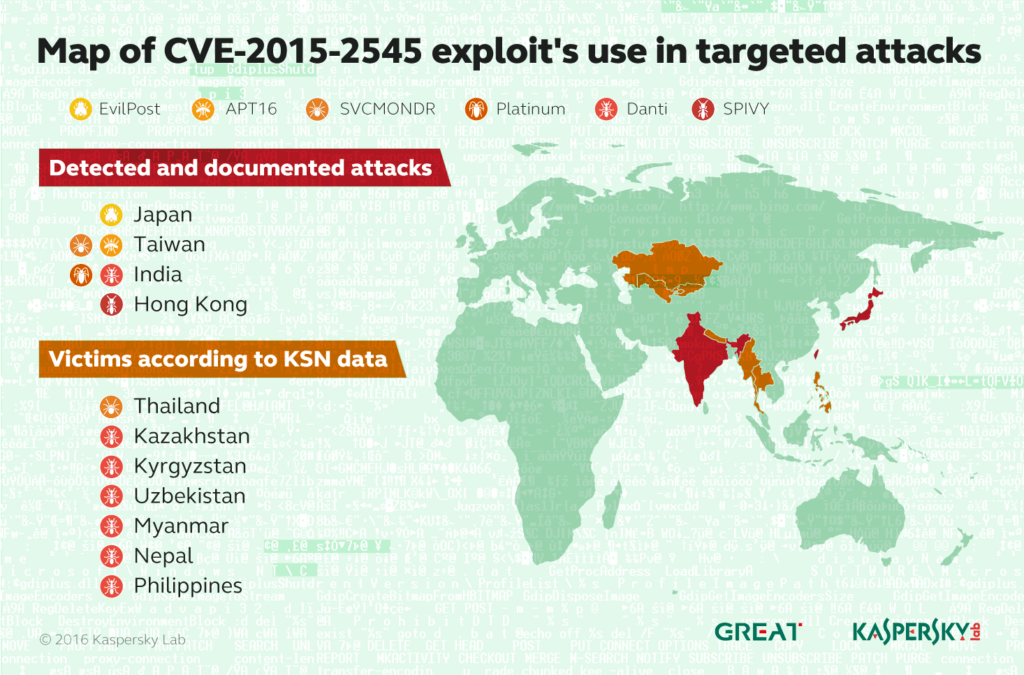

La vulnerabilità è stata utilizzata principalmente in campagne di diffusione dei malware che hanno interessato i paesi asiatici.

Gli attacchi del Platinum Group sono iniziati nell’agosto 2015, sfruttando quella che allora era una vulnerabilità “zero day”. Cos’è successo dopo? Quello che succede sempre: Microsoft ha rilasciato l’aggiornamento che corregge la vulnerabilità, ma il lassismo generalizzato in tema di aggiornamenti ha permesso che altri gruppi di criminali potessero sfruttare l’exploit a loro vantaggio.

Sfruttata ad agosto 2015 dal Platinum Group e corretta a settembre da Microsoft. Tuttavia, la vulnerabilità ha permesso ad altri pirati di diffondere malware impunemente.

A sfruttare la vulnerabilità sono stati numerosi gruppi di cyber-criminali, a partire da APT16 (probabilmente operanti in Cina) che dal dicembre 2015 ha preso di mira numerosi media e agenzie di stampa asiatiche.

Poi è stato il turno di EvilPost, un gruppo di pirati che ha preso di mira obiettivi sensibili sul territorio giapponese, prediligendo le aziende operanti nel settore della difesa.

A marzo 2016 la stessa vulnerabilità è stata utilizzata per una campagna di distribuzione di malware che aveva come bersaglio Hong Kong, e nei mesi seguenti in un attacco mirato contro le istituzioni indiane.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

n8n sotto pressione: nuove...

n8n sotto pressione: nuove...Feb 06, 2026 0

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

Altro in questa categoria

-

n8n sotto pressione: nuove...

n8n sotto pressione: nuove...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n sotto pressione: nuove vulnerabilità critiche aggirano...

n8n sotto pressione: nuove vulnerabilità critiche aggirano...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...