Aggiornamenti recenti Aprile 30th, 2025 9:31 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- La RSA Conference accoglie le soluzioni italiane di cybersecurity

- Oltre 70 vulnerabilità 0-day sfruttate nel 2024: il report di Google

- Una patch di Windows introduce una nuova vulnerabilità

- Scoperto un nuovo spyware Android che colpisce l’esercito russo

- Stop alla Privacy Sandbox di Google

CIA Leaks: con Brutal Kangaroo gli agenti colpiscono i PC scollegati dalla rete

Giu 22, 2017 Marco Schiaffino Attacchi, Hacking, Leaks, Malware, News, RSS 0

I documenti pubblicati dal sito di Assange svelano gli strumenti usati dagli 007 per compromettere i computer “isolati” dal resto della rete.

In gergo viene chiamato air gap ed è considerata la forma di protezione più efficace per i computer che contengono dati particolarmente sensibili. Il concetto, in pratica, è quello di mantenerli separati dal resto della rete informatica per fare in modo che l’accesso al PC possa avvenire solo fisicamente.

Stando a quanto si legge sui documenti pubblicati da WikiLeaks, però, gli agenti della CIA avrebbero uno strumento anche per superare questo tipo di protezione. Certo, non si tratta di qualcosa che permette di andare “a colpo sicuro”, ma è comunque un asso nella manica che gli operatori della Central Intelligence Agency possono giocarsi quando si trovano di fronte a un bersaglio irraggiungibile attraverso la rete.

Il suo nome è Brutal Kangaroo ed è un pacchetto di strumenti pensato per utilizzare un normale PC come base d’appoggio e riuscire a eseguire il “salto” che gli permette di raggiungere il reale obiettivo, cioè il computer scollegato dalla rete. Secondo i ricercatori, è molto probabile che questo pacchetto di strumenti sia stato usato per installare Stuxnet sui sistemi delle centrali di arricchimento dell’uranio iraniane nel 2010.

La strategia d’attacco che sfrutta Brutal Kangaroo è piuttosto complessa e parte dal presupposto che per trasferire dati da e verso il computer obiettivo dell’attacco sia usata regolarmente una chiavetta USB.

Tutto comincia con un attacco “tradizionale” nei confronti di un computer all’interno della struttura che si vuole colpire. Da qui, gli agenti devono puntare tutto sul fatto di riuscire ad avere un vero colpo di fortuna: riuscire a infettare un computer dal quale vengono trasferiti regolarmente dati verso il loro reale obiettivo.

Per farlo usano un tool chiamato Drifting Deadline, che è in grado di generare un malware specificatamente pensato per colpire le chiavette USB e che si attiva automaticamente non appena una chiavetta viene collegata al PC e aperta con Windows Explorer.

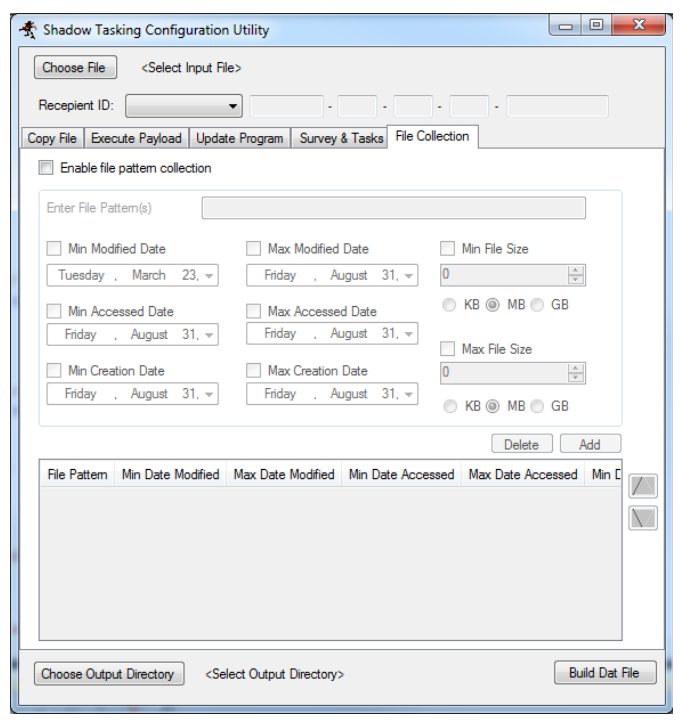

Il sistema di controllo consente agli agenti della CIA di pianificare le azioni che verranno eseguite dal malware una volta che la chiavetta viene collegata al computer che vogliono colpire.

Da questo momento, il primo computer agisce come “host”, mentre qualsiasi PC a cui viene collegata la chiavetta USB infetta viene compromesso con un malware chiamato Shadow, che come spiega il manuale di istruzioni (sigh) gli agenti possono programmare a loro piacimento.

A questo punto serve solo che un agente infiltrato colleghi una chiavetta al computer host e, successivamente, a quello che vuole colpire. In alternativa (ma qui stiamo parlando di un vero azzardo) può sempre aspettare che lo faccia qualcuno degli impiegati od operatori che lavorano sui computer in questione-

Una volta infettato l’obiettivo, è quindi possibile eseguire qualsiasi tipo di operazione (nel caso di Stuxnet, per esempio, il sabotaggio dei sistemi di arricchimento dell’uranio della centrale iraniana di Natanz) raccogliere dati e anche creare un network nascosto tra i computer connessi all’interno della eventuale “rete isolata” a cui è collegato l’obiettivo dell’attacco.

Per il recupero dei dati, gli 007 statunitensi devono contare sullo stesso meccanismo usato per l’infezione, aspettare cioè che la chiavetta sia collegata di nuovo a un computer connesso a Internet, che verrà automaticamente infettato e invierà i dati raccolti agli agenti della CIA.

Il sistema usato per infettare i computer attraverso la chiavetta USB sfrutta una vulnerabilità di Windows legata ai file in formato LNK di cui abbiamo parlato nel dettaglio in un altro articolo e che Microsoft ha corretto recentemente, probabilmente proprio in seguito alle informazioni fornite da WikiLeaks, che starebbe fornendo ai produttori di software le informazioni sui tool della CIA di cui è entrata in possesso per consentire loro di “tappare” le vulnerabilità.

Articoli correlati

-

Un piccolo glitch di X ha messo in...

Un piccolo glitch di X ha messo in...Ott 19, 2023 0

-

Qihoo 360 accusa gli USA di cyber...

Qihoo 360 accusa gli USA di cyber...Mar 28, 2022 0

-

Sistemi della rete elettrica indiana...

Sistemi della rete elettrica indiana...Giu 24, 2021 0

-

Finti agenti della CIA ricattano le...

Finti agenti della CIA ricattano le...Giu 14, 2020 0

Altro in questa categoria

-

La RSA Conference accoglie le soluzioni...

La RSA Conference accoglie le soluzioni...Apr 30, 2025 0

-

Oltre 70 vulnerabilità 0-day sfruttate...

Oltre 70 vulnerabilità 0-day sfruttate...Apr 29, 2025 0

-

Una patch di Windows introduce una...

Una patch di Windows introduce una...Apr 28, 2025 0

-

Scoperto un nuovo spyware Android che...

Scoperto un nuovo spyware Android che...Apr 24, 2025 0

Last Week Security IT

AWS e le chiavi rubate + CVE in pericolo

Approfondimenti

-

Oltre 70 vulnerabilità 0-day sfruttate nel 2024: il report...

Oltre 70 vulnerabilità 0-day sfruttate nel 2024: il report...Apr 29, 2025 0

Secondo una recente analisi pubblicata dal Threat... -

XorDDoS, il DDoS contro Linux evolve e continua a mietere...

XorDDoS, il DDoS contro Linux evolve e continua a mietere...Apr 18, 2025 0

I ricercatori di Cisco Talos hanno pubblicato una nuova... -

Slopsquatting: quando l’IA consiglia pacchetti che...

Slopsquatting: quando l’IA consiglia pacchetti che...Apr 15, 2025 0

La diffusione dell’IA e il progressivo miglioramento... -

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una...

Minacce recenti

SuperCard X, il nuovo malware Android che sottrae i dati delle carte di pagamento

CERT-AGID 12 – 18 aprile: nuove campagne di phishing per pagoPA e Ministero della Salute

Migliaia di chiavi AWS usate in un attacco ransomware

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

La RSA Conference accoglie le soluzioni italiane di...

La RSA Conference accoglie le soluzioni italiane di...Apr 30, 2025 0

Quest’anno la RSA Conference, il più grande evento... -

Oltre 70 vulnerabilità 0-day sfruttate nel 2024: il report...

Oltre 70 vulnerabilità 0-day sfruttate nel 2024: il report...Apr 29, 2025 0

Secondo una recente analisi pubblicata dal Threat... -

Una patch di Windows introduce una nuova vulnerabilità

Una patch di Windows introduce una nuova vulnerabilitàApr 28, 2025 0

Una delle ultime patch di Windows, rilasciata per risolvere... -

Scoperto un nuovo spyware Android che colpisce...

Scoperto un nuovo spyware Android che colpisce...Apr 24, 2025 0

I ricercatori di Dr. Web, fornitore russo di software... -

Stop alla Privacy Sandbox di Google

Stop alla Privacy Sandbox di GoogleApr 23, 2025 0

A sei anni dal primo annuncio, Google ha deciso di...