Aggiornamenti recenti Dicembre 5th, 2025 4:48 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Iniezione indiretta di prompt: a rischio le informazioni aziendali

- Dark Telegram in ritirata: aumentano le chiusure dei canali clandestini

- PickleScan, scoperti tre bug 0-day che permettono di iniettare payload malevoli nei modelli ML

- ShadyPanda: oltre 4 milioni di browser infetti in una campagna durata 7 anni

- Coupang conferma il data breach: esposti i dati di oltre 30 milioni di utenti

Il trojan Dridex sfrutta la falla zero-day di Office

Apr 11, 2017 Marco Schiaffino Attacchi, Malware, Minacce, News, RSS, Trojan, Vulnerabilità 0

I cyber-criminali stanno usando la vulnerabilità resa pubblica negli scorsi giorni per diffondere il loro trojan. La patch, però, dovrebbe arrivare oggi.

Non tutti i pirati informatici sono dei geni della programmazione. Anzi: da quando il cyber-crimine si è affermato come un’attività particolarmente lucrosa, abbiamo assistito a una crescita nel numero di “pirati fai da te” che scopiazzano il codice di altri e utilizzano strumenti tutto sommato mediocri.

Le eccezioni, però, ci sono sempre e il gruppo di cyber-criminali che si nasconde dietro l’attività del trojan Dridex è sicuramente una di queste.

Dridex è un trojan che prende di mira i servizi di Home Banking e ruba le credenziali di accesso delle vittime. Dopo aver utilizzato per primi la tecnica del cosiddetto “AtomBombing”, il gruppo che ne gestisce l’attività sta adesso sfruttando in maniera intensiva una vulnerabilità “zero-day” di Microsoft Office che è stata resa pubblica pochissimi giorni fa.

Il bug, come abbiamo spiegato in questo articolo, consente di sfruttare un documento di testo in formato .DOC come vettore di attacco per installare un malware sul computer.

Dopo la pubblicazione dei dettagli riguardanti la vulnerabilità, ci si aspettava sicuramente che i pirati incrementassero i loro sforzi nel tentativo di sfruttare l’exploit prima che Microsoft distribuisse l’aggiornamento, previsto per domani.

L’idea che qualcuno riuscisse a sfruttarla in tempi così brevi, però, sembrava remota. Secondo quanto riporta Proofpoint, invece, gli autori di Dridex ci sono riusciti alla perfezione, inondando Internet con email che hanno in allegato documenti contenenti il codice malevolo che consente di sfruttare l’exploit.

Il file DOC allegato al messaggio contiene un collegamento esterno che scarica codice HTML e avvia l’esecuzione del trojan.

In precedenza, Dridex veniva distribuito utilizzando le funzioni Macro integrate nei documenti Word, che però richiedono l’intervento attivo dell’utente per consentirne l’esecuzione.

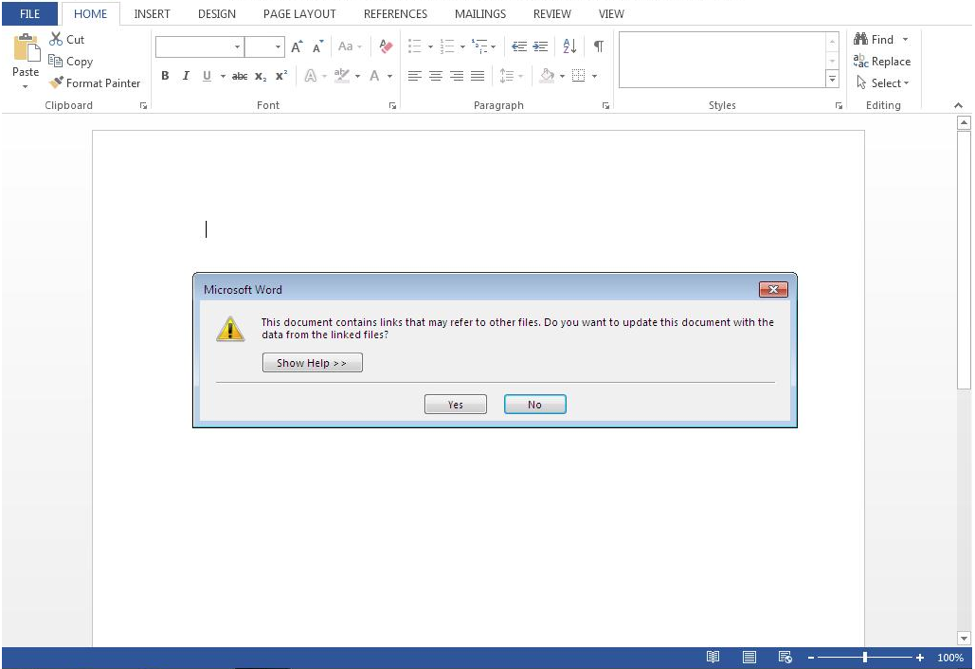

In questo caso, invece, l’unico indizio da cui gli utenti possono capire che c’è qualcosa di strano è la comparsa di una finestra di dialogo che fa riferimento a un collegamento esterno attraverso il quale si dovrebbe “aggiornare” il documento. Fortunatamente per chi vive e lavora in Italia, l’attività dei pirati sembra concentrarsi sull’Australia e il Canada. Tenere gli occhi aperti, però, è d’obbligo.

Articoli correlati

-

Cyberattacchi: estorsioni e ransomware...

Cyberattacchi: estorsioni e ransomware...Ott 21, 2025 0

-

Secret Blizzard attacca le ambasciate...

Secret Blizzard attacca le ambasciate...Ago 01, 2025 0

-

Criminali abusano dei servizi di link...

Criminali abusano dei servizi di link...Ago 01, 2025 0

-

Spionaggio industriale: i gruppi cinesi...

Spionaggio industriale: i gruppi cinesi...Lug 29, 2025 0

Altro in questa categoria

-

Iniezione indiretta di prompt: a...

Iniezione indiretta di prompt: a...Dic 05, 2025 0

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

PickleScan, scoperti tre bug 0-day che...

PickleScan, scoperti tre bug 0-day che...Dic 03, 2025 0

-

ShadyPanda: oltre 4 milioni di browser...

ShadyPanda: oltre 4 milioni di browser...Dic 02, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Iniezione indiretta di prompt: a rischio le informazioni...

Iniezione indiretta di prompt: a rischio le informazioni...Dic 05, 2025 0

Lakera, società di Check Point, ha pubblicato una ricerca... -

Gli LLM malevoli aiutano i piccoli cybercriminali, ma non...

Gli LLM malevoli aiutano i piccoli cybercriminali, ma non...Nov 27, 2025 0

Dopo l’esplosione di ChatGPT e degli LLM, nel mondo... -

Codice formattato, ma migliaia di secret esposti: il...

Codice formattato, ma migliaia di secret esposti: il...Nov 26, 2025 0

I ricercatori di watchTowr Labs hanno individuato migliaia... -

DeepSeek R1 produce codice vulnerabile con prompt...

DeepSeek R1 produce codice vulnerabile con prompt...Nov 24, 2025 0

Analizzando DeepSeek R1, un potente LLM dell’omonima... -

Come Firemon supporta i propri partner nel processo di...

Come Firemon supporta i propri partner nel processo di...Nov 21, 2025 0

Lo scorso marzo Skybox Security, società israeliana di...

Minacce recenti

Dark Telegram in ritirata: aumentano le chiusure dei canali clandestini

ShadyPanda: oltre 4 milioni di browser infetti in una campagna durata 7 anni

CERT-AGID 22–28 novembre: boom di phishing PagoPA e nuovi malware via SMS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Dark Telegram in ritirata: aumentano le chiusure dei canali...

Dark Telegram in ritirata: aumentano le chiusure dei canali...Dic 04, 2025 0

Dark Telegram, il regno dei canali clandestini, non sembra... -

PickleScan, scoperti tre bug 0-day che permettono di...

PickleScan, scoperti tre bug 0-day che permettono di...Dic 03, 2025 0

I ricercatori di JFrog Security Research hanno... -

ShadyPanda: oltre 4 milioni di browser infetti in una...

ShadyPanda: oltre 4 milioni di browser infetti in una...Dic 02, 2025 0

Una campagna durata sette anni che ha infettato 4.3... -

Coupang conferma il data breach: esposti i dati di oltre 30...

Coupang conferma il data breach: esposti i dati di oltre 30...Dic 01, 2025 0

Coupang, colosso del retail sud-coreano, ha confermato di... -

CERT-AGID 22–28 novembre: boom di phishing PagoPA e nuovi...

CERT-AGID 22–28 novembre: boom di phishing PagoPA e nuovi...Dic 01, 2025 0

Nel periodo compreso tra il 22 e il 28 novembre,...