Aggiornamenti recenti Novembre 14th, 2025 4:56 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Vulnerabilità di Fortinet FortiWeb sfruttata per creare utenti admin

- Crescono le truffe ai danni dei consumatori, preoccupano quelle basate su IA. Il report di Bitdefender

- Fantasy Hub: scoperto un nuovo RAT Android che prende il controllo totale del dispositivo

- Torna GlassWorm, il primo worm che colpisce le estensioni di VS Code

- Knownsec colpita da un catastrofico breach: esposti oltre 12.000 documenti sensibili

Strage di siti WordPress: 100.000 defacement

Feb 08, 2017 Marco Schiaffino Attacchi, News, RSS, Vulnerabilità 2

Gli attacchi sfruttano un bug corretto nell’ultimo aggiornamento, ma pochi hanno fatto l’update. Inutile lo stratagemma degli sviluppatori che hanno ritardato l’annuncio.

Niente da fare: nemmeno la trovata degli sviluppatori ha evitato che la nuova vulnerabilità di WordPress venisse sfruttata per portare un massiccio attacco ai siti Internet gestiti con il popolare CMS (Content Management System) open source.

In occasione dell’ultimo aggiornamento (4.7.2) del software, dalle parti di WordPress hanno deciso di utilizzare uno stratagemma che, nelle intenzioni, avrebbe dovuto evitare un’epidemia di attacchi sul Web.

Nel documento che accompagnava il rilascio dell’aggiornamento, infatti, sono state nascoste le informazioni riguardanti una grave vulnerabilità del programma, che consentiva un attacco remoto di tipo content injection.

L’aggiornamento correggeva il bug, ma i dettagli sono stati resi pubblici solo una settimana dopo. Motivo: evitare che i pirati informatici (come succede spesso) potessero sfruttare la vulnerabilità per creare exploit e utilizzarli per colpire i siti non ancora aggiornati.

Nelle intenzioni degli sviluppatori, i 7 giorni intercorsi tra il rilascio dell’aggiornamento e la pubblicazione delle informazioni sul bug avrebbero dovuto consentire al sistema di update automatico di limitare i danni, facendo in modo che gli attacchi partissero solo quando la maggior parte dei siti fosse già aggiornata e, di conseguenza, immune.

A quanto pare, però, l’operazione non ha avuto un gran successo. Come riporta la società di sicurezza Sucuri, infatti, sul Web è partita una vasta campagna di defacement che ha sfruttato proprio la vulnerabilità corretta con l’aggiornamento a WordPress 4.7.2.

Sucuri ha individuato almeno 4 campagne di defacement che sfruttano la vulnerabilità. Una di queste ha già colpito più di 80.000 siti.

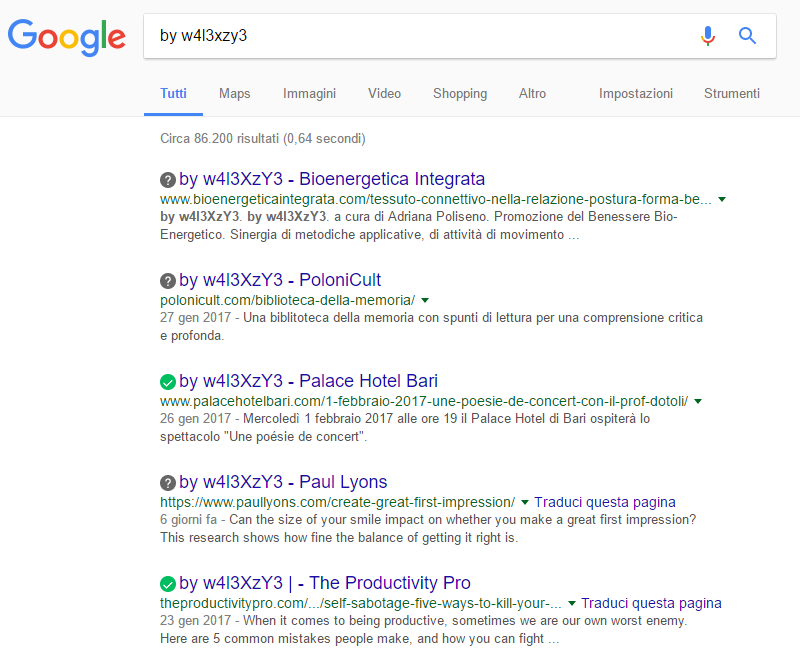

Secondo i ricercatori i primi exploit in grado di sfruttare la vulnerabilità sarebbero stati resi pubblici nel giro di 48 ore dalla pubblicazione della notizia. Risultato: la caccia ai siti Web vulnerabili è partita in grande stile e quelli colpiti sarebbero 100.000 (86.000 sono rintracciabili tramite Google), segno che una bella fetta degli utenti non ha applicato gli aggiornamenti.

Viene da chiedersi, però, che cosa sarebbe successo se le informazioni riguardanti la vulnerabilità in questione fossero stati resi pubblici immediatamente.

Articoli correlati

-

Una vulnerabilità di un plugin di...

Una vulnerabilità di un plugin di...Nov 18, 2024 0

-

Rilasciato il fix per una...

Rilasciato il fix per una...Ott 15, 2024 0

-

Una vulnerabilità di LiteSpeed Cache...

Una vulnerabilità di LiteSpeed Cache...Set 09, 2024 0

-

Trovati 5 plugin WordPress compromessi...

Trovati 5 plugin WordPress compromessi...Giu 25, 2024 0

Altro in questa categoria

-

Vulnerabilità di Fortinet FortiWeb...

Vulnerabilità di Fortinet FortiWeb...Nov 14, 2025 0

-

Crescono le truffe ai danni dei...

Crescono le truffe ai danni dei...Nov 13, 2025 0

-

Fantasy Hub: scoperto un nuovo RAT...

Fantasy Hub: scoperto un nuovo RAT...Nov 12, 2025 0

-

Torna GlassWorm, il primo worm che...

Torna GlassWorm, il primo worm che...Nov 11, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Crescono le truffe ai danni dei consumatori, preoccupano...

Crescono le truffe ai danni dei consumatori, preoccupano...Nov 13, 2025 0

I consumatori continuano a essere colpiti molto duramente... -

In aumento gli attacchi russi e lo spionaggio contro...

In aumento gli attacchi russi e lo spionaggio contro...Nov 07, 2025 0

Nell’ultimo APT Activity Report relativo al periodo... -

Scoperte nuove vulnerabilità di ChatGPT che portano a leak...

Scoperte nuove vulnerabilità di ChatGPT che portano a leak...Nov 05, 2025 0

I ricercatori di Tenable Research hanno scoperto nuove... -

In aumento gli attacchi alle applicazioni pubbliche, calano...

In aumento gli attacchi alle applicazioni pubbliche, calano...Nov 04, 2025 0

Stando all’ultimo report sulle minacce di Cisco... -

Il 25% dei leader aziendali italiani non comprende...

Il 25% dei leader aziendali italiani non comprende...Nov 03, 2025 0

Il nuovo report di Kaspersky, “Real talk on...

Minacce recenti

Torna GlassWorm, il primo worm che colpisce le estensioni di VS Code

CERT-AGID 1–7 novembre: phishing su Banca d’Italia e Agenzia delle Entrate

Scoperte nuove vulnerabilità di ChatGPT che portano a leak di dati

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Vulnerabilità di Fortinet FortiWeb sfruttata per creare...

Vulnerabilità di Fortinet FortiWeb sfruttata per creare...Nov 14, 2025 0

Una presunta vulnerabilità di Fortinet FortiWeb sta... -

Crescono le truffe ai danni dei consumatori, preoccupano...

Crescono le truffe ai danni dei consumatori, preoccupano...Nov 13, 2025 0

I consumatori continuano a essere colpiti molto duramente... -

Fantasy Hub: scoperto un nuovo RAT Android che prende il...

Fantasy Hub: scoperto un nuovo RAT Android che prende il...Nov 12, 2025 0

I ricercatori di zImperium zLabs hanno individuato Fantasy... -

Torna GlassWorm, il primo worm che colpisce le estensioni...

Torna GlassWorm, il primo worm che colpisce le estensioni...Nov 11, 2025 0

I ricercatori di Koi Security hanno segnalato il ritorno... -

Knownsec colpita da un catastrofico breach: esposti oltre...

Knownsec colpita da un catastrofico breach: esposti oltre...Nov 10, 2025 0

Knownsec, compagnia di cybersicurezza legata al governo...

2 thoughts on “Strage di siti WordPress: 100.000 defacement”