Aggiornamenti recenti Marzo 5th, 2026 3:01 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Cybercrime e AI: l’attribuzione degli attacchi diventa sempre più difficile

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

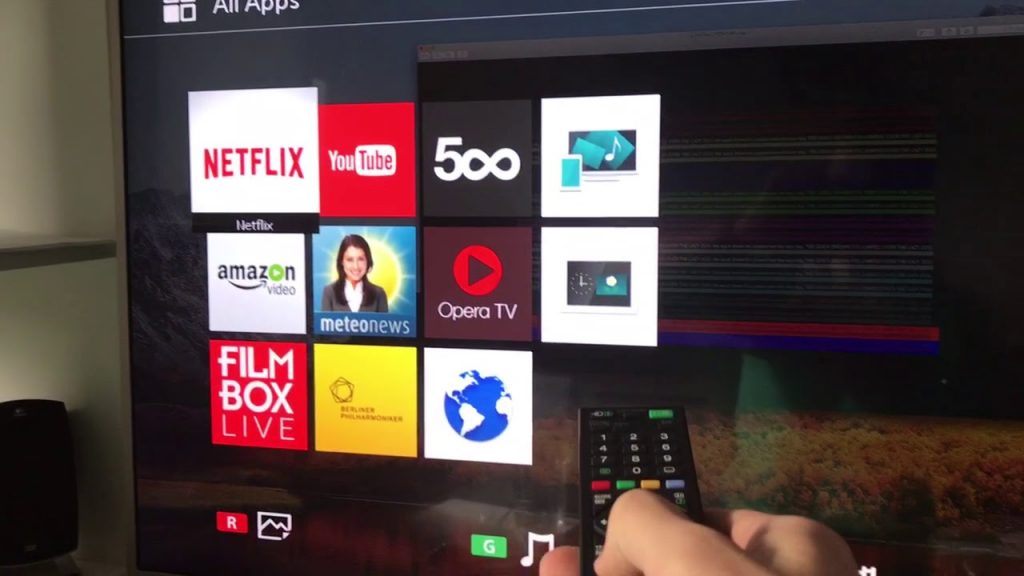

Falle nelle Smart TV Sony. L’azienda: “l’aggiornamento sarà automatico”

Ott 08, 2018 Marco Schiaffino News, RSS, Vulnerabilità 0

Le vulnerabilità consentirebbero un attacco da remoto sfruttando una funzione di upload del dispositivo. Nel dubbio. meglio controllare se il firmware è aggiornato.

I dispositivi della Internet of Things sono nel mirino da tempo e, visto l’andazzo, ogni allarme riguardante vulnerabilità in questo settore deve essere preso sul serio.

Tanto più che questa volta non stiamo parlando di un produttore da poco, ma niente meno che di Sony, le cui Smart TV, come si legge in un report pubblicato dai ricercatori di Fortinet, sarebbero a rischio hacking.

Le vulnerabilità descritte da Tony Loi sono tre. La prima (CVE-2018-16595) viene definita come una falla che consente la corruzione della memoria che può essere attivata attraverso una richiesta HTTP POST che provocherebbe un classico Stack Buffer Overflow.

La seconda (CVE-2018-16594) che al pari della prima è considerata di “rischio elevato”, fa leva invece su un difetto dell’applicazione che gestisce il caricamento in remoto di file attraverso URL.

La stessa logica è alla base della terza vulnerabilità (CVE-2018-16593) che è invece etichettata come “critica”. In questo caso, infatti, ci sai trova di fronte alla possibilità di un attacco in remoto (command injection) che consentirebbe di inviare comandi con i privilegi di root.

Insomma, abbastanza per aprire la strada a un attacco massiccio che potrebbe prendere di mira milioni di dispositivi e consentire ai pirati informatici di installare qualsiasi tipo di malware.

I modelli interessati sono numerosi: R5C (versione del firmware precedente a 8.588); WD75 e WD65 (precedente al 8.215); XE70 e XF70 (precedente al 8.674); WE75, WE6 e WF6 (firmware precedente a 8.414).

La buona notizia è che gli aggiornamenti dovrebbero essere stati scaricati e installati automaticamente. Nel bollettino di sicurezza pubblicato da Sony, comunque, l’azienda suggerisce ai suoi clienti di effettuare una verifica attraverso gli strumenti di update accessibili dal menu.

Articoli correlati

-

IoT, i dispositivi connessi sono ancora...

IoT, i dispositivi connessi sono ancora...Ago 26, 2025 0

-

Ondata di attacchi brute-force contro...

Ondata di attacchi brute-force contro...Ago 12, 2025 0

-

Scoperto un RAT per Windows che...

Scoperto un RAT per Windows che...Mag 30, 2025 0

-

Impennata degli attacchi automatizzati:...

Impennata degli attacchi automatizzati:...Mag 14, 2025 0

Altro in questa categoria

-

Cybercrime e AI: l’attribuzione degli...

Cybercrime e AI: l’attribuzione degli...Mar 05, 2026 0

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce...