Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Attacchi su Telegram: il file sembra una foto ma è un JavaScript

Feb 14, 2018 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Vulnerabilità 1

La tecnica sfrutta un Unicode che “ribalta” il nome del file e i pirati riescono a indurre le loro vittime a installare un trojan sul computer.

C’è chi la definisce una vulnerabilità zero-day, ma viste le sue caratteristiche, forse definirla una “tecnica di attacco” è più corretto. Fatto sta che in Russia, dove per il momento sono stati registrati gli unici casi di attacchi ai danni degli utenti Telegram, sta creando parecchi problemi e bisogna ammettere che i pirati che hanno ideato il trucchetto l’hanno pensata proprio bene.

Tutto gira intorno a un particolare carattere Unicode, chiamato RLO (right-to-left override) e la cui funzione è quella di “flippare” i caratteri seguenti. Posizionandolo davanti a una porzione di testo si fa in modo, per esempio, che la parola “computer” venga visualizzata come “retupmoc”.

Il problema è che il client per Windows di Telegram interpreta il carattere in questo modo anche quando visualizza il nome di un file allegato, compresa l’estensione. I cyber-criminali hanno pensato bene di sfruttare questo bug per “camuffare” un JavaScript in modo che sembri un’innocua immagine.

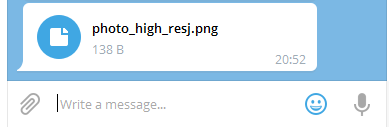

Il tutto funziona così: i pirati inviano file malevoli a tappeto con il nome “photo_high_re*U+202E*gnp.js“. A causa del carattere RLO (*U+202E*) il destinatario del file lo vede come “photo_high_resj.png”.

A prima vista l’allegato sembra essere un’immagine in formato PNG. Niente di più sbagliato…

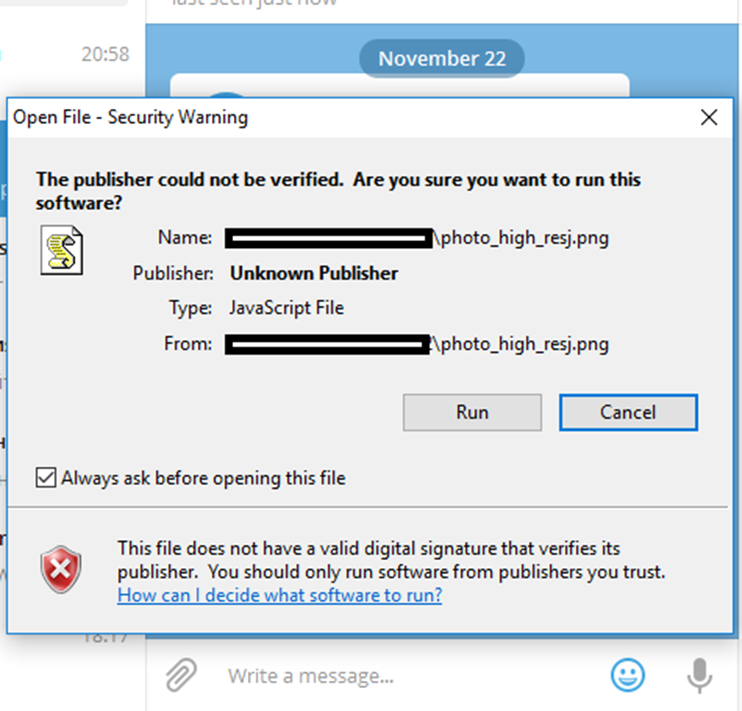

L’efficacia del trucco, è bene dirlo, rimane parziale. Al momento dell’apertura del file, infatti, gli utenti Windows si trovano davanti una richiesta di conferma in cui il sistema identifica correttamente l’allegato come un JavaScript.

Anche se il nome continua a essere visualizzato nella modalità alterata dal carattere Unicode, l’avviso di Windows dovrebbe accendere un campanello d’allarme in chi è seduto davanti alla tastiera.

Il problema, come al solito, è che molte persone trattano con leggerezza o eccessiva fretta queste segnalazioni e il rischio che qualcuno acconsenta all’esecuzione del JavaScript è decisamente concreto.

Se si acconsente all’esecuzione, il JavaScript avvia il download del malware vero e proprio. Stando al report pubblicato da Alexey Firsch di Kaspersky, la tecnica di attacco è stata utilizzata per diffondere un trojan in grado di ricevere istruzioni in remoto e installare ulteriore software nocivo sul sistema.

Molti degli esemplari individuati (e questa non è una sorpresa di questi tempi) si limitano a installare un miner sul computer, cioè un software in grado di sfruttare la potenza di calcolo del PC per generare cripto-valuta.

I ricercatori di Kaspersky hanno anche individuato una versione che installa invece un sistema di controllo remoto simile a TeamViewer.

Quello che è certo è che la vicenda suona come la conferma del fatto che sia sempre bene diffidare dei file provenienti da contatti sconosciuti. Anche su Telegram.

Articoli correlati

-

Misterioso guasto satellitare:...

Misterioso guasto satellitare:...Dic 12, 2025 0

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

Il 25% dei leader aziendali italiani...

Il 25% dei leader aziendali italiani...Nov 03, 2025 0

-

Notification Protection, da Kaspersky...

Notification Protection, da Kaspersky...Ott 09, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...

One thought on “Attacchi su Telegram: il file sembra una foto ma è un JavaScript”