Aggiornamenti recenti Febbraio 18th, 2026 2:53 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Davvero si può fare “jailbreak” a un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

Aggiornate i routers Netgear: il malware RouteX ne prende il controllo

Set 13, 2017 Giancarlo Calzetta Hacking, Malware, News, RSS 0

Un hacker che parla russo ha creato, tramite il malware RouteX, una botnet con la quale ruba account grazie a una vulnerabilità vecchia di mesi ma ancora molto diffusa.

RouteX dimostra che tutti dovrebbero impegnarsi molto nel creare software sicuri, ma i produttori di accessori e dispositivi informatici dovrebbero farlo più degli altri. Il motivo è sempre il solito: mentre se per un software per desktop o un’app sono buggate si può implementare qualche procedura per convincere l’utente a scaricare l’aggiornamento, riuscire a tenere aggiornati dispositivi esterni come router, videocamere e simili è davvero complicato.

Non è un caso che un hacker di lingua russa abbia passato gli ultimi mesi a infettare router Netgear con un malware chiamato RouteX, trasformandoli in zombie dediti alla pratica del Credential Stuffing.

Secondo quanto dichiarato da Stu Gordon, Chief Science Officer e Head of Research alla Forkbombus Labs, il criminale ha sfruttato la vulnerabilità CVE-2016-10176 per infettare i router Netgear della serie WNR2000 che non avevano ricevuto la patch rilasciata a dicembre 2016.

Il problema colpisce l’interfaccia di amministrazione interna, che risulta essere accessibile dall’esterno e pienamente operativa a livello di amministratore. In questo modo, l’hacker carica il malware che provvede a chiudere la vulnerabilità (in modo da non esser sovrascritto da eventuali altri malintenzionati) e ad installare un SOCKS Proxy, tramite il quale inizia le operazioni di credential stuffing.

Il credential stuffing è una pratica molto in crescita in questi ultimi mesi che sfrutta i database rubati di username e password per prendere il controllo di account su varie piattaforme.

Gli hacker che mettono le mani su dei database di credenziali rubate, infatti, si trovano davanti a due utilizzi. Il primo è quello di usarlo per la piattaforma di provenienza, se nota; il secondo è quello di cercare di usare le stesse credenziali per accedere ad altri servizi dato che molti utenti usano sempre la stessa combinazione per siti diversi.

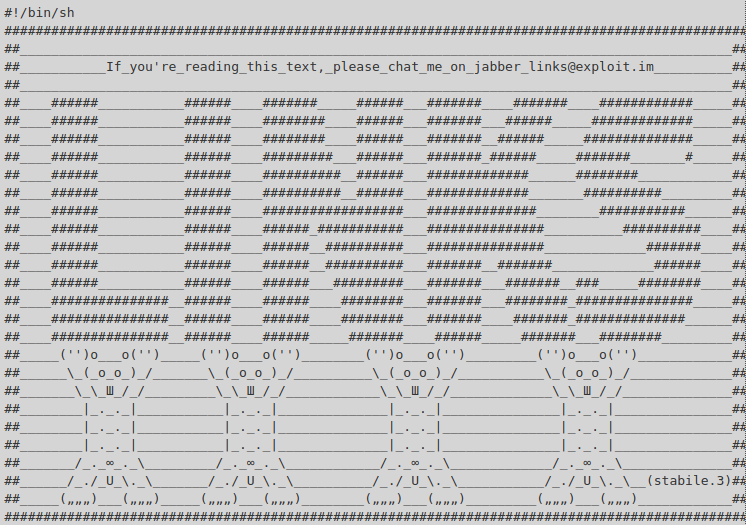

Analizzando gli indirizzi di dieci server di comando e controllo abbinati a RouteX, gli esperti di Forkbombus sono risaliti all’hacker che si fa chiamare Link, lo stesso che creò il malware usato per infettare i dispositivi di Ubiquity Networks nell’ottobre del 2016.

La struttura dei due malware, quello del 2016 e RouteX, sono molto simili, anche se l’ultimo è ovviamente più evoluto, e lo stesso si può dire per lo splash screen che saluta chi si connette alla console di comando.

Per mettere al sicuro i nostri dispositivi, l’unica cosa da fare è quella di aggiornare i Router, ricordandoci di creare un task ricorrente che ci ricordi di fare un controllo manuale su quegli apparecchi che non sono predisposti per aggiornarsi automaticamente.

Fonte: Bleeping Computer

Articoli correlati

-

Davvero si può fare “jailbreak” a...

Davvero si può fare “jailbreak” a...Feb 18, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

L’arma dell’autenticità:...

L’arma dell’autenticità:...Feb 09, 2026 0

Altro in questa categoria

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Davvero si può fare “jailbreak” a un caccia F-35?

Davvero si può fare “jailbreak” a un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Davvero si può fare “jailbreak” a un caccia F-35?

Davvero si può fare “jailbreak” a un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato...