Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Operazione WhiteBear: il gruppo Turla attacca ambasciate e consolati

Set 01, 2017 Marco Schiaffino Attacchi, Intrusione, Malware, News, RSS 0

I pirati informatici specializzati in cyber-spionaggio hanno utilizzato un nuovo malware per violare i sistemi di obiettivi di alto profilo.

Ambasciate, consolati e organizzazioni legate all’esercito e alla difesa. Sono questi gli obiettivi finiti nel mirino del famigerato gruppo Turla, che molti ricercatori considerano legati ad ambienti dei servizi segreti russi.

Stando a quanto riporta Kaspersky, che ha pubblicato un dettagliato report sulla vicenda, l’operazione sarebbe iniziata addirittura nel febbraio del 2016, quando Turla ha cominciato a prendere di mira le sedi diplomatiche di svariati paesi in Europa, Asia e Sud America utilizzando un nuovo malware che gli analisti hanno battezzato WhiteBear.

Gli analisti di Kaspersky non hanno ancora trovato prove riguardanti il vettore iniziale dell’attacco, anche se sospettano che i cyber-criminali abbiano utilizzato, come in passato, tecniche di Spear Phishing con allegati PDF infetti.

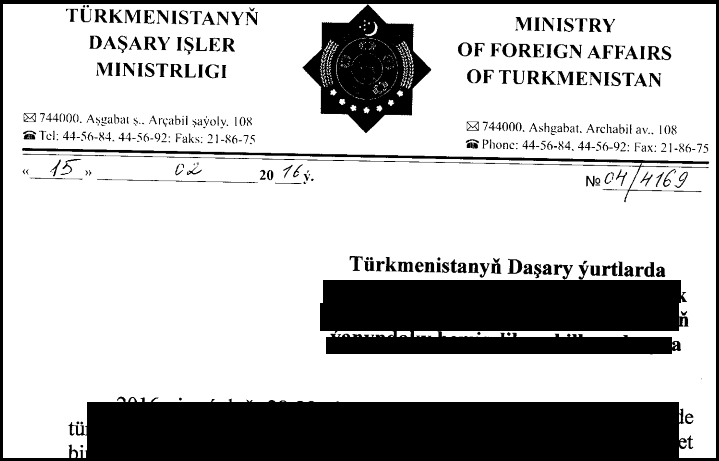

Secondo i ricercatori, i documenti usati come veicolo di infezione sono spesso sottratti ad altri uffici compromessi dal gruppo. Questo rende l’attacco estremamente difficile da individuare.

***foto***Secondo i ricercatori, i documenti usati come veicolo di infezione sono spesso sottratti ad altri uffici compromessi dal gruppo. Questo rende l’attacco estremamente difficile da individuare.

Molto di più si sa del malware utilizzato per compromettere i sistemi delle vittime. Si tratta di un trojan decisamente complesso, già a partire dalla fase iniziale dell’attacco. Il loader di WhiteBear sfrutta infatti due tecniche diverse di injection e contiene due binary: 201 e 202.

Dopo due minuti di attesa, esegue una serie di verifiche e il binary 201, il cui compito è di “preparare l’ambiente” per il caricamento del payload vero e proprio, contenuto nel binary 202. A questo scopo crea una pipe (un sistema di comunicazione interprocesso) che consente il caricamento del payload.

Il componente principale di WhiteBear comprende numerosi file (compressi e protetti da crittografia) che contengono i dati di configurazione e le risorse necessarie al suo funzionamento.

Una volta in comunicazione con i server Command and Control (C&C) consente al gruppo Turla di fare pressoché qualsiasi cosa e, in particolare, di installare ulteriori moduli che gli consentono di ampliare le funzionalità del malware.

Come già accaduto in passato, i server C&C di WhiteBear sfruttano un collegamento che i cyber-criminali gestiscono dirottando comunicazioni satellitari. I server individuati da Kaspersky si trovano in Congo e Sud Sudan, mentre un terzo non è stato localizzato ma sembra essere posizionato comunque in Africa.

Turla non è nuovo a usare tecniche piuttosto originali per nascondere la posizione dei suoi server C&C. In altri casi ha utilizzato anche informazioni nascoste all’interno dei commenti su Instagram di celebrità come Britney Spears.

Articoli correlati

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

Il 25% dei leader aziendali italiani...

Il 25% dei leader aziendali italiani...Nov 03, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...