Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Vulnerabilità nel kernel di iOS. Violato anche il security chip

Ago 25, 2017 Marco Schiaffino News, RSS, Vulnerabilità 0

Le otto falle corrette con iOS 10.3.2. E intanto un hacker pubblica la chiave crittografica del firmware del Secure Enclave Processor.

Anche iOS mostra qualche scricchiolio nel settore sicurezza. La notizia è quella di un exploit che consente di ottenere permessi in lettura, pubblicato ieri dal ricercatore Adam Donenfeld di Zimperium sotto forma di un “proof of concept” che l’azienda di Tim Cook ha chiesto di rendere pubblico solo a distanza di qualche mese dagli aggiornamenti che hanno corretto i bug che sfrutta.

Anche se nessuno lo specifica, Donenfeld dovrebbe quindi essersi aggiudicato la ricompensa “monstre” di 250.000 dollari offerta a suo tempo da Apple per chi avesse individuato un bug a livello di Kernel dei suoi sistemi operativi mobile. Per fortuna di Tim Cook e soci, il ricercatore non ha (si spera) ceduto alla tentazione di offrire le informazioni a Zerodium, che lo scorso settembre era arrivata a sparare la cifra di 1,5 milioni di dollari come ricompensa per l’individuazione di un exploit di questo genere.

L’exploit, battezzato con il nome di zIVA, sfrutta 8 vulnerabilità presenti nei sistemi iOS nella versione 10.3.1 e precedenti. Consente, in pratica, di ottenere i privilegi di amministratore e installare qualsiasi tipo di programma su iPhone e iPad.

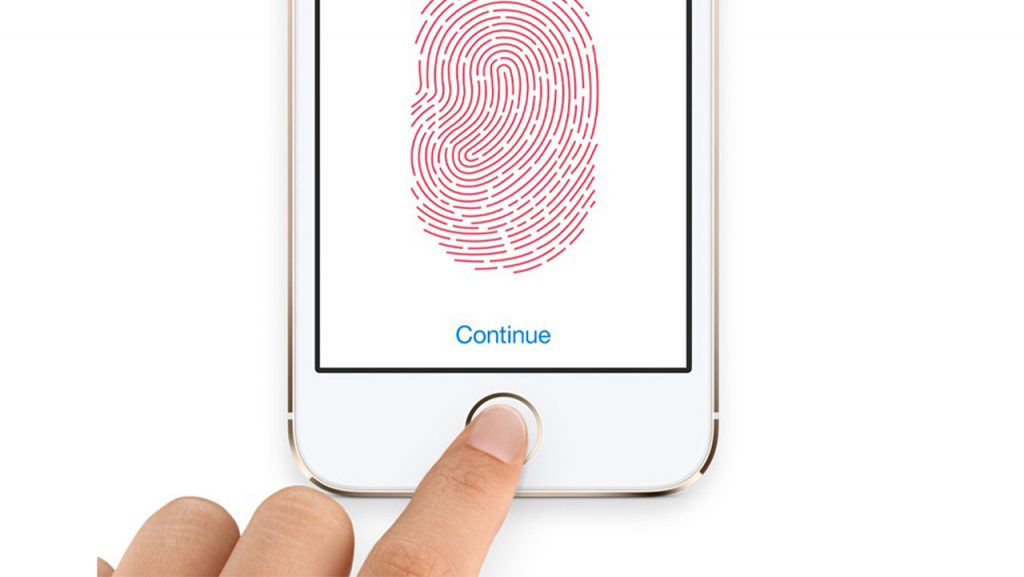

La notizia arriva a una settimana di distanza da quando uno sconosciuto hacker ha pubblicato sul Web una chiave crittografica che sarebbe usata dal firmware del security chip (Secure Enclave Processor o SEP) che i dispositivi Apple usano per conservare le password e le impronte digitali memorizzate.

Le impronte digitali sono uno dei metodi più sicuri per evitare l’accesso indesiderato ai nostri dispositivi. Con la pubblicazione della chiave crittografica, però, il livello di sicurezza dei dispositivi Apple si può considerare un po’ meno elevato…

Certo, anche se la chiave fosse autentica, il leak non avrebbe conseguenze devastanti. La chiave crittografica, di per sé, non consentirebbe infatti di accedere ad alcun dato sensibile e potrebbe essere al massimo un punto di partenza per avviare una (complessissima) attività di reverse engineering sul firmware del SEP.

Articoli correlati

-

Apple si oppone alla verifica...

Apple si oppone alla verifica...Ott 14, 2025 0

-

Apple rilascia una fix per una...

Apple rilascia una fix per una...Lug 30, 2025 0

-

Malware dentro il malware: trovate...

Malware dentro il malware: trovate...Giu 04, 2025 0

-

Sophos Annual Threat Report: i malware...

Sophos Annual Threat Report: i malware...Mag 30, 2025 0

Altro in questa categoria

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...