Aggiornamenti recenti Febbraio 23rd, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Ring: una taglia a 4 zeri per forzare l’esecuzione in locale

- Finanza nel mirino, incidenti raddoppiati nel 2025

- Davvero si può fare “jailbreak” di un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

I pirati “ritirano” il ransomware PEC 2017

Mag 15, 2017 Marco Schiaffino Malware, Minacce, News, Ransomware, RSS 0

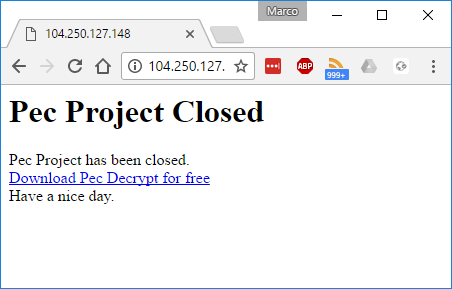

I cyber-criminali hanno pubblicato su Internet lo strumento gratuito per decodificare i file. Sulla pagina Web la scritta “PEC Project Close”.

È durata una manciata di giorni la campagna di distribuzione del ransomware PEC 2017, un malware programmato per colpire solo gli utenti italiani che ha creato un certo allarme tra gli esperti di sicurezza nel nostro paese.

A dispetto del nome, il ransomware non veniva distribuito attraverso email di posta certificata, come era accaduto qualche mese fa nel corso di una campagna legata al “cugino” Cryptol0cker.

Nel caso specifico, le email sembravano provenire da un account di posta collegato all’Agenzia delle Entrate e contenevano un falso Curriculum Vitae in formato DOC con riferimenti a nomi di fantasia come “Floriana Fallico” o “Navia Ferrara”.

Al momento dell’apertura del file, all’utente veniva richiesta l’attivazione delle Macro di Word e veniva avviata l’installazione del ransomware sfruttando una vulnerabilità (CVE-2017-0199) di Office emersa nell’aprile scorso.

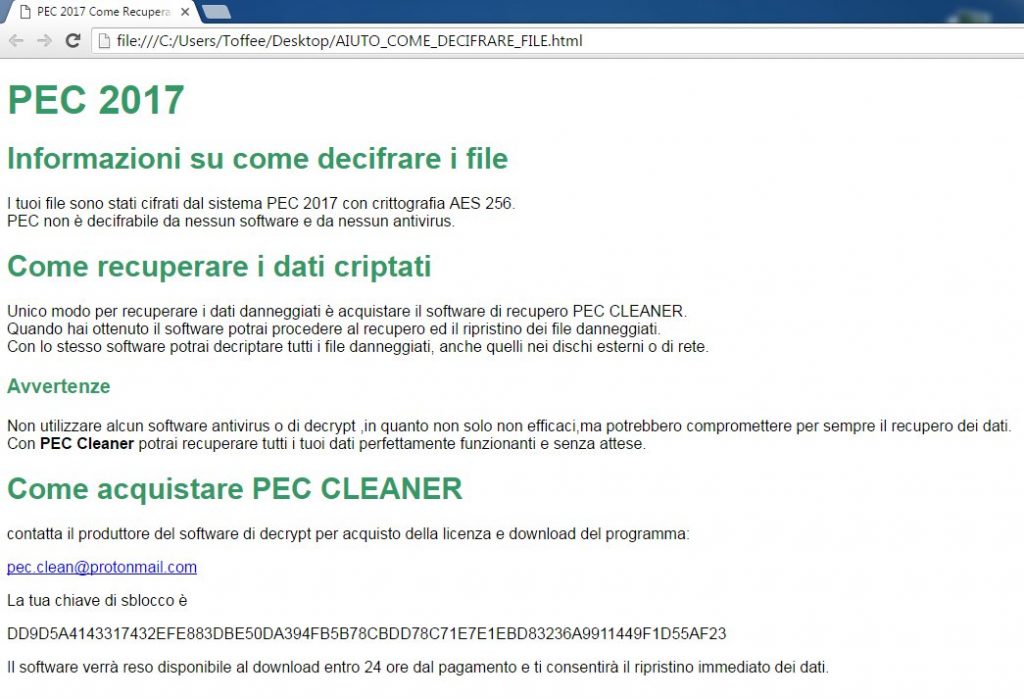

A questo punto, PEC 2017 veniva scaricato sul PC e cominciava la sua azione distruttiva. Il ransomware individuava i file corrispondenti a determinate estensioni, li crittografava con un algoritmo AES 256 e ne modificava l’estensione con .PEC.

Sullo schermo, infine, veniva visualizzata la richiesta di riscatto e un indirizzo email che la vittima avrebbe dovuto contattare per ottenere la chiave che consentiva di decodificare i file presi in ostaggio.

Lo schema per il pagamento e l’ottenimento del software di decodifica non era particolarmente elaborato. Una volta eseguito il pagamento, veniva infatti fornito un indirizzo Internet su dominio .onion (il cosiddetto Dark Web) dal quale era possibile scaricare il tool.

Venerdì scorso, la svolta: all’indirizzo Internet 104.250.127.148 compare uno stringato messaggio che annuncia il “ritiro dalle scene” e contiene un link che permette di scaricare gratuitamente il software che consente il recupero dei file crittografati da PEC 2017.

Difficile capire se il capitolo finale sia stato scritto dagli stessi cyber-criminali o da qualcuno che è “intervenuto” per mettere fine all’attacco. In ogni caso, il tool è disponibile anche a questo indirizzo.

Articoli correlati

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

Altro in questa categoria

-

Ring: una taglia a 4 zeri per forzare...

Ring: una taglia a 4 zeri per forzare...Feb 23, 2026 0

-

Finanza nel mirino, incidenti...

Finanza nel mirino, incidenti...Feb 20, 2026 0

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Ring: una taglia a 4 zeri per forzare l’esecuzione in...

Ring: una taglia a 4 zeri per forzare l’esecuzione in...Feb 23, 2026 0

Per chi vuole spezzare il legame tra le videocamere Ring... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland...