Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Brutta falla di sicurezza nei pagamenti online con carta VISA

Dic 05, 2016 Marco Schiaffino News, RSS, Vulnerabilità 0

Uno studio accademico dimostra che è possibile usare un sistema distribuito di brute forcing per individuare i dati delle carte di credito.

È possibile “indovinare” i dati di una carta di credito andando a tentativi? Secondo i ricercatori della Newcastle University la risposta è sì. E le loro argomentazioni, a ben guardare, sono estremamente convincenti.

La ricerca punta i riflettori sui sistemi di verifica utilizzati dai siti di e-commerce e, in particolare, mette il dito nella piaga di un ecosistema che permette ai pirati di aggirare i sistemi di controllo ed eseguire un attacco di brute forcing, provando tutte le possibili combinazioni fino a quando non si individuano quelle corrette.

In teoria, l’uso di questo metodo dovrebbe essere impedito dal fatto che i siti limitano il numero di tentativi di inserimento dei dati della carta di credito. Il problema, però, è che nessuno ha considerato il fatto che un cyber-criminale può “spalmare” i tentativi su più siti di e-commerce.

Come spiegano i ricercatori nel rapporto, un attacco di questo tipo si dimostra efficace soprattutto a causa della mancanza di uno standard comune per la verifica.

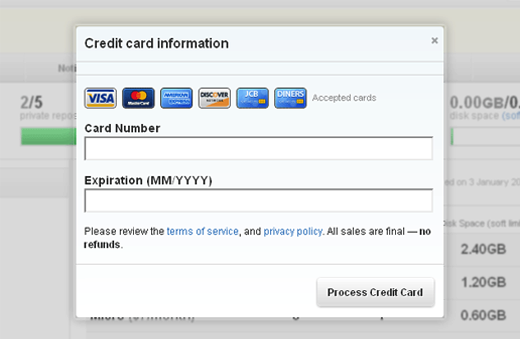

I siti di e-commerce, infatti, usano sistemi diversi. In teoria, per la verifica della carta di credito, sarebbe possibile usare 5 fattori di verifica: il numero della carta di credito (PAN), la data di scadenza, il codice CVV2 (quello riportato sul retro), il nome del titolare e il suo indirizzo.

Nella pratica, però, pochissimi richiedono l’indirizzo e la maggior parte non chiede nemmeno il nome del titolare della carta. E se la maggior parte impongono l’inserimento del codice CVV2, esistono numerosi siti online che si accontentano dello standard minimo: PAN e data di scadenza.

Numero della carta e scadenza. Con due soli parametri, portare un attacco di brute forcing distribuito è uno scherzo.

Ed è da qui che può partire l’attacco. I ricercatori partono dal presupposto che i pirati utilizzino un qualsiasi numero di carta di credito (acquistato nel dark Web o generato utilizzando la formula di Luhn) e vogliano scoprire gli altri dati.

Le policy per l’inserimento online dei dati delle carte di credito variano da un sito all’altro. In alcuni casi il limite è di 4 tentativi, ma ci sono siti che permettono 5, 10, 25, 50 o addirittura un numero infinito di tentativi.

In condizioni simili, un attacco di brute forcing distribuito risulta terribilmente efficace, già a partire dalla data di scadenza. Gli istituti di credito, infatti, emettono carte di credito con una validità massima di 5 anni.

La data di scadenza è indicata solo con mese e anno, quindi le combinazioni possibili sono solo 60. Partendo dal presupposto che il sito blocchi l’inserimento dei dati dopo 10 tentativi, basta distribuire i tentativi su sei siti di e-commerce che richiedono solo questi dati per provare tutte le possibili combinazioni.

Una volta individuata la data di scadenza, i cyber criminali possono passare al codice CVV2. Questo è composto da 3 caratteri numerici. Bastano quindi 1.000 tentativi (100 siti) prima di coprire lo spettro delle combinazioni possibili.

Una prova sul campo ha permesso ai ricercatori di confermare l’efficacia dell’attacco. Il test, limitato ai due circuiti più diffusi (VISA e MasterCard), ha funzionato solo con le carte VISA. Il circuito MasterCard, infatti, è in grado di rilevare l’attacco distribuito e bloccare il pagamento.

VISA, invece, è vulnerabile e l’unica protezione per i clienti che utilizzano il circuito è il sistema “Verified by VISA”, che richiede l’inserimento di un’ulteriore password al momento dell’inserimento dei dati della carta di credito.

Le soluzioni possibili, esposte dagli stessi ricercatori, sono numerose. Dall’introduzione di uno standard che obblighi all’uso di più parametri in tutti i siti di e-commerce, all’introduzione di sistemi di verifica (il classico CAPTCHA) che impediscano l’uso di bot per l’attacco.

Articoli correlati

-

Il malware Prilex blocca le transazioni...

Il malware Prilex blocca le transazioni...Feb 03, 2023 0

-

Cresce Caramel, lo skimmer-as-a-service...

Cresce Caramel, lo skimmer-as-a-service...Mag 10, 2022 0

-

Falla zero-day in Magento 2 e Adobe...

Falla zero-day in Magento 2 e Adobe...Feb 15, 2022 0

-

Apple Pay vulnerabile ad attacchi per...

Apple Pay vulnerabile ad attacchi per...Ott 01, 2021 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...