Aggiornamenti recenti Febbraio 27th, 2026 3:15 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

- Ring: una taglia a 4 zeri per forzare l’esecuzione in locale

CERT-AGID 3-9 gennaio: phishing e malware aprono il 2026

Gen 12, 2026 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Privacy, Tecnologia, Vulnerabilità 0

Nel periodo compreso tra il 3 e il 9 gennaio, il CERT-AGID ha rilevato e analizzato 73 campagne malevole attive in Italia.

Di queste, 55 hanno avuto obiettivi specificamente italiani, mentre 18 campagne di natura generica hanno comunque interessato utenti e organizzazioni nel Paese.

Complessivamente, il CERT-AGID ha messo a disposizione degli enti accreditati 634 indicatori di compromissione (IoC).

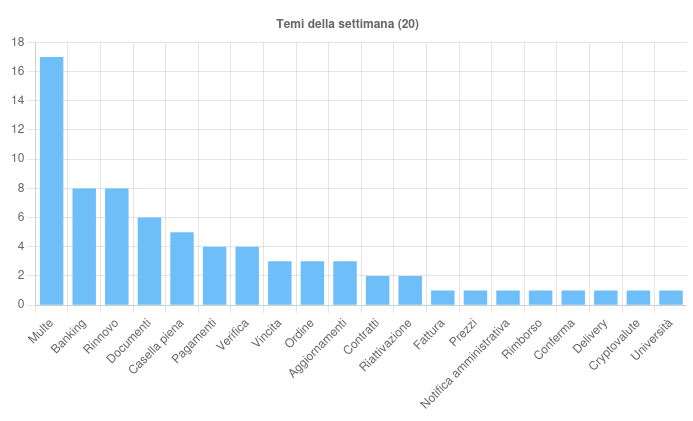

I temi della settimana

Sono 20 i temi sfruttati per veicolare campagne di phishing e malware, con una netta prevalenza di operazioni legate a multe, banking, rinnovi di servizi e documentazione.

Il tema Multe domina la settimana con 17 campagne di phishing, tutte italiane e tutte veicolate tramite email.

Le comunicazioni, costruite come finte notifiche PagoPA relative a presunte sanzioni stradali non pagate, mirano a indurre le vittime a cliccare su link malevoli e a inserire dati personali e bancari.

Il tema Banking è stato utilizzato in tre campagne di phishing italiane rivolte ai clienti di Nexi, BNL e Inbank. Lo stesso ambito è stato inoltre sfruttato per cinque campagne malware, di cui due italiane, che hanno diffuso Copybara, QuasarRAT, RelayNFC e BTMob.

Sono state 73 le campagne rilevate in Italia nella prima settimana dell’anno, con smishing INPS e finte sanzioni PagoPA.

In questi casi la distribuzione è avvenuta sia tramite email con allegati malevoli sia, per le varianti mobile, tramite SMS contenenti link a file APK.

Il tema Rinnovo è comparso in otto campagne di phishing, quasi tutte italiane e tutte veicolate via email.

A eccezione di una campagna che ha abusato del nome del Ministero della Salute, le altre hanno simulato comunicazioni di servizi online e fornitori di hosting e gestore di domini come Aruba, Hostingsolution, Wix, Ergonet e Serverplan, facendo leva su presunte scadenze imminenti.

Il tema Documenti è stato sfruttato in sei campagne, due delle quali italiane, finalizzate alla diffusione di Purecrypter, PureLogs, Remcos e WarzoneRat tramite email con allegati compressi.

In alcuni casi sono stati inoltre abusati strumenti legittimi di controllo remoto, utilizzati come veicolo per l’esecuzione di codice malevolo sui sistemi compromessi.

Tra gli eventi di particolare interesse, il CERT-AGID segnala innanzitutto l’individuazione di una nuova vulnerabilità critica in n8n, soprannominata Ni8mare.

La falla, sfruttabile da remoto e senza autenticazione, consente la lettura di file locali, l’accesso a chiavi e configurazioni sensibili e può arrivare fino alla generazione di credenziali amministrative e alla possibile esecuzione di comandi. È stato raccomandato l’aggiornamento immediato a n8n 1.121.0 o versioni successive.

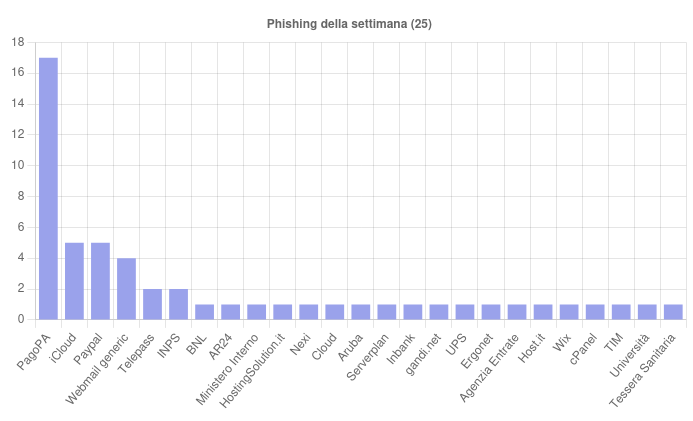

Sul fronte del phishing, è stata rilevata una campagna mirata contro studenti e personale dell’Università di Brescia, che indirizza le vittime verso una pagina fraudolenta replica del portale di login dell’Ateneo per sottrarre credenziali istituzionali.

Fonte: CERT-AGID

Un’ulteriore campagna ha abusato dei loghi e dei nomi del Sistema Tessera Sanitaria e del Ministero della Salute, segnalando una presunta scadenza imminente della tessera e invitando le vittime a inserire dati personali su una falsa pagina di rinnovo.

Il CERT-AGID ha inoltre individuato un falso portale che sfrutta i loghi del Ministero dell’Interno, progettato per sottrarre informazioni utili a furti d’identità o frodi ai danni di cittadini stranieri.

Con il pretesto di verificare lo stato del permesso di soggiorno, la pagina richiede dati identificativi e dettagli relativi alla pratica, richiamando procedure reali per apparire più credibile.

Torna infine il phishing a tema “Dichiarazione Fiscale Criptovalute”, che abusa del nome e del logo dell’Agenzia delle Entrate. Oltre alla raccolta di dati personali, l’obiettivo principale è l’accesso ai wallet di criptovalute delle vittime.

A questo si aggiunge una nuova campagna di smishing ai danni di utenti INPS, veicolata tramite SMS che invitano ad “aggiornare” i propri dati per non perdere presunti benefici, con link accessibili solo da dispositivi mobili.

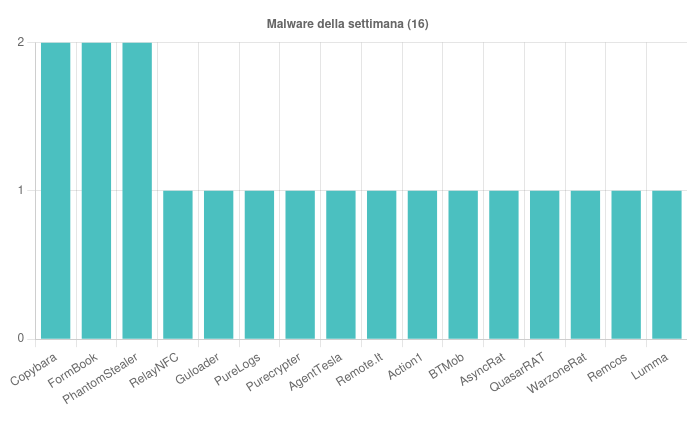

Malware della settimana

Nel corso della settimana sono state individuate 16 famiglie di malware attive in Italia.

FormBook è stato rilevato in una campagna italiana a tema “Ordine”, diffusa tramite email con allegato TAR, e in una campagna generica a tema “Contratti” veicolata con allegato ZIP.

PhantomStealer è comparso in una campagna italiana a tema “Ordine”, distribuita con allegato XZ, e in una campagna generica “Contratti” che ha sfruttato archivi RAR.

Fonte: CERT-AGID

Copybara è stato utilizzato in due campagne italiane a tema “Banking”, veicolate tramite SMS contenenti link per il download di APK malevoli.

BTMob e RelayNFC sono stati osservati in due campagne generiche sempre a tema “Banking”, mirate all’infezione di dispositivi Android attraverso file APK.

Una campagna italiana ha abusato del software legittimo Remote.It, veicolato tramite un link a un finto captcha (ClickFix), per ottenere il controllo remoto dei dispositivi compromessi.

Action1 è stato rilevato in una campagna generica a tema “Documenti”, diffusa con allegato MSI, mentre AgentTesla è comparso in una campagna italiana a tema “Ordine” veicolata tramite email con allegato 7Z.

Purecrypter è stato individuato in una campagna italiana a tema “Documenti”, diffusa con allegato RAR.

Infine, sono state osservate diverse campagne generiche che hanno diffuso AsyncRAT, Guloader, LummaStealer, PureLogs, QuasarRAT, Remcos e WarzoneRat, sfruttando i temi “Documenti”, “Aggiornamenti”, “Prezzi” e “Banking” e utilizzando email con allegati ZIP, RAR, 7Z e TAR.

Phishing della settimana

Sono 25 i brand coinvolti nelle campagne di phishing osservate.

Fonte: CERT-AGID

Per quantità spiccano le operazioni che sfruttano i nomi di PagoPA, PayPal e iCloud, insieme alle consuete campagne di webmail non brandizzate orientate al furto di credenziali.

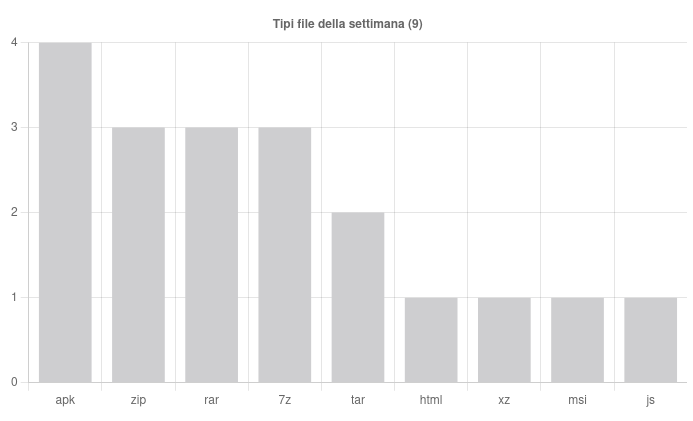

Formati e canali di diffusione

Gli archivi compressi come sempre si confermano lo strumento principale per la diffusione dei contenuti malevoli.

Nel periodo osservato sono state individuate 9 tipologie di file, con APK al primo posto (4 utilizzi), seguiti da ZIP, RAR e 7Z (3).

Con due utilizzi compare il formato TAR, mentre HTML, XZ, MSI e JS sono stati osservati in un solo caso ciascuno.

Fonte: CERT-AGID

Per quanto riguarda i canali di distribuzione, la posta elettronica rimane dominante con 66 campagne, seguita da sette campagne veicolate via SMS.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

-

CERT-AGID 29 novembre – 5 dicembre:...

CERT-AGID 29 novembre – 5 dicembre:...Dic 08, 2025 0

Altro in questa categoria

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

-

Sandworm_Mode: il “worm” della...

Sandworm_Mode: il “worm” della...Feb 24, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta... -

Ring: una taglia a 4 zeri per forzare l’esecuzione in...

Ring: una taglia a 4 zeri per forzare l’esecuzione in...Feb 23, 2026 0

Per chi vuole spezzare il legame tra le videocamere Ring...