Aggiornamenti recenti Febbraio 16th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

CERT-AGID 8–14 novembre: ondata di phishing su hosting, PagoPA e università

Nov 17, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Privacy, Scenario, Tecnologia, Vulnerabilità 0

Nel periodo compreso tra l’8 e il 14 novembre, il CERT-AGID ha analizzato 87 campagne malevole dirette verso utenti e organizzazioni italiane.

Di queste, 53 hanno avuto obiettivi esplicitamente italiani, mentre 34 campagne generiche hanno comunque coinvolto il nostro Paese.

Complessivamente, sono stati condivisi con gli enti accreditati 820 indicatori di compromissione (IoC) relativi alle minacce osservate.

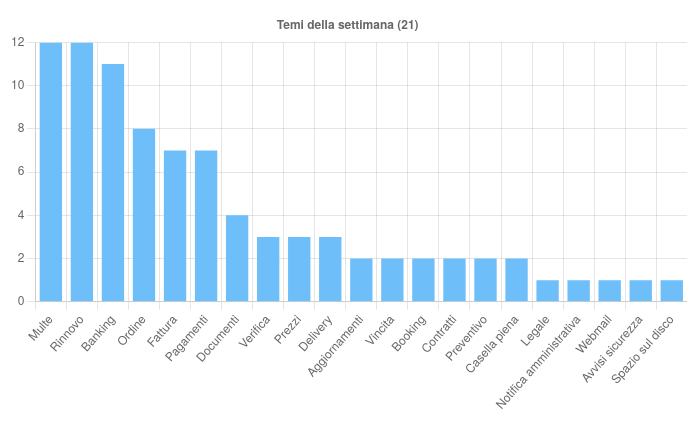

I temi della settimana

Sono stati 21 i temi sfruttati per veicolare phishing e malware, con un marcato aumento delle campagne che imitano servizi online legati ai rinnovi, alle multe, ai pagamenti e ai servizi bancari.

87 campagne malevole rilevate in Italia, con 820 indicatori di compromissione. In aumento i phishing a tema rinnovo servizi, mentre crescono gli attacchi contro atenei e grandi piattaforme online.

Il tema Rinnovo risulta tra i più diffusi con 12 campagne di phishing, sia italiane che internazionali, tutte via email.

Le comunicazioni imitano il rinnovo di servizi legati a Register, Serverplan, OVHCloud, Aruba, Wix, Axarnet, oltre a iCloud, Mooney, McAfee e vari provider di webmail, sfruttando la pressione psicologica delle scadenze amministrative e tecniche.

Altre 12 campagne, tutte italiane, hanno sfruttato il tema Multe, con finte comunicazioni PagoPA che simulano sanzioni stradali non pagate e invitano le vittime a inserire dati personali e bancari attraverso link malevoli.

Il tema Banking, con 11 campagne (8 italiane e 3 generiche), ha combinato phishing e malware mobile: tra gli istituti imitati figurano ING, Interactive Brokers, Credem e Standard Bank, mentre le campagne malware hanno diffuso DonutLoader, insieme ai trojan Android Copybara, Herodotus e GhostGrab.

Il tema Ordine, sfruttato in otto campagne, è stato impiegato esclusivamente per la diffusione di malware come Remcos, AgentTesla, PureLogs, FormBook e PhantomStealer, tutti veicolati tramite allegati manipolati.

Tra gli eventi di particolare interesse della settimana, il CERT-AGID segnala una campagna di phishing ai danni degli utenti Facebook che, attraverso email dai toni legali, indirizza le vittime verso una finta pagina Meta.

Il sito fraudolento replica un popup del browser e un modulo di login identico a quello originale, con l’obiettivo di sottrarre le credenziali di accesso.

Parallelamente è stata individuata una campagna diffusa via SMS e rivolta a utenti INPS, pensata per raccogliere una quantità significativa di dati personali: oltre alle generalità e all’IBAN, gli attaccanti richiedono un selfie e foto della carta di identità, della tessera sanitaria, della patente e delle ultime tre buste paga.

Fonte: CERT-AGID

Un ulteriore caso riguarda una campagna a tema GLS che diffonde il malware Remcos tramite email con allegato XHTML, spingendo la vittima a copiare e incollare comandi dannosi nel terminale per scaricare ed eseguire uno script malevolo.

Infine, il CERT-AGID ha rilevato un nuovo caso di phishing mirato contro l’Università di Parma: una pagina ospitata su Weebly replica l’accesso all’area privata dell’ateneo e viene utilizzata per sottrarre credenziali istituzionali a studenti e personale.

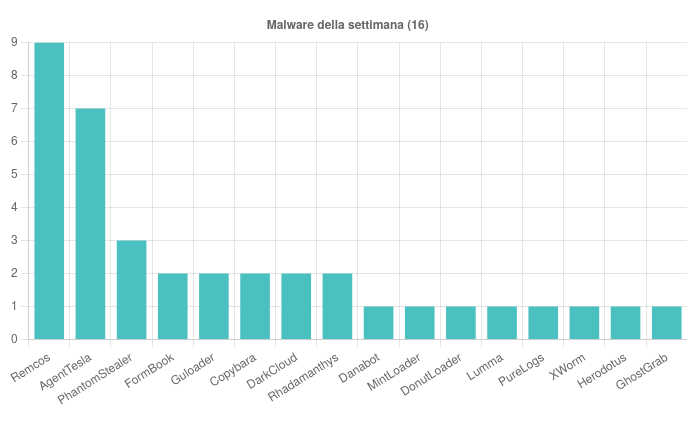

Malware della settimana

Sono state 16 le famiglie di malware osservate tra l’8 e il 14 novembre.

Il più diffuso è Remcos, con 5 campagne italiane a tema “Preventivo”, “Ordine”, “Banking” e “Fattura”, e 4 campagne generiche “Delivery”, “Ordine” e “Pagamenti”. I file allegati utilizzati includono XLS, 7Z, Z, GZ, RAR, ZIP e DOCX, oltre a siti con finti Captcha.

AgentTesla è stato individuato in 3 campagne italiane a tema “Contratti”, “Ordine” e “Pagamenti” e in quattro campagne generiche “Contratti”, “Documenti”, “Pagamenti” e “Ordine”, diffuso tramite allegati TAR, BZ2, 7Z, ZIP e RAR contenenti script VBS e VBE.

PhantomStealer compare in 3 campagne generiche legate ai temi “Ordine”, “Pagamenti” e “Prezzi”, mentre DarkCloud è stato utilizzato in 2 campagne a tema “Prezzi” e “Delivery”.

Meritano attenzione anche i malware mobile: 2 campagne italiane hanno diffuso Copybara, una campagna generica ha distribuito GhostGrab, e un’altra campagna italiana ha impiegato Herodotus, tutti via SMS con link a file APK malevoli.

Fonte: CERT-AGID

Guloader è stato individuato in 2 campagne generiche a tema “Fattura” e “Pagamenti” , mentre Rhadamanthys è stato usato in 2 campagne italiane a tema “Booking” e “Documenti”, distribuite tramite script PS1 e installer MSI.

Un’ulteriore campagna italiana ha diffuso MintLoader tramite PEC contenenti ZIP con file HTML.

Completano il quadro varie campagne italiane che hanno diffuso DonutLoader, FormBook, PureLogs e XWorm, insieme a campagne generiche Danabot e LummaStealer, sfruttando argomenti come “Aggiornamenti” e “Documenti”.

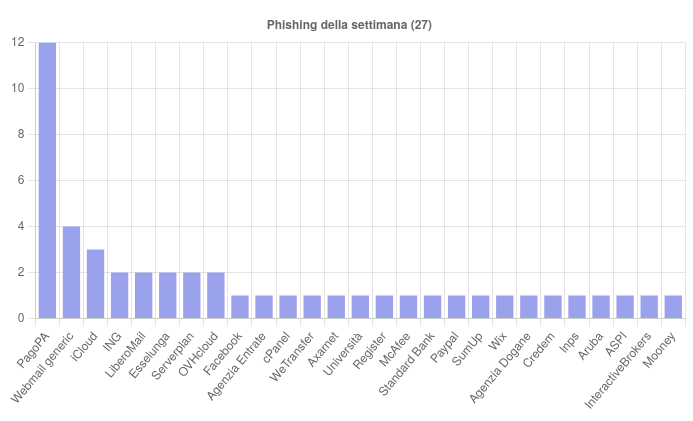

Phishing della settimana

Sono stati 27 i brand coinvolti nelle campagne di phishing rilevate nel corso della settimana presa in esame.

Fonte: CERT-AGID

Particolarmente ricorrenti sono state le operazioni che hanno sfruttato i nomi di PagoPA e iCloud, insieme alle numerose campagne che imitano servizi di webmail non brandizzate, ancora fra i vettori più frequenti per la raccolta fraudolenta di credenziali.

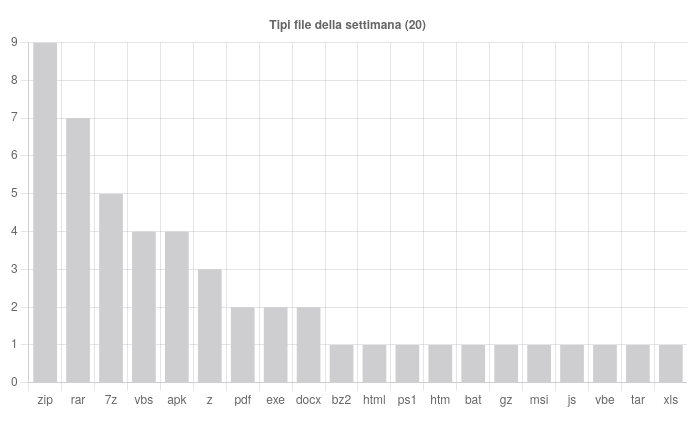

Formati e canali di diffusione

L’analisi conferma la netta predominanza degli archivi compressi come principale mezzo di diffusione dei contenuti malevoli.

Nel periodo considerato sono state individuate 20 tipologie di file, con ZIP al primo posto (9 utilizzi), seguito da RAR (7) e 7Z (5). Seguono VBS e APK (4 utilizzi ciascuno), e Z (3).

I formati PDF, EXE e DOCX compaiono due volte, mentre BZ2, HTML, PS1, HTM, BAT, GZ, MSI, JS, VBE, TAR e XLS sono stati impiegati in un singolo caso.

Fonte: CERT-AGID

La posta elettronica rimane il vettore dominante con 81 campagne. Cinque attacchi sono stati condotti via SMS, mentre una campagna è transitata tramite PEC.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in...