Aggiornamenti recenti Gennaio 27th, 2026 5:27 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

- Sfruttate 37 vulnerabilità zero-day nel primo giorno di Pwn2Own Automotive

- StackWarp: scoperta una nuova vulnerabilità nei processori AMD

CERT-AGID 18–24 ottobre: phishing a tema PagoPA e Fascicolo Sanitario

Ott 27, 2025 Stefano Silvestri Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Privacy, Tecnologia, Vulnerabilità 0

Nel periodo compreso tra il 18 e il 24 ottobre, il Computer Emergency Response Team dell’Agenzia per l’Italia Digitale ha rilevato e analizzato 101 campagne malevole che hanno interessato il territorio italiano.

Di queste, 54 hanno avuto obiettivi specificamente italiani e 47 di carattere generico che hanno comunque coinvolto utenti e organizzazioni nel nostro Paese.

Complessivamente, sono stati messi a disposizione degli enti accreditati 1.068 indicatori di compromissione (IoC) relativi alle campagne individuate.

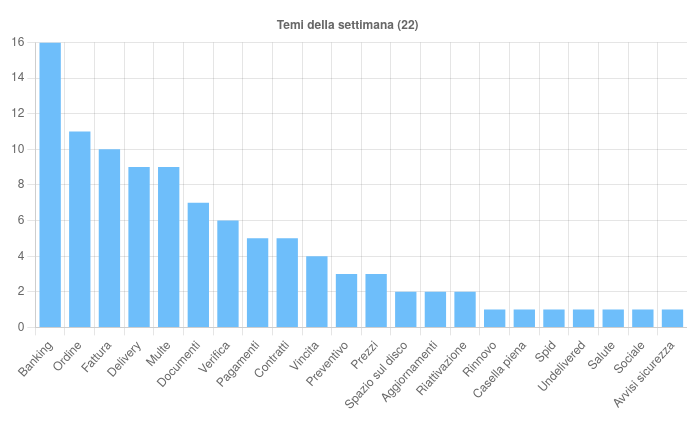

I temi della settimana

Sono 22 i temi sfruttati dai criminali per veicolare le campagne malevole, con un netto predominio di quelle a tema Banking, Ordine e Fattura, seguite da numerosi attacchi che simulano comunicazioni di servizi di pagamento o società di spedizioni.

La scorsa settimana sono state rilevate 101 campagne malevole in Italia, con 1.068 indicatori di compromissione.

Il tema Banking è risultato il più ricorrente, con 16 campagne, di cui ben 15 italiane. Le campagne di phishing hanno imitato comunicazioni di Intesa Sanpaolo, ING, BPER, Inbank, Trust Wallet e Interactive Brokers, nel tentativo di carpire credenziali di accesso ai conti online.

Le sei campagne malware associate hanno invece diffuso Remcos, Copybara e Irata, trojan utilizzati per il furto di informazioni e l’accesso remoto ai sistemi compromessi.

Il tema Ordine è stato sfruttato in 11 campagne, quasi tutte generiche e diffuse via email. Dieci di esse hanno diffuso malware come AgentTesla, Formbook, Remcos, XWorm e PhantomStealer, mentre una singola campagna di phishing ha preso di mira gli utenti di Office365.

Segue il tema Fattura, osservato in 10 campagne, tra italiane e internazionali, principalmente via email e, in un caso, tramite PEC. Le campagne di phishing hanno abusato dei brand Adobe e Aruba, mentre quelle malware hanno diffuso MintLoader, SnakeKeylogger, Formbook, AgentTesla e Modiloader.

Molto sfruttato anche il tema Delivery, con 9 campagne, di cui tre italiane. Le truffe di phishing hanno imitato le comunicazioni di BRT e Poste Italiane, mentre i malware distribuiti includevano Formbook, Remcos e Guloader.

Anche il tema Multe, anch’esso con 9 campagne, ha continuato a colpire esclusivamente utenti italiani: tutte le email fingevano di provenire da PagoPA, con l’obiettivo di ottenere dati personali e bancari attraverso false notifiche di sanzioni.

Tra gli eventi di particolare rilievo, il CERT-AGID ha individuato una nuova campagna di malspam diffusa tramite caselle PEC compromesse, mirata a utenti italiani. L’obiettivo è la distribuzione del malware MintLoader.

Gli allegati ZIP contengono file HTML con script offuscati in grado di riconoscere il sistema operativo della vittima e procedere con l’infezione solo nel caso di utenti Windows. La campagna si distingue anche per l’uso di domini .top e di un Domain Generation Algorithm (DGA) per eludere i controlli.

Fonte: CERT-AGID

Un’altra campagna di phishing ha sfruttato in modo fraudolento il nome del Fascicolo Sanitario Elettronico, invitando gli utenti a richiedere un presunto rimborso.

Le email includono un link malevolo e un codice identificativo da inserire in un form contraffatto, che reindirizzava a una falsa pagina bancaria con l’obiettivo di rubare dati personali e credenziali di accesso.

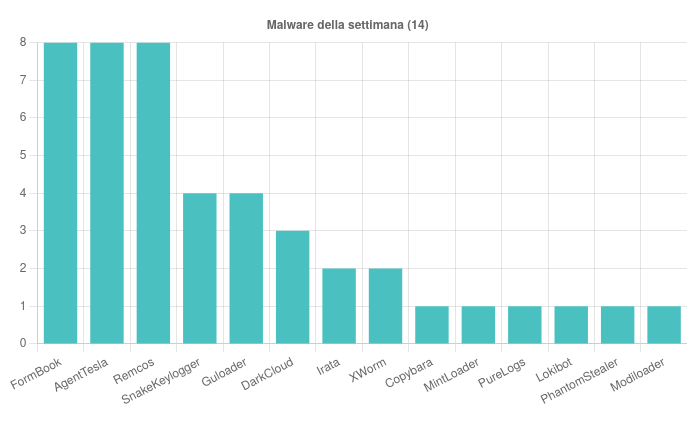

Malware della settimana

Nel corso della settimana sono state individuate 14 famiglie di malware attive in Italia. Tra le più diffuse figura AgentTesla, impiegato in una campagna italiana a tema “Pagamenti” e in sette campagne generiche legate ai temi “Ordine”, “Documenti”, “Fattura”, “Pagamenti”, “Prezzi” e “Preventivo”. I messaggi malevoli contenevano allegati ZIP, TAR, 7Z, LHZ, RAR e XLSX.

Il trojan FormBook è stato rilevato in una campagna italiana a tema “Pagamenti” e in sette campagne generiche a tema “Delivery”, “Ordine”, “Fattura” e “Prezzi”, diffuse con allegati GZ, TAR, RAR, LZH e ZIP.

Remcos ha colpito attraverso quattro campagne italiane a tema “Banking” e “Ordine” e altre quattro generiche, distribuite tramite allegati 7Z, ZIP, GZ e ARJ.

Segue Guloader, osservato in quattro campagne generiche (“Pagamenti”, “Delivery” e “Prezzi”) veicolate con file TAR, IMG, XLAM e DOCX.

Anche SnakeKeylogger è stato attivo con una campagna italiana a tema “Fattura” e tre generiche su “Documenti” e “Contratti”, mentre DarkCloud ha operato in tre campagne a tema “Documenti”, “Pagamenti” e “Contratti”.

Fonte: CERT-AGID

Particolarmente rilevante la campagna MintLoader diffusa via PEC con allegato ZIP, mentre Irata e Copybara hanno sfruttato SMS con link a file APK malevoli.

Completano il quadro XWorm, PhantomStealer, PureLogs, Modiloader e Lokibot, diffusi principalmente tramite archivi compressi allegati a messaggi email.

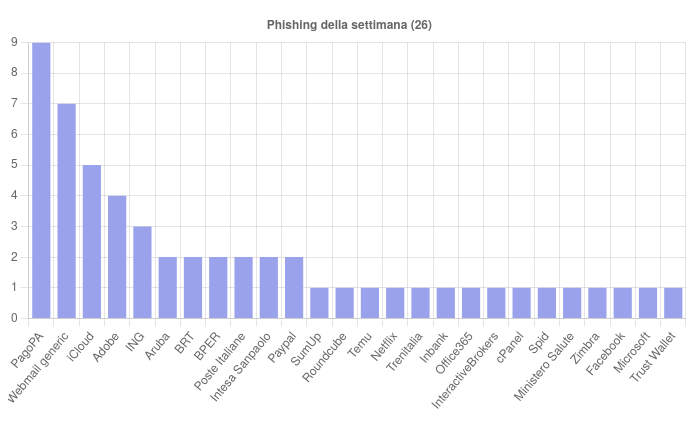

Phishing della settimana

Sono 26 i brand coinvolti nelle campagne di phishing rilevate tra il 18 e il 24 ottobre.

Spiccano le campagne a tema PagoPA, iCloud, Adobe e ING, insieme alle numerose truffe di webmail non brandizzate, che continuano a rappresentare una delle principali modalità di raccolta fraudolenta di credenziali e dati sensibili.

Fonte: CERT-AGID

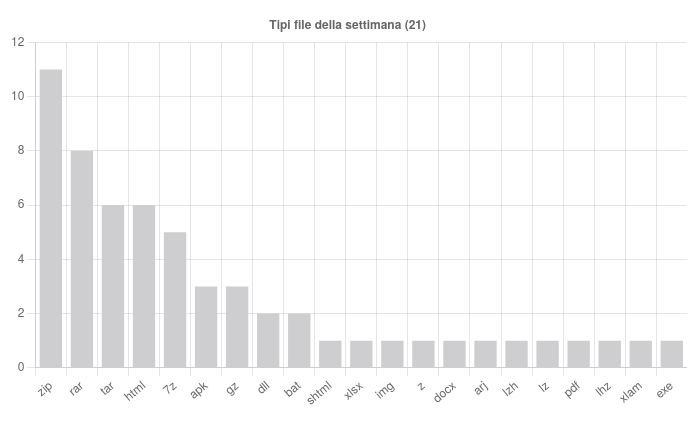

Formati e canali di diffusione

L’analisi dei vettori di attacco conferma la netta predominanza degli archivi compressi come mezzo preferito per la diffusione di contenuti malevoli.

Nel periodo analizzato sono state rilevate 21 tipologie di file, con ZIP al primo posto (11 utilizzi), seguito da RAR (8), TAR e HTML (6).

A seguire, 7Z (5), APK e GZ (3 ciascuno), DLL e BAT (2). Con un solo impiego figurano invece i formati SHTML, XLSX, IMG, Z, DOCX, ARJ, LZH, LZ, PDF, LHZ, XLAM ed EXE.

Fonte: CERT-AGID

Per quanto riguarda i canali di distribuzione, la posta elettronica rimane il principale vettore, con 96 campagne su 101.

Due campagne sono state condotte via SMS, due tramite PEC e una attraverso chat, a conferma della varietà dei canali sfruttati dai criminali informatici per colpire utenti e organizzazioni italiane.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

-

Zendesk, sfruttato il sistema di...

Zendesk, sfruttato il sistema di...Gen 23, 2026 0

-

Sfruttate 37 vulnerabilità zero-day...

Sfruttate 37 vulnerabilità zero-day...Gen 21, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Il 64% delle app di terze parti accede a dati sensibili senza un motivo valido. La ricerca di Reflectiz

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo... -

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...Gen 21, 2026 0

Dopo l’ultima edizione tenutasi in Irlanda lo scorso... -

StackWarp: scoperta una nuova vulnerabilità nei processori...

StackWarp: scoperta una nuova vulnerabilità nei processori...Gen 20, 2026 0

I ricercatori del CISPA Helmholtz Center for Information...