Aggiornamenti recenti Febbraio 20th, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Finanza nel mirino, incidenti raddoppiati nel 2025

- Davvero si può fare “jailbreak” di un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

CERT-AGID 27 settembre – 3 ottobre: Weebly, tessera sanitaria e CieID sotto attacco

Ott 06, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Malware, Minacce, News, Phishing, Scenario, Vulnerabilità 0

La scorsa settimana il CERT-AGID ha rilevato e analizzato 102 campagne malevole nell’ambito italiano. Di queste, 62 erano rivolte specificamente a obiettivi nazionali, mentre 40 avevano carattere generico ma hanno comunque coinvolto l’Italia.

Nel complesso sono stati messi a disposizione degli enti accreditati 1.079 indicatori di compromissione (IoC), utili a individuare e contrastare le minacce.

I temi della settimana

La scorsa settimana sono stati sfruttati 24 diversi temi per diffondere campagne malevole in Italia.

Il settore bancario è risultato il più colpito, con 17 campagne di phishing rivolte esclusivamente a utenti italiani e indirizzate contro istituti come ING, Intesa Sanpaolo, Cassa Centrale Banca, Mooney e Unicredit.

In tale contesto il tema bancario è stato anche utilizzato per diffondere il malware Remcos e, in una campagna generica, il trojan Purecrypter.

Un altro fronte rilevante ha riguardato i pagamenti, con sette campagne di phishing, italiane e internazionali, condotte ai danni di marchi come DHL, Spotify, iCloud, Docusign, Roundcube e persino l’Agenzia delle Entrate.

Università, pubbliche amministrazioni e grandi brand sono finiti nel mirino di attacchi sempre più sofisticati, con tecniche di offuscamento e steganografia per eludere i controlli.

A queste si sono aggiunte quattro campagne finalizzate alla distribuzione di malware come AgentTesla, Guloader e Formbook.

Molto intensa anche l’attività legata al tema delle multe: undici campagne, tutte italiane e veicolate tramite email, hanno sfruttato il nome di PagoPA per simulare notifiche di sanzioni o avvisi di pagamento, nel tentativo di sottrarre alle vittime dati personali e informazioni delle carte elettroniche.

Il tema dei documenti è stato invece sfruttato in cinque campagne di phishing generiche contro servizi come DocuSign, Microsoft e Roundcube. In parallelo, la stessa esca è stata impiegata per diffondere diversi malware, tra cui Remcos, Formbook, PureLogs e XWorm.

Tra gli episodi più rilevanti segnalati la scorsa settimana dal CERT-AGID spiccano alcune campagne che hanno colpito direttamente il mondo accademico italiano.

In particolare, sono stati individuati attacchi di phishing che hanno sfruttato la piattaforma Weebly per realizzare falsi moduli destinati al personale e agli studenti. Tra i bersagli figurano il Politecnico e l’Università degli Studi di Bari.

Attraverso comunicazioni ingannevoli, presentate come avvisi di sicurezza, i criminali hanno spinto le vittime a inserire le proprie credenziali per evitare la presunta sospensione dell’account istituzionale, con l’obiettivo di sottrarre l’accesso alle caselle email degli atenei.

Per la prima volta è stata poi osservata una campagna che sfrutta loghi e riferimenti al Sistema Tessera Sanitaria, al Ministero dell’Interno e a CieID.

I messaggi indirizzano gli utenti verso una pagina che riproduce in maniera fraudolenta quella ufficiale dell’Ente, chiedendo di risolvere un finto captcha. Una volta superato il passaggio, viene richiesto l’inserimento dei dati della carta di pagamento elettronica, con evidenti finalità di frode.

Un ulteriore caso di rilievo riguarda una campagna di malspam basata su FormBook, diffusa in Italia tramite email redatte in inglese e costruite attorno a falsi documenti condivisi. Il link contenuto nel messaggio rimanda al download di un archivio ZIP con file che avviano script malevoli.

Gli attaccanti hanno impiegato tecniche particolarmente sofisticate, come l’uso di codice JavaScript offuscato e la steganografia, che ha permesso di nascondere un eseguibile codificato in BASE64 all’interno di un’immagine, con l’obiettivo di eludere i sistemi di sicurezza.

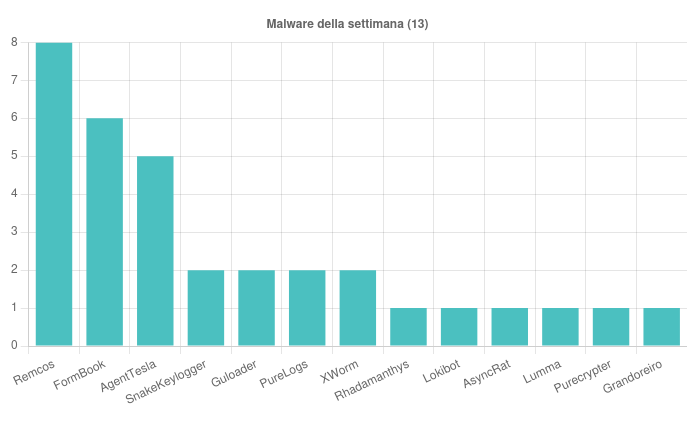

Malware della settimana

Nel corso della scorsa settimana il CERT-AGID ha individuato 13 famiglie di malware attive sul territorio italiano, con diverse campagne che hanno sfruttato principalmente il canale della posta elettronica e l’uso di file compressi o documenti infetti.

Tra le più rilevanti figura Remcos, protagonista di tre campagne italiane basate sui temi “Banking”, “Ordine” e “Documenti”, a cui si aggiungono cinque campagne generiche costruite su esche come “Prezzi”, “Documenti”, “Notifica amministrativa” e “Contratti”. Questi attacchi sono stati diffusi tramite email contenenti allegati in formato 7Z, RAR, GZ e XLS.

Di rilievo anche FormBook, rilevato in due campagne italiane con i temi “Preventivo” e “Documenti”, oltre a cinque campagne generiche che hanno sfruttato esche come “Prezzi”, “Pagamenti” e “Ordine”. In questo caso gli allegati erano ZIP, RAR, DOCX o link a file ZIP contenenti script JavaScript malevoli.

Fonte: CERT-AGID

AgentTesla è stato individuato in due campagne italiane basate sui temi “Pagamenti” e “Ordine”, affiancate da tre campagne generiche che hanno sfruttato argomenti come “Ordine”, “Delivery” e “Pagamenti”. La diffusione è avvenuta tramite allegati ZIP, RAR, GZ e Z.

Sono state inoltre osservate due campagne italiane di PureLogs, diffuse con allegati ZIP e XLS a tema “Documenti” e “Ordine”, e due campagne generiche di XWorm, incentrate su “Documenti” e “Contratti” e distribuite attraverso allegati ZIP.

Altre famiglie hanno colpito con attacchi più circoscritti: Lokibot è stato diffuso tramite una campagna italiana a tema “Ordine” veicolata con un file ZIP, mentre Rhadamanthys è stato usato in un attacco mirato che ha sfruttato il tema “Booking”, diffuso tramite un file PDF contenente un link a script JavaScript malevolo.

Da segnalare anche le campagne legate a ClickFix, che attraverso finti captcha hanno permesso la diffusione di diversi malware, sia in Italia che in ambito generico.

Infine, sono state intercettate campagne dedicate ad altre famiglie come Guloader, LummaStealer, Purecrypter, SnakeKeylogger, Grandoreiro e AsyncRat, veicolate soprattutto tramite archivi compressi in formato ZIP e RAR allegati alle email.

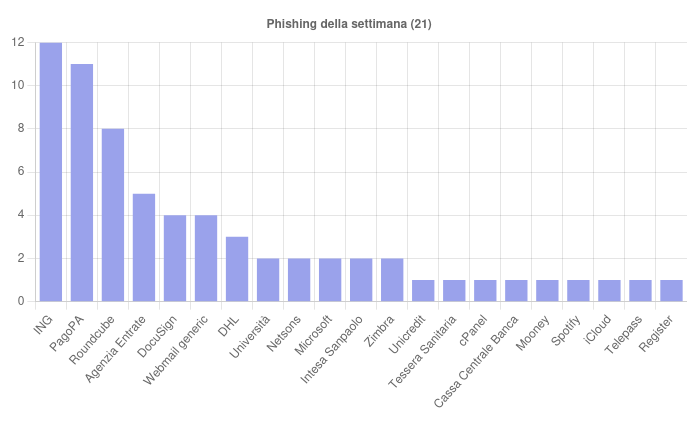

Phishing della settimana

La scorsa settimana sono stati 21 i brand coinvolti nelle campagne di phishing, con una frequenza maggiore per quelli legati a PagoPA, ING, Roundcube e Agenzia delle Entrate, bersagli ricorrenti negli schemi criminali osservati.

Fonte: CERT-AGID

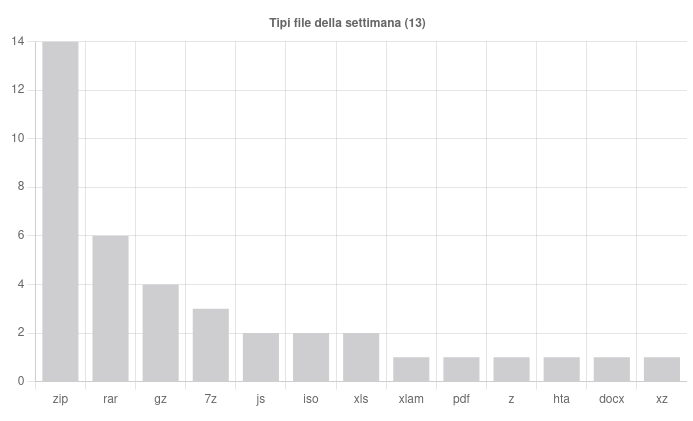

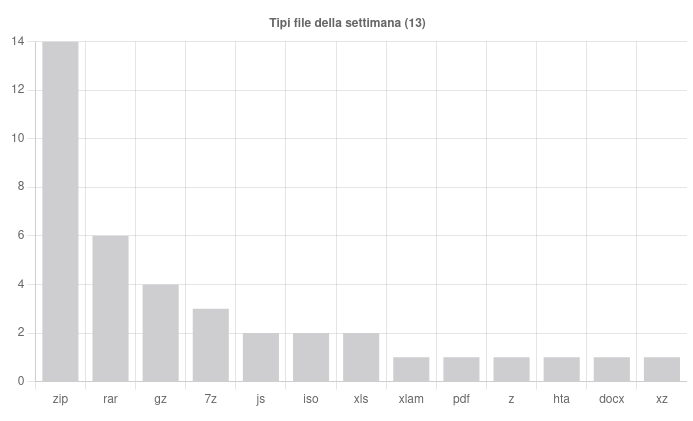

Formati e canali di diffusione

Per quanto riguarda i vettori di attacco, emerge ancora una volta la predominanza degli archivi compressi come mezzo privilegiato per diffondere i contenuti malevoli.

Sono state infatti individuate tredici diverse tipologie di file, ma a dominare la scena è stato il formato ZIP, presente in ben 14 campagne.

Più distanziati si trovano i file RAR, rilevati in sei casi, seguiti da GZ con quattro utilizzi e 7Z con tre. Formati come JS, ISO e XLS sono comparsi in due campagne ciascuno, mentre XLAM, PDF, Z, HTZ, DOCX e XZ sono stati impiegati una sola volta.

Fonte: CERT-AGID

Anche i canali di distribuzione confermano un andamento ormai consolidato: tutte le 102 campagne individuate sono transitate attraverso la posta elettronica, che si conferma ancora il principale strumento sfruttato dai criminali per diffondere phishing e malware.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

Finanza nel mirino, incidenti...

Finanza nel mirino, incidenti...Feb 20, 2026 0

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito...