Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

CERT-AGID 13-19 settembre: il phishing punta alle criptovalute

Set 22, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Phishing, Scenario, Tecnologia, Vulnerabilità 0

Nella settimana appena conclusa il CERT-AGID ha rilevato un totale di 73 campagne malevole. Di queste, 43 sono state mirate specificamente a obiettivi nel nostro Paese, mentre le restanti 30, pur avendo carattere generico, hanno comunque avuto ricadute sul territorio nazionale.

Per supportare le attività di difesa, il CERT-AGID ha messo a disposizione degli enti accreditati 776 indicatori di compromissione, fondamentali per riconoscere e bloccare tempestivamente eventuali attività sospette.

I temi della settimana

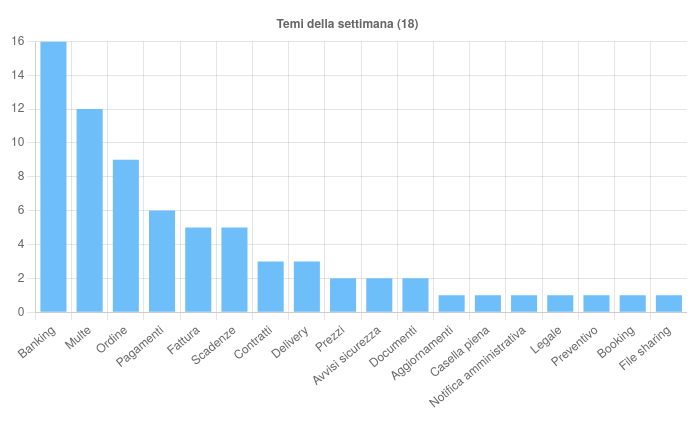

Questa settimana sono stati sfruttati 18 temi diversi per diffondere campagne malevole in Italia.

Il fronte più caldo resta quello bancario: sono state individuate sedici campagne, quattordici delle quali con obiettivi italiani, che hanno preso di mira istituti come ING, BPM, Intesa Sanpaolo, Unicredit, Fineco, Crédit Agricole e InteractiveBrokers.

Sono state coinvolte anche piattaforme di pagamento come SumUp e PayPal, e tutte le campagne si sono propagate via email, con l’obiettivo di carpire credenziali e dati finanziari sensibili.

Nella settimana appena conclusa il CERT-AGID ha rilevato 73 campagne malevole e messo a disposizione degli enti accreditati 776 indicatori di compromissione.

Un altro tema ricorrente è stato quello delle multe: diverse campagne, tutte italiane, hanno abusato del brand PagoPA inviando false notifiche di sanzioni o avvisi di pagamento, nel tentativo di sottrarre i dati delle carte di credito delle vittime.

Non sono mancate le campagne legate agli ordini, sfruttate in nove circostanze, di cui sei a carattere generico e tre italiane, attraverso cui sono stati distribuiti vari tipi di malware.

A queste si aggiungono le campagne basate sul tema dei pagamenti, sei in tutto, che hanno incluso anche un tentativo di phishing a nome dell’Agenzia delle Entrate.

Infine, sono state rilevate cinque campagne che giocavano sulla scadenza dei servizi: quattro mirate al pubblico italiano e una generica.

In questo caso gli aggressori hanno simulato messaggi legati a webmail in scadenza, abusando sia di marchi generici sia di piattaforme come Zimbra. Lo scopo? Sottrarre le credenziali di accesso alle caselle di posta elettronica.

Tra le attività più rilevanti osservate negli ultimi giorni spiccano alcune campagne che meritano particolare attenzione. Una di queste ha preso di mira direttamente l’Agenzia delle Entrate con una operazione di phishing che puntava a sottrarre wallet di criptovalute.

I messaggi, camuffati da notifiche ufficiali, rimandavano a domini registrati di recente che riproducevano fedelmente l’interfaccia del portale dell’Agenzia.

Qui veniva simulata una procedura di dichiarazione online in cui si chiedevano dati personali e fiscali, per poi arrivare alla fase essenziale, ossia l’inserimento del wallet o della seed phrase di recupero. In questo modo gli attaccanti ottenevano accesso diretto ai fondi digitali delle vittime.

Il CERT-AGID ha inoltre analizzato una campagna che sfruttava PDQConnect, un software legittimo per la gestione remota normalmente usato dagli amministratori IT. La tecnica di diffusione prevedeva email che simulavano la condivisione di documenti e rimandavano a una finta pagina di login di Microsoft Outlook.

Fonte: CERT-AGID

Una volta verificata la corrispondenza dell’indirizzo, veniva proposto il download di un file MSI contenente il tool di controllo remoto, consentendo agli aggressori di prendere possesso del sistema della vittima.

Non meno insidiosa la campagna che ha abusato del nome del Politecnico di Milano per diffondere il malware FormBook, uno dei trojan più diffusi e specializzati nel furto di credenziali e dati sensibili.

L’inganno consisteva in email che invitavano a consultare documentazione necessaria per partecipare a un presunto progetto. L’allegato, un archivio ZIP, nascondeva uno script malevolo che avviava l’infezione.

Infine, è stata bloccata una nuova campagna di malspam condotta attraverso caselle PEC compromesse. In questo caso gli aggressori hanno diffuso MintLoader, confermando come l’uso abusivo della posta elettronica certificata resti una delle leve più pericolose per veicolare malware in Italia.

Malware della settimana

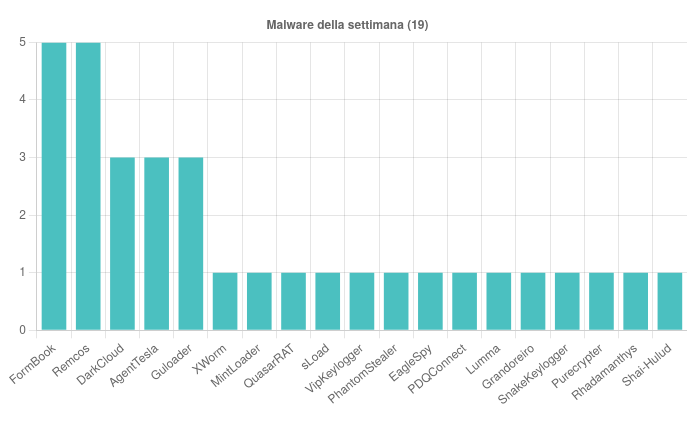

Nel corso della settimana sono state individuate ben 19 famiglie di malware attive sul territorio italiano.

Tra le campagne di maggiore rilievo spicca ancora una volta FormBook, con una distribuzione capillare sia attraverso messaggi a tema “preventivo” rivolti all’Italia, sia tramite email generiche a tema “ordine” e “prezzi”, tutte corredate da allegati in formato ZIP o Z.

A seguire si colloca Remcos, rilevato in una campagna bancaria diretta contro utenti italiani e in quattro campagne generiche legate a falsi contratti, ordini e pagamenti. In questo caso i file allegati arrivavano nei formati RAR, GZ e 7Z.

Fonte: CERT-AGID

Anche AgentTesla è tornato a farsi vedere con due campagne italiane a tema “consegna” e “ordine”, oltre a una generica sempre mascherata da avviso di consegna: tutte veicolate da archivi compressi RAR e TAR.

Particolarmente attiva anche la famiglia DarkCloud, che ha sfruttato allegati ZIP, GZ e XLAM per diffondersi attraverso tre campagne complessive, di cui una diretta al pubblico italiano.

Non meno insidioso Guloader, osservato in tre varianti: una italiana a tema “ordine” e due generiche che simulavano fatture e consegne, con allegati nei formati 7Z, RAR e MSI.

Il CERT-AGID ha inoltre intercettato una campagna italiana che diffondeva MintLoader tramite caselle PEC compromesse e allegati ZIP, mentre EagleSpy è emerso in un’operazione bancaria che usava SMS contenenti link a file APK malevoli.

Il quadro si completa con altre famiglie ben note al panorama della cybercriminalità: dalle italiane sLoad e PDQConnect fino a un ventaglio di minacce generiche come SnakeKeylogger, VipKeylogger, XWorm, Rhadamanthys, QuasarRAT, Purecrypter, PhantomStealer, Lumma e Grandoreiro.

Phishing della settimana

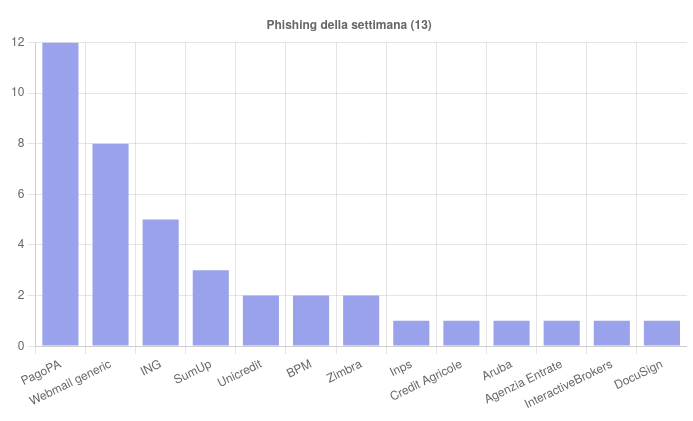

Sono 13 i brand finiti nel mirino delle campagne di phishing della settimana. A dominare la scena sono state le operazioni che hanno sfruttato il nome di PagoPA, ING e SumUp, con una frequenza tale da renderle le più riconoscibili del periodo.

Fonte: CERT-AGID

Accanto a queste si sono moltiplicate le campagne che imitavano servizi di posta elettronica, spesso non legate a un marchio preciso ma ugualmente efficaci nel trarre in inganno gli utenti grazie a notifiche apparentemente legittime di caselle in scadenza o richieste di aggiornamento credenziali.

Formati e canali di diffusione

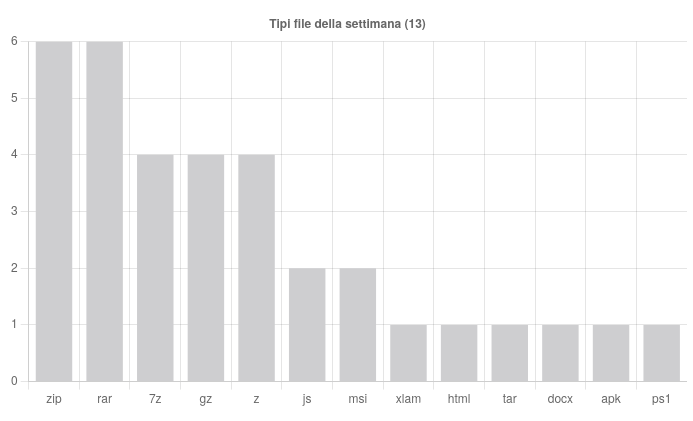

Sul fronte tecnico continua a confermarsi la supremazia degli archivi compressi come principale vettore d’attacco. Nell’arco della settimana sono state impiegate tredici tipologie diverse di file, con una netta predominanza dei formati ZIP e RAR, utilizzati complessivamente in sei campagne.

Subito dietro si collocano i formati 7Z, GZ e Z, osservati in quattro episodi, mentre JS e MSI sono comparsi due volte ciascuno.

Più sporadico invece l’impiego di estensioni come XLAM, HTML, TAR, DOCX, APK e PS1, segnale di una diversificazione costante ma meno incisiva.

Fonte: CERT-AGID

Per quanto riguarda i canali di diffusione, le email si sono confermate ancora una volta lo strumento preferito dai criminali informatici, veicolando ben 71 delle campagne censite dal CERT-AGID.

Restano più marginali gli altri canali, con una sola campagna individuata tramite PEC e un’altra diffusa via SMS.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...