Aggiornamenti recenti Marzo 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- InstallFix: false guide di installazione CLI per installare infostealer

- Cybercrime e AI: l’attribuzione degli attacchi diventa sempre più difficile

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

CERT-AGID 30 agosto-5 settembre: campagne contro INPS e Agenzia delle Entrate

Set 08, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, News, Privacy, Tecnologia, Vulnerabilità 0

La scorsa settimana il CERT-AGID ha rilevato 79 campagne malevole. Quarantasei di queste erano rivolte in modo specifico a obiettivi italiani mentre le restanti trentatré, pur non essendo mirate, hanno comunque avuto effetti sul nostro Paese.

Agli enti accreditati sono così stati messi a disposizione 885 indicatori di compromissione, utili per individuare e prevenire possibili minacce.

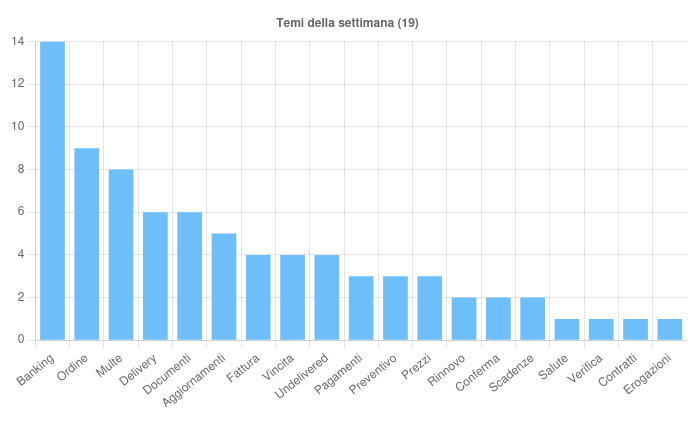

I temi della settimana

Il CERT-AGID ha individuato 19 diversi temi sfruttati per diffondere campagne malevole sul territorio italiano.

Il settore più colpito è stato quello bancario, con tredici campagne di phishing dirette contro utenti italiani e due di carattere generico.

Le email fraudolente hanno preso di mira soprattutto ING, bersaglio privilegiato con dieci attacchi, ma non sono mancati riferimenti a Hype e BPM. Le due campagne non specificamente italiane sono state utilizzate per diffondere i malware Formbook e AgentTesla.

Un altro tema ricorrente è stato quello degli ordini, con nove campagne complessive: otto generiche, che hanno distribuito malware come AgentTesla, XWorm, PlugX, Formbook e QuasarRAT, e una rivolta all’Italia, legata alla diffusione di Remcos.

Molto intensa anche l’attività di phishing a tema multe: otto campagne italiane hanno abusato del marchio PagoPA per simulare notifiche di sanzioni o avvisi di pagamento, con l’obiettivo di carpire i dati delle carte delle vittime.

La scorsa settimana il CERT-AGID ha rilevato 79 campagne malevole ed emesso 885 indicatori di compromissione.

Non sono mancati i falsi documenti, sfruttati in sei campagne generiche. In questo caso sono stati diffusi diversi malware, tra cui AsyncRAT, Remcos e Lokibot, mentre alcune campagne hanno abusato dei brand Cloudbeds e DocuSign.

Una di esse ha diffuso ScreenConnect, un software legittimo ma usato in modo improprio per attività malevole.

Infine, cinque campagne hanno fatto leva sul tema degli aggiornamenti: due italiane, che hanno preso di mira gli utenti LiberoMail, e tre generiche, focalizzate su cPanel e Cloudbeds o utilizzate per distribuire il malware Lumma Stealer.

Gli altri temi osservati hanno avuto un impatto minore, ma sono stati comunque impiegati per veicolare ulteriori azioni di phishing e diffusione di malware.

Tra gli episodi più rilevanti della settimana spicca il ritorno di una campagna ai danni degli utenti INPS, tornata attiva dopo circa un mese di pausa.

In questo caso, i truffatori promettono un’erogazione di denaro e, per rendere credibile la richiesta, inducono le vittime a fornire una quantità impressionante di dati personali: oltre alle generalità e a un selfie, vengono richieste foto della carta di identità, della tessera sanitaria, della patente e delle ultime tre buste paga, insieme all’IBAN.

L’obiettivo principale è il furto di identità, che può concretizzarsi anche con la creazione di un profilo SPID a nome della vittima.

Un’altra campagna, questa volta di malspam, è stata individuata e contrastata dal CERT-AGID grazie alla collaborazione con i gestori PEC. Gli attaccanti hanno sfruttato caselle di posta certificata compromesse per diffondere il malware MintLoader.

Rispetto agli schemi più comuni, è stata adottata una tecnica particolare: niente link diretti al download ma un archivio ZIP contenente un file HTML che, a sua volta, indirizza al download di un file JavaScript.

Lo scopo è aggirare i sistemi di rilevamento automatici. Da notare anche la scelta del tempismo, con l’invio delle email malevole in concomitanza con la ripresa delle attività lavorative dopo le ferie estive.

Fonte: CERT-AGID

Infine, il CERT-AGID ha registrato una campagna di phishing mirata all’Agenzia delle Entrate, che sfrutta in maniera fraudolenta il brand WeTransfer. Le email simulate sembrano provenire da un dominio istituzionale italiano, aumentando così la credibilità del messaggio.

Gli utenti ricevono la segnalazione di documenti fiscali urgenti, come un falso file denominato FatturaAgenziaEntrate.pdf, con lo scopo di indurre le vittime a fornire le proprie credenziali di posta elettronica.

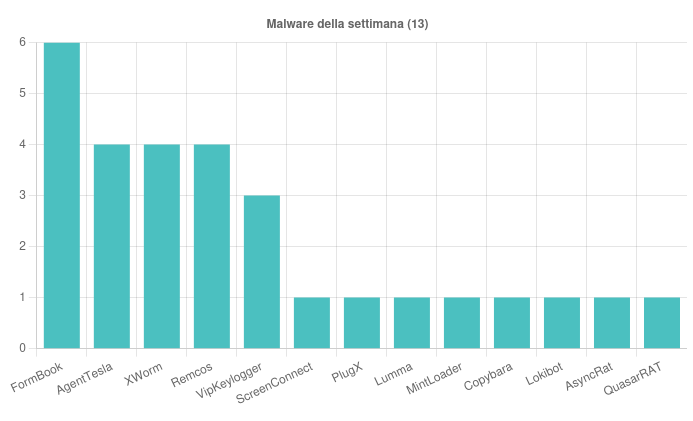

Malware della settimana

Nel corso della settimana sono state individuate tredici famiglie di malware attive sul territorio italiano.

Tra le più gettonate spicca FormBook, diffuso in sei campagne generiche a tema fatture, ordini, servizi bancari e preventivi, veicolate attraverso email con allegati in formato XLSX e DOCX o archivi compressi come RAR, ZIP e LZH.

Quattro campagne hanno invece utilizzato AgentTesla, sempre con i medesimi pretesti di fatture, ordini e operazioni bancarie, veicolate tramite allegati ZIP, RAR, TAR e GZ.

Anche Remcos ha avuto un ruolo di rilievo, con una campagna italiana a tema ordini diffusa via ZIP e altre tre campagne generiche legate a prezzi, documenti e pagamenti.

Un comportamento simile è stato riscontrato per XWorm, con una campagna italiana basata sul tema preventivo e tre campagne generiche legate a ordini, consegne e preventivi. Gli allegati utilizzati erano principalmente archivi RAR, ZIP, TAR e Z.

Fonte: CERT-AGID

Da segnalare anche MintLoader, protagonista della succitata campagna italiana a tema fatture diffusa tramite caselle PEC compromesse, e VipKeylogger, con due campagne italiane e una generica che hanno sfruttato i temi prezzi e contratti, veicolando file RAR.

Si registra inoltre Copybara, diffuso attraverso una campagna italiana a tema bancario che ha sfruttato SMS contenenti link per il download di un APK malevolo.

Altre famiglie rilevate sono state AsyncRat, Lokibot, QuasarRAT, PlugX, ScreenConnect e Lumma Stealer, distribuite con allegati ZIP, RAR, HTA, 7Z e HTML. Queste ultime hanno fatto leva soprattutto sui temi documenti, aggiornamenti e ordini.

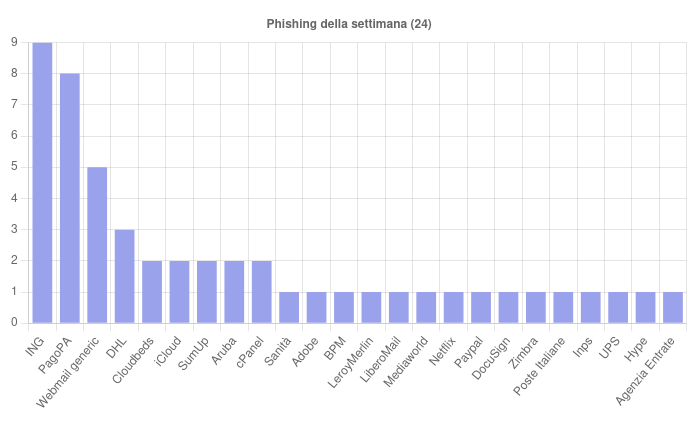

Phishing della settimana

Nel complesso, questa settimana sono stati 24 i brand presi di mira dalle campagne di phishing.

Fonte: CERT-AGID

Tra i più sfruttati spiccano ING, PagoPA e DHL, segno che banche, servizi di pagamento e logistica restano i settori preferiti dai criminali informatici.

Non sono mancate inoltre campagne di phishing generiche, legate a servizi di webmail senza alcun marchio specifico, che confermano come la sottrazione di credenziali di posta elettronica continui a essere un obiettivo prioritario.

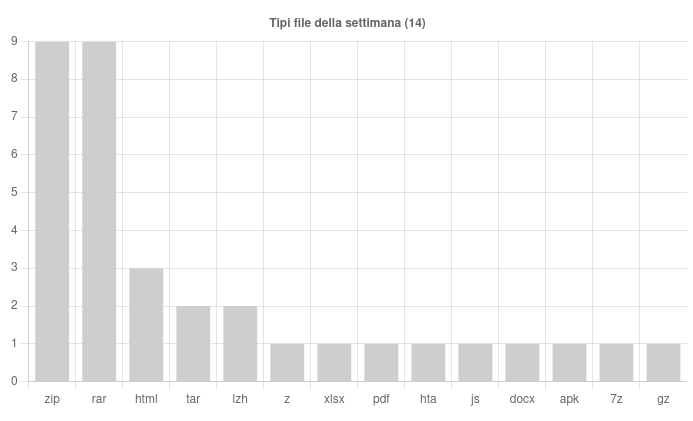

Formati e canali di diffusione

L’analisi dei formati di file utilizzati nelle campagne malevole osservate in Italia nell’ultima settimana mette in evidenza la netta prevalenza degli archivi compressi.

ZIP e RAR sono risultati il formati più utilizzatìi, con nove campagne complessive. A seguire troviamo HTML, protagonista di tre episodi, mentre TAR e LZH sono comparsi due volte ciascuno. Più sporadico l’impiego di altri formati, tra cui Z, XLSX, PDF, HTA, JS, DOCX, APK, 7Z e GZ, ognuno sfruttato in un’unica occasione.

Fonte: CERT-AGID

Per quanto riguarda i canali di diffusione, le email continuano a essere il veicolo quasi esclusivo scelto dai criminali informatici, responsabili di 76 delle campagne registrate.

In due circostanze sono stati invece usati SMS, mentre una sola campagna ha sfruttato la posta elettronica certificata.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

InstallFix: false guide di...

InstallFix: false guide di...Mar 06, 2026 0

-

Cybercrime e AI: l’attribuzione degli...

Cybercrime e AI: l’attribuzione degli...Mar 05, 2026 0

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte...

Minacce recenti

Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,...