Aggiornamenti recenti Marzo 2nd, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

Lug 18, 2025 Giancarlo Calzetta Attacchi, In evidenza, News, RSS 0

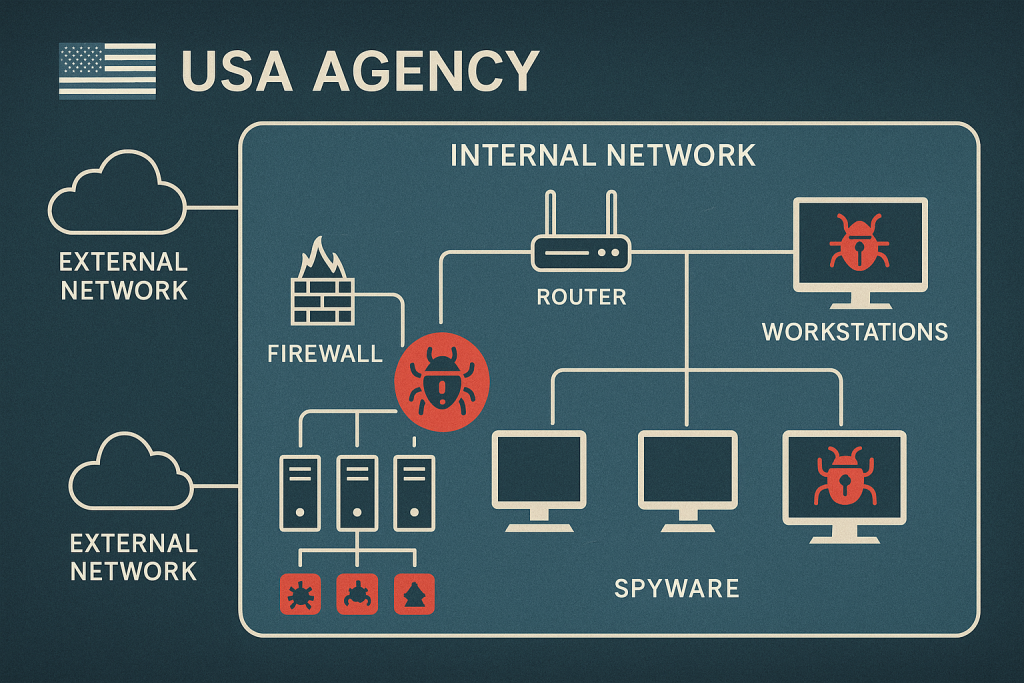

Un gruppo APT legato al governo cinese ha mantenuto accesso non rilevato per nove mesi all’interno della rete informatica della Guardia Nazionale di uno Stato americano, sottraendo dati sensibili e credenziali di amministratori. A rivelarlo è un documento interno del Dipartimento della Sicurezza Nazionale (DHS), trapelato nei giorni scorsi e confermato da fonti ufficiali.

Secondo quanto riportato da NBC, l’attacco è stato condotto da Salt Typhoon, nome in codice attribuito a un gruppo APT sponsorizzato dallo Stato cinese, ritenuto affiliato al Ministero per la Sicurezza dello Stato (MSS) di Pechino. Il gruppo è salito alla ribalta negli ultimi anni per una serie di attacchi mirati contro provider di telecomunicazioni e infrastrutture critiche negli Stati Uniti e a livello globale. Tra gli obiettivi figurano AT&T, Verizon, Lumen, Windstream, Viasat e altri operatori del settore.

Una compromissione a lungo termine

Secondo il memorandum riservato, Salt Typhoon è rimasto attivo nella rete della Guardia Nazionale tra marzo e dicembre 2024, esfiltrando diagrammi di rete, file di configurazione, credenziali amministrative e dati personali dei militari. Una delle implicazioni più gravi è che i dati trafugati contenevano informazioni sulle interconnessioni tra le Guardie Nazionali di diversi Stati e territori statunitensi. Queste informazioni potrebbero servire per facilitare successive compromissioni a catena all’interno dell’apparato di sicurezza nazionale.

Non si tratta di un caso isolato. Il DHS afferma che Salt Typhoon ha già utilizzato in passato file di configurazione sottratti per infiltrarsi in altre agenzie governative e infrastrutture critiche. Tra gennaio e marzo 2024, il gruppo avrebbe esfiltrato dati da almeno due enti statali, utilizzandoli successivamente per colpire dispositivi vulnerabili all’interno di altri segmenti governativi.

I file di configurazione rubati contengono dettagli cruciali per chiunque voglia compromettere una rete: indirizzi IP, profili di sicurezza, credenziali di accesso e configurazioni di firewall e VPN. Sono veri e propri blueprint digitali che permettono di navigare all’interno di reti teoricamente isolate o protette.

Le vulnerabilità sfruttate e gli indicatori d’attacco

Il documento del DHS non chiarisce il vettore iniziale dell’attacco, ma attribuisce a Salt Typhoon una predilezione per vecchie vulnerabilità nei dispositivi di rete, in particolare nei router Cisco. Tra le CVE citate nel report figurano:

- CVE-2018-0171: esecuzione di codice remoto via TCP in Cisco IOS/IOS XE Smart Install.

- CVE-2023-20198 e CVE-2023-20273: due falle sfruttabili in combinazione su IOS XE per ottenere accesso remoto non autenticato e privilegi root.

- CVE-2024-3400: vulnerabilità di command injection in PAN-OS GlobalProtect di Palo Alto Networks.

In attacchi precedenti, Salt Typhoon ha utilizzato malware sviluppati ad hoc come JumblePath e GhostSpider, con l’obiettivo di monitorare i flussi di comunicazione di campagne politiche e parlamentari statunitensi, sfruttando la compromissione di ambienti telecom non aggiornati.

Allerta massima per le agenzie governative

Il DHS raccomanda a tutte le agenzie federali e statali di verificare l’aggiornamento dei dispositivi di rete, disabilitare i servizi non essenziali, segmentare il traffico SMB, implementare la firma SMB e rafforzare i controlli sugli accessi.

Un portavoce della Guardia Nazionale ha confermato l’incidente ma ha precisato che non si sono verificate interruzioni nelle missioni federali o statali. Tuttavia, la portata dell’attacco e la possibilità che Salt Typhoon abbia creato dei punti d’accesso latenti in altre reti sollevano preoccupazioni a lungo termine per la sicurezza nazionale.

Interpellata da NBC, l’ambasciata cinese a Washington non ha negato l’attacco ma ha affermato che le accuse mancano di prove conclusive e affidabili che colleghino il gruppo al governo cinese.

- APT cinesi, attacco hacker Guardia Nazionale, DHS cybersecurity, MSS Cina, Salt Typhoon, sicurezza reti USA, vulnerabilità Cisco

Articoli correlati

-

Static Tundra sfrutta una vecchia...

Static Tundra sfrutta una vecchia...Ago 21, 2025 0

-

Anche Viasat vittima del...

Anche Viasat vittima del...Giu 20, 2025 0

-

Oltre il 90% dei Microsoft Exchange...

Oltre il 90% dei Microsoft Exchange...Gen 24, 2025 0

-

Gli Stati Uniti cambiano opinione sulla...

Gli Stati Uniti cambiano opinione sulla...Gen 08, 2025 0

Altro in questa categoria

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta...